Acho muito difícil encontrar uma corporação que possua uma infraestrutura Microsoft que não tenha um ou mais servidores DNS sendo executados entre as versões 2003 até a versão 2019.

Recentemente os pesquisadores da Check Point Research Sagi Tzadik e Eyal Itkin divulgaram uma vulnerabilidade que chamaram de SIGRed.

Segundo os pesquisadores, a vulnerabilidade persiste no Windows DNS Server há 17 anos.

A vulnerabilidade permite a execução remota de código (remote code execution (RCE)) nos servidores de DNS do Windows e recebeu uma pontuação muito alta (CVSSv3 de 10,0), a maior pontuação possível.

Para explorar essa vulnerabilidade, um invasor envia uma solicitação maliciosa para um servidor DNS vulnerável do Windows. A exploração bem-sucedida concederia ao invasor privilégios arbitrários de execução de código como Local System Account.

Correção

A melhor maneira de corrigir a vulnerabilidade do SIGR é aplicar patches imediatamente, usando os patches lançados pela Microsoft.

A Microsoft lançou patches para resolver o SIGRed em uma variedade de versões do Windows Server. Apesar do Windows Server 2008 atingir o fim da vida útil em janeiro de 2020, a Microsoft publicou patches de segurança para impedir que sistemas não suportados sejam comprometidos por um possível worm.

⚠️ https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1350

Analise da vulnerabilidade

Essa vulnerabilidade é do tipo Integer Overflow leading to Heap-Based Buffer Overflow

Uma descrição completa e super detalhada e técnica está disponível em: https://research.checkpoint.com/2020/resolving-your-way-into-domain-admin-exploiting-a-17-year-old-bug-in-windows-dns-servers/ Vale a leitura.

Consulta DNS

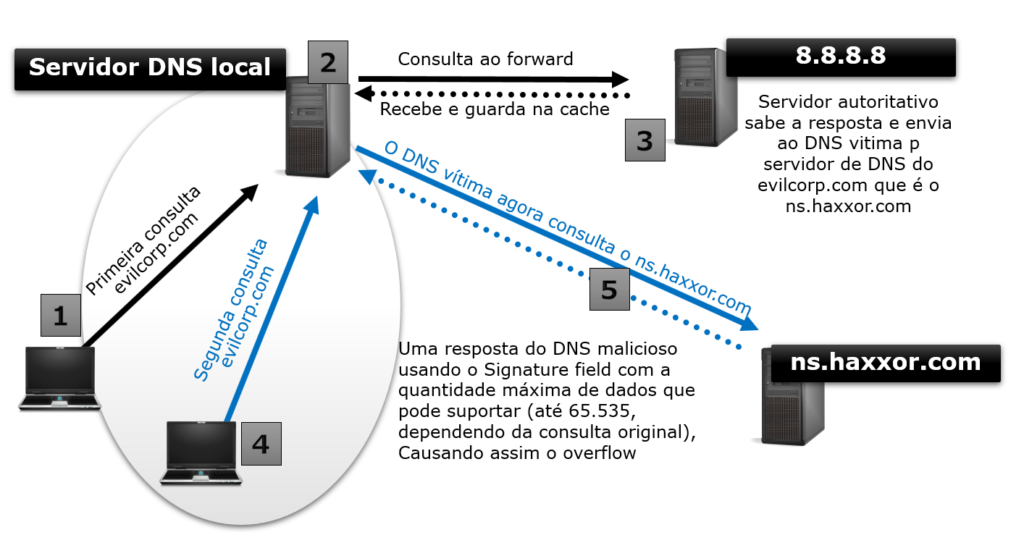

Neste exemplo resumido eu assumo que o DNS local está configurado para fazer forward para um DNS como o do Google.

Para resumir, enviando uma resposta DNS que contém um registro SIG grande (maior que 64 KB), podemos causar um estouro de buffer controlado baseado em heap de aproximadamente 64 KB em um pequeno buffer alocado permitindo a execução de códigos arbitrários.

Consultas DNS são executadas usando UDP

UDP tem um limite de tamanho de 512 bytes (ou 4.096 bytes se o servidor suportar EDNS0). De qualquer forma, isso não é suficiente para disparar a vulnerabilidade. O ponto da exploração é conseguir uma resposta TXT longa ou um nome de host que pode ser resolvido para vários endereços IP.

Esse bug pode ser explorado usando browsers da Web como o Internet Explorer e Microsoft Edge. Os demais navegadores (como Google Chrome e Mozilla Firefox) não permitem solicitações HTTP para a porta 53.

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-1350

Seja o primeiro a comentar