Compreender como os ataques funcionam é fundamental para a defesa e aumentar a resiliência contra ataques cibernéticos avançados por meio da modelagem de ameaças é um enorme desafio.

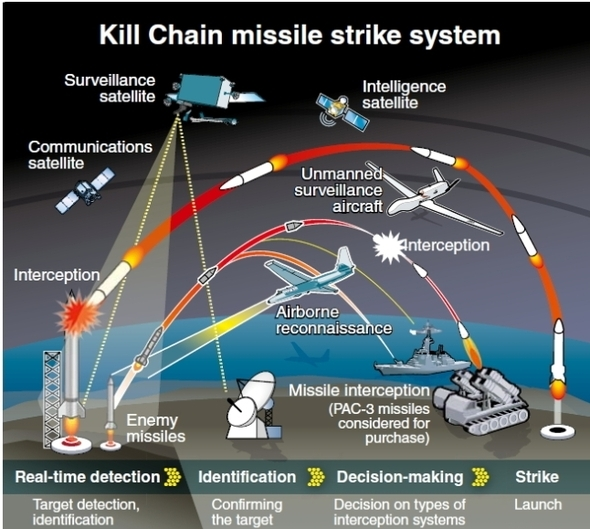

Kill Chain em português cadeia de destruição é um conceito militar relacionado à estrutura de um ataque definida por estágios.

Um modelo de Kill Chain militar é o “F2T2EA“, que inclui as seguintes fases:

- Find – Identifique um alvo. Encontre um alvo dentro de dados de vigilância ou reconhecimento ou através de meios de inteligência.

- FIX – Corrigir a localização do alvo. Obtenha coordenadas específicas para o alvo a partir de dados existentes ou coletando dados adicionais.

- Track – Monitorar o movimento do alvo. Mantenha o controle do alvo até que seja tomada uma decisão de não engajar o alvo ou o alvo seja engajado com sucesso.

- Target – Selecione uma arma ou recurso apropriado para usar no alvo para criar os efeitos desejados.

- Engage – Aplique a arma no alvo.

- Assess – Avalie os efeitos do ataque, incluindo qualquer inteligência coletada no local.

Os militares sul-coreanos decidiram recentemente avançar no desenvolvimento das capacidades de resposta militar às ameaças nucleares e de mísseis norte-coreanos para o início da década de 2020.

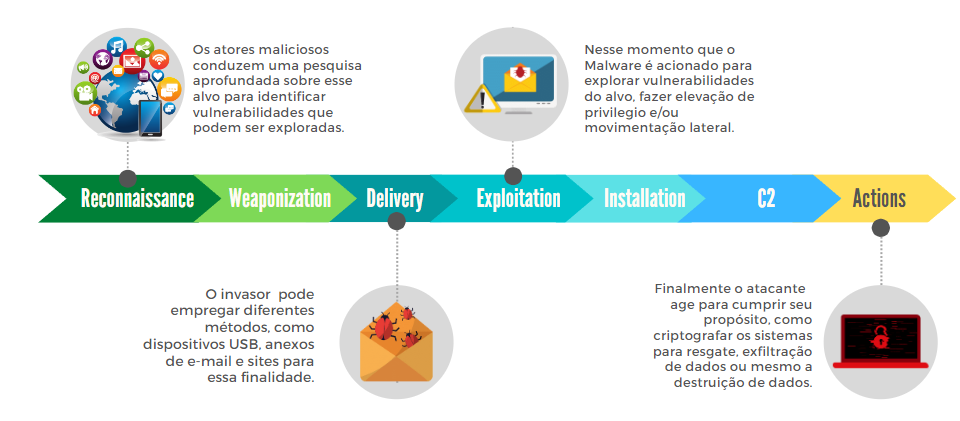

Cyber Kill Chain

Cyber Kill Chain aplicado a cibersegurança onde os estágios de um ataque são enumerados de forma que se for possível identificar um estagio, podemos “quebrar” essa cadeia prevenindo assim o sucesso do ataque como um todo.

Desenvolvido pela Lockheed Martin, o framework Cyber Kill Chain faz parte do modelo Intelligence Driven Defense® para identificação e prevenção de atividades de intrusões cibernéticas. O modelo identifica o que os adversários devem completar para atingir seu objetivo.

- Reconnaissance / Reconhecimento: nesta etapa, o invasor / intruso escolhe seu alvo. Em seguida, eles conduzem uma pesquisa aprofundada sobre esse alvo para identificar vulnerabilidades e informações que podem ser exploradas durante o ataque..

- Weaponization / Armamento: nesta etapa, o invasor cria uma arma que pode ser um malware, como um vírus, worm ou algo semelhante, a fim de explorar as vulnerabilidades do alvo. Dependendo do alvo e da finalidade do invasor, esse malware pode explorar vulnerabilidades novas e não detectadas (0 day) ou pode se concentrar em uma combinação de vulnerabilidades diferentes.

- Delivery / Entrega: Esta etapa envolve a transmissão da arma ao alvo. O invasor / invasor pode empregar diferentes métodos, como drives USB, anexos de e-mail e sites para essa finalidade.

- Exploitation/Exploração: nesta etapa, o malware inicia a ação. O código do programa do malware é acionado para explorar vulnerabilidades do alvo, fazer elevação de privilegio e/ou movimentação lateral.

- Installation/Instalação: nesta etapa, o malware instala um ponto de acesso para o invasor / atacante Este ponto de acesso também é conhecido como backdoor.

- Command and Control/Comando e controle: O malware dá ao invasor acesso à rede ou sistema e criando um acesso persistente ao alvo usando um centro de comando e controle.

- Actions on Objective/Ações objetivas: Uma vez que o invasor / atacante possui acesso persistente, eles finalmente agem para cumprir seu propósito, como criptografia para resgate, exfiltração de dados ou mesmo destruição de dados.

Os ataques mais modernos como os ATP segue bastante esse padrão. Mas não há regras.

Os adversários estão sempre desenvolvendo novas táticas, técnicas e procedimentos (TTPs) de ataque, e as organizações devem estar prontas para entender como determinados ataques são executados e então avaliar sua capacidade defensiva contra as ameaças do mundo real. A capacidade de resistir a um ataque não significa que você tenha as ferramentas ou controles aplicados para resistir a outro.

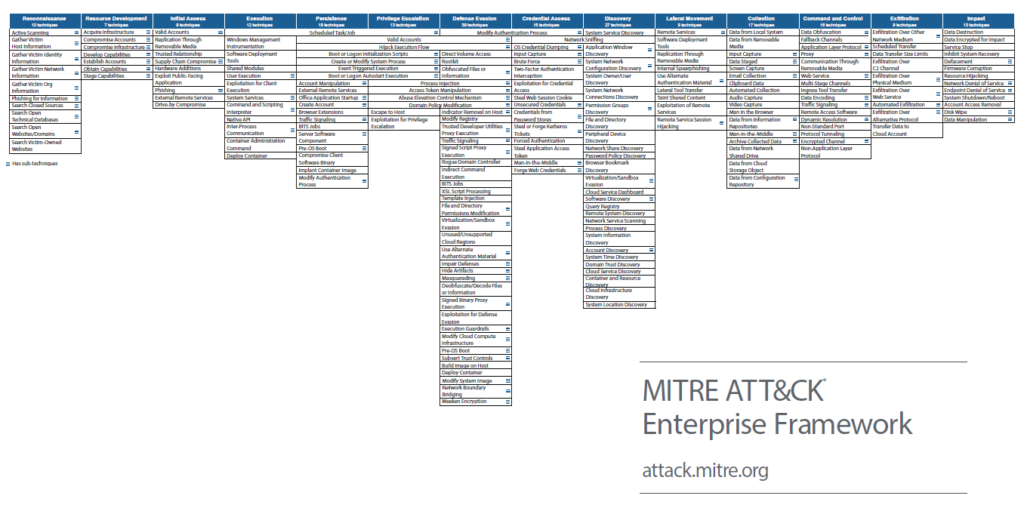

MITRE ATT&CK

O MITRE ATT&CK® é uma base de conhecimento globalmente acessível de táticas e técnicas de ataques, com base em observações do mundo real.

- Reconnaissance

- Resource Development

- Initial Access

- Execution

- Persistence

- Privilege Escalation

- Defense Evasion

- Credential Access

- Discovery

- Lateral Movement

- Collection

- Command and Control

- Exfiltration

- Impact

The Unified Kill Chain

Em 2017, Paul Pols publicou a The Unified Kill Chain para superar e expandir a Cyber Kill Chain. A Unified Cyber Kill Chain era originalmente um jornal universitário que reunia várias Cyber Kill Chains de vários colaboradores da indústria

Vídeo

Conclusão

É interessante trabalhar em conjunto com o cyber kill chain e o Mitre Att&ck afinal, são ferramentas de apoio para que possamos diminuir os danos de um ataque. Quando mais cedo pudermos “quebrar” essa cadeia de ataque, melhor. E entender o TTPs dos atores que são possíveis ameaças ao nosso sistemas, corporação ou negócio é uma ótima maneira de nos antecipar na proteção e na aplicação de controles.

Seja o primeiro a comentar