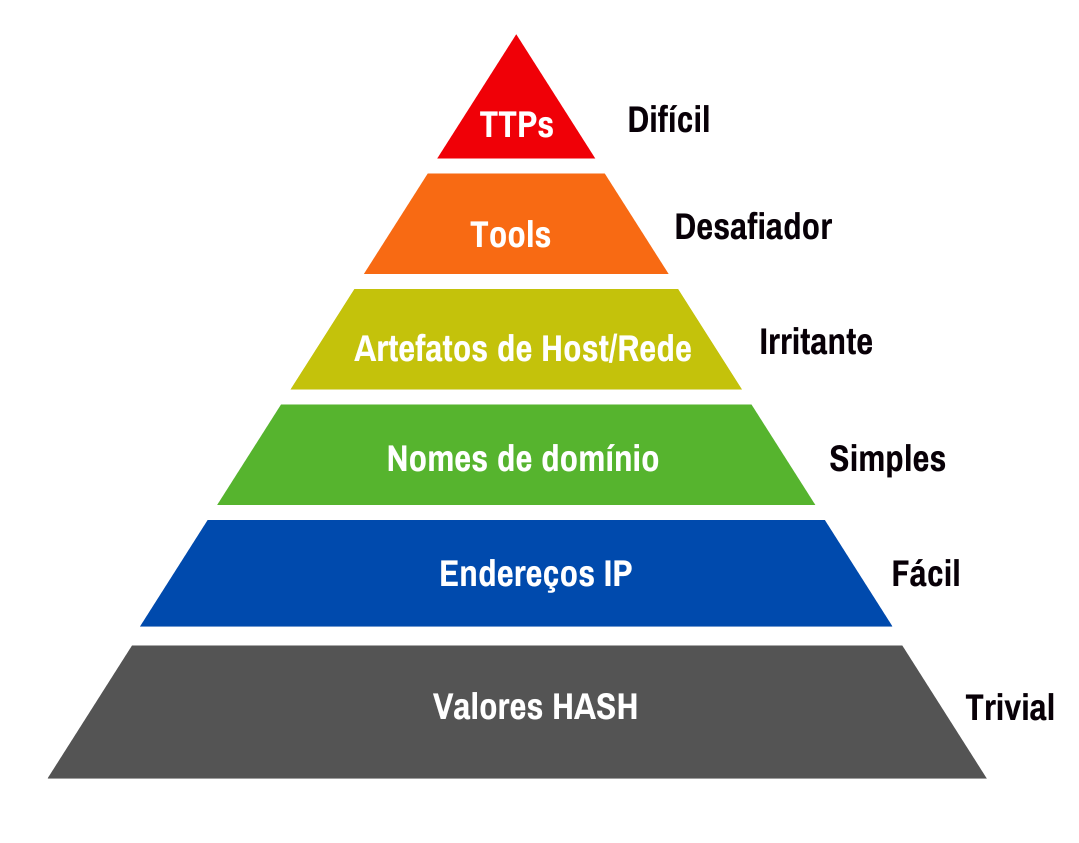

Em 2013, o pesquisador de segurança David Bianco lançou um modelo analítico denominado Pirâmide da Dor.

A Pirâmide da Dor é um modelo conceitual para o uso efetivo da Inteligência de Ameaças Cibernéticas em operações de detecção de ameaças, com ênfase particular no aumento do custo das operações dos adversários.

O objetivo principal de detectar indicadores e responder a eles e, uma vez que você possa responder a eles com rapidez suficiente, você negou ao adversário o uso desses indicadores quando eles estão atacando você. Nem todos os indicadores são criados iguais, porém, e alguns deles são muito mais valiosos do que outros.

Olhando a pirâmide entendemos que a identificação de valores de hash é útil, mas eles podem ser facilmente alterados por um adversário, ao passo que a identificação de TTPs é muito difícil para um adversário alterar.

Indicadores

Vamos começar simplesmente definindo tipos de indicadores para compor a pirâmide:

- Valores de hash: SHA1, MD5 ou outros hashes semelhantes que correspondem a arquivos suspeitos ou maliciosos específicos. Geralmente usado para fornecer referências exclusivas a amostras específicas de malware ou a arquivos envolvidos em uma invasão.

- Endereços IP: Ou talvez um bloco de endereços.

- Nomes de domínio: pode ser um nome de domínio em si (por exemplo, “evil.net”) ou talvez até um sub domínio.

- Artefatos de rede: observáveis causados por atividades adversárias em sua rede. Tecnicamente falando, cada byte que flui em sua rede como resultado da interação do adversário pode ser um artefato, mas na prática isso realmente significa aquelas partes da atividade que podem tender a distinguir atividades maliciosas daquelas de usuários legítimos. Exemplos típicos podem ser padrões de URI, informações C2 incorporadas em protocolos de rede, valores distintos de HTTP User-Agent ou SMTP Mailer, etc.

- Artefatos do Host: Observáveis causados por atividades adversárias em um ou mais de seus hosts. Novamente, nos concentramos em coisas que tendem a distinguir atividades maliciosas de legítimas. Eles podem ser chaves de registro ou valores conhecidos por serem criados por partes específicas de malware, arquivos ou diretórios lançados em determinados lugares ou usando determinados nomes, nomes ou descrições ou serviços maliciosos ou quase qualquer outra coisa distinta.

- Ferramentas: Software usado pelo adversário para cumprir sua missão. Na maioria das vezes, serão coisas que eles trazem consigo, em vez de software ou comandos que já podem estar instalados no computador.

- Táticas, Técnicas e Procedimentos (TTPs): Com a ajuda do MITRE ATTACK você pode descobrir possíveis intrusões e identificar TTP (Táticas, Técnicas e Procedimentos) associados a ameaças que possam estar presentes na rede do cliente. Observe que não estamos falando de ferramentas específicas aqui, pois existem várias maneiras de armar um PDF ou implementar o Pass-the-Hash.

Uma boa recomendação de leitura é sobre a analise feita pela equipe de Inteligência e Analítica da Elastic que rastreou uma nova linhagem do ataque de persistência e acesso inicial Deimos associado ao malware Jupyter Infostealer.

Nesta analise é usado o modelo analítico Pirâmide da Dor de David Bianco para descrever o valor dos indicadores, artefatos, ferramentas e TTPs para os autores do malware.

https://www.elastic.co/pt/blog/going-coast-to-coast-climbing-the-pyramid-with-the-deimos-implant

Seja o primeiro a comentar