Modernize seu Active Diretory

Nessa serie de artigos eu quero trazer alguns desafios no gerenciamento do Active Directory e como podemos de forma simples superar esses desafios e garantir a transformação do seu data center e a evolução tecno logica continua.

Muito se fala sobre cloud, micro serviços, aplicações modernas e muitos outros recursos que estão sendo lançados e evoluindo muito rápido. Vejo no dia a dia empresas que querem e justificam o investimento nesses recursos, porém em sua maioria existem necessidades primarias que precisam de medidas imediatas para que a possam acompanhar as tendências do negócios em transformação.

Vamos percorrer pelos principais cenários que eu encontro no dia a dia e que é grande desafio na tarefa de gerenciamento do Active Directory.

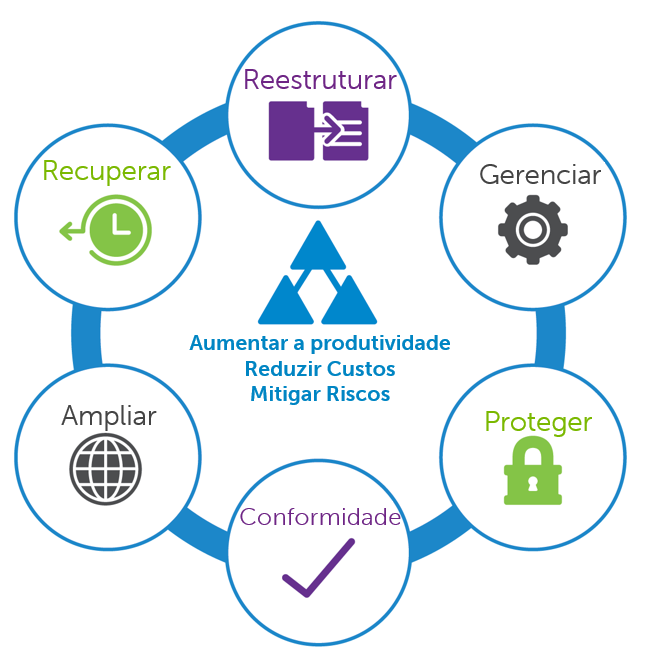

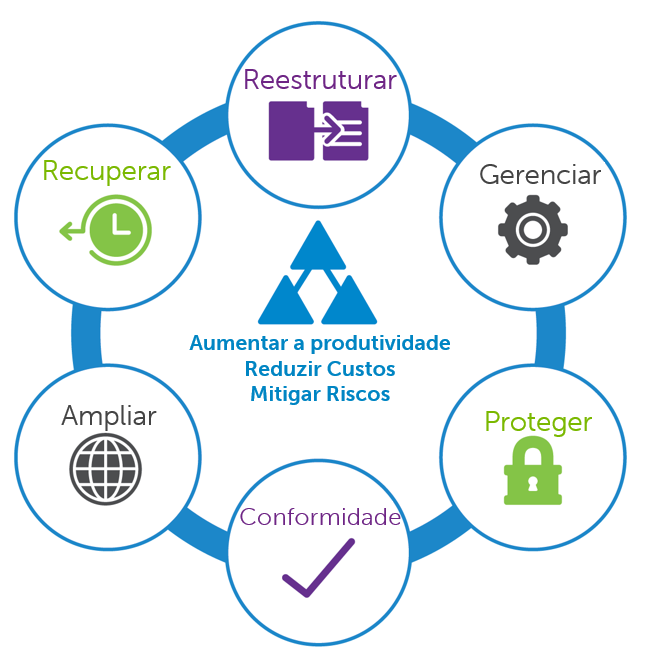

- Reestruturar – Redesenhar o AD, preparar, planejar e descobrir sobre seu ambiente.

- Gerenciar – Reduzir a carga diária por meio da automação e atender as demandas de seu negócio.

- Proteger – Proteger dados / aplicativos / ambiente e monitorar e auditar seus usuários.

- Conformidade – atender com facilidade a conformidade e deixar os auditores felizes.

- Ampliar – ampliar a autenticação unificada para MAC/Unix/Linux

- Recuperar – evitar perda de dados e facilitar a recuperação rápida

Quero iniciar essa serie de artigos trazendo uma introdução sobre o Active Directory e sua estrutura. Afinal, vamos tratar de assuntos bem técnicos em determinados artigos e é importante ter uma base sólida de conhecimento.

Introdução ao Active Directory

Desde o seu lançamento por volta do ano 2000, o Active Directory foi originalmente desenhado para gerenciar recursos de rede e tornou-se praticamente o alicerce da infraestrutura de rede nas empresas.

Inicialmente, o Active Directory foi apenas responsável pela gestão centralizada do domínio . A partir do Windows Server 2008, no entanto, o Active Directory tornou-se o “responsável” no gerenciamento e suporte de uma ampla gama de serviços relacionados com a identidade baseada em diretório, por exemplo, Lightweight Directory Services, Certificate Services, Federation Services, Rights Management Services.

De modo simples, um servidor executando o Active Directory Domains Services é chamado de Controlador de domínio. O Controlador de domínio autentica e autoriza todos os usuários e computadores na rede de “domínio” microsoft.

Esse domínio é definido através de um nome (Nome de domínio) e é assim que logicamente é criado um limite de gerenciamento.

Quando falamos de domínio e sua estrutura lógica temos os objetos do Active Directory, que podem ser definidos como recursos, como por exemplo impressoras, ou objetos definidos como “Security Principals” que são os objetos de segurança e que possuem uma identificação de segurança única (SID) como usuários, computadores e grupos.

Cada objeto representa uma entidade única. E isso é muito, mas muito importante.

Além de autenticar e autorizar usuários e dispositivos, o ADDS permite também a aplicação de politicas, logs de ações e recursos administrativos.

OUs, sites, domínios, árvores e florestas

Quando falamos em Active Directory, existem uma estrutura lógica permite a criação de diferentes níveis que determinam o modo de administração e podem representar a estrutura física e lógica da empresa.

Florestas e arvores de domínio.

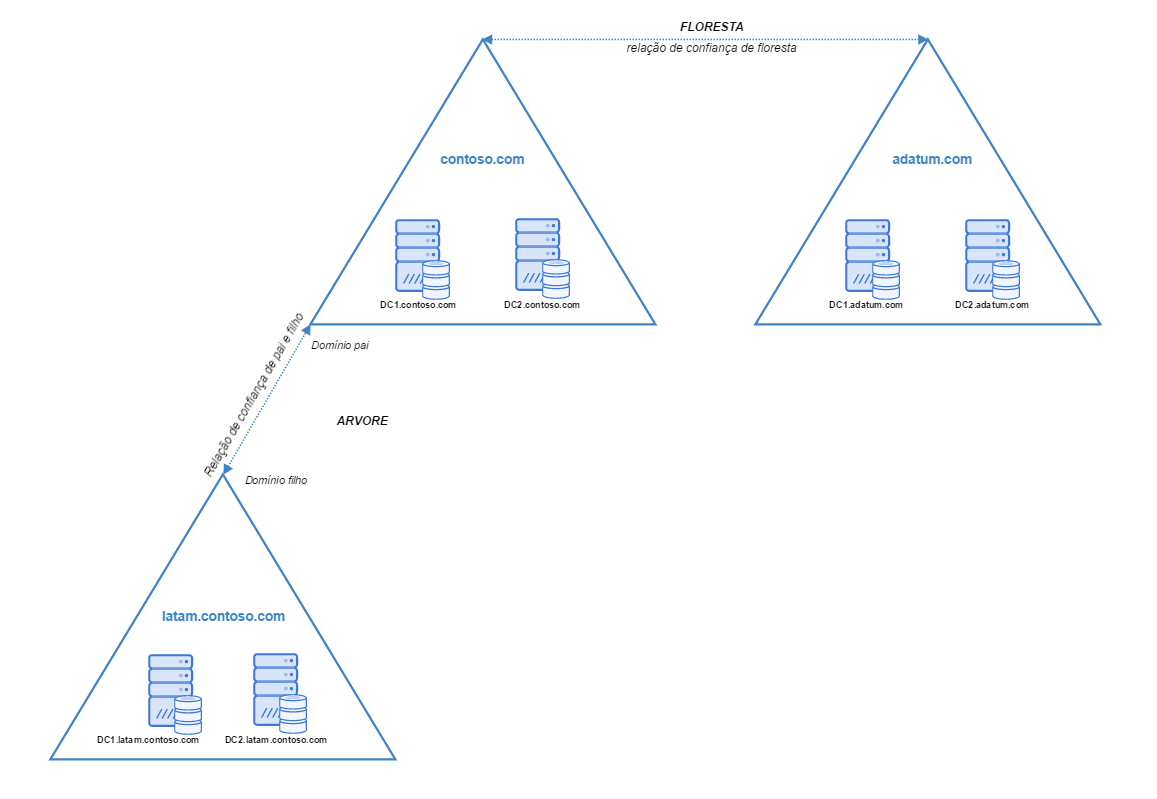

- Um domínio é definido como um agrupamento de objetos (Usuários, Grupos, computadores) que compartilham um mesmo banco de dados.

- Uma árvore é uma coleção de um ou mais domínios em um espaço de nomes continuo. Vou explicar:

Um domínio quando criado no Windows Server gera entre vários componentes, um banco de dados do domínio e uma zona de pesquisa DNS com o nome que você escolheu para o domínio.

Vou tratar sobre o DNS em um artigo só para ele,

Apesar do ADDS depender do nome de domínio DNS para funcionar, lembre-se que Domínio do Active Directory é diferente do domínio de DNS que você registra na Internet e tudo mais… )

Continuando, essa zona de pesquisa DNS tem um nome que é o mesmo do seu domínio, por exemplo o bom e velho (e também famoso) contoso.com

Neste exemplo contoso.com é um domínio, porém em certo momento a empresa se estabelece na America Latina e o administrador quer um domínio da mesma empresa, porém com uma administração separada.

Ele cria um domínio filho. Durante a instalação ele define que esse domínio será o latam.contoso.com e assim é criado um novo banco de dados, com novos objetos. Ainda assim, esse domínio “filho” possui uma relação de confiança de pai e filho (muito forte) com o domínio pai (contoso.com) . A saber, essa relação de confiança é criada automaticamente no momento da criação do domínio filho.

Agora imagine que esse empresa, que já tem escritórios nos Estados Unidos e agora America Latina, resolve fazer uma fusão (Comprar outra empresa), por exemplo uma empresa chamada A. Datum Corporation que tem um domínio chamado adatum.com.

Quem sabe a empresa resolva migrar os objetos do adatum.com para o contoso.com. (Veremos isso em outro artigo )

Neste caso, que é bem comum em corporações, será criado uma relação de confiança entre esses dois domínios a fim de permitir que os objetos de um domínio acessem recursos em outro domínio. Dentre vários usos os mais comum são acessar arquivos, impressoras, logar na rede e entre outros.

Relações de confiança são simples de entender, por exemplo , se eu confio em meu amigo, ele pode entrar na minha casa. Simples assim, e se eu confio em um domínio, posso permitir acesso aos objetos da minha rede.

Existem várias relações de confiança que podem ser criadas, já vimos que existe uma relação de confiança de pai e filho e nesse caso da A. Datum Corp, pode ser criado uma relação de confiança do tipo “Floresta”.

De qualquer maneira os dados são armazenados em uma banco de dados (ntds.dit). E os dados são replicados entre os domínios através de partições (Divisões logicas do banco de dados).

Vamos tratar sobre replicação no próximo artigo.

Não deixe de comentar e se gostou compartilhe com seu colega.

Daniel Donda

Aguardo a participação de todos nessa serie de artigos. Vamos deixar mais dinâmico,

Parabens Donda. Precisamos de mais artigos sobre AD.

Valeu Bruno. Quero usar essa série para poder aprofundar mais no AD.

Parabéns meu nobre! Excelente artigo!!

Obrigado Laércio.

Parabéns pelo artigo e ansioso pelo próximo. Um abraço e sucesso sempre.

Obrigado Alessandro. Já estou escrevendo.

Parabéns!

Excelente artigo, muito obrigado pelas dicas.

Amigos, já postei a segunda parte. Qualquer dúvida, Critica ou sugestão pode mandar. O que vale é a participação,

Muito Bom, parabéns pela iniciativa.

Ótimo material, parabéns