Quando pensamos em ataques ransomware já pensamos na criptografia e é importante deixar claro que o ransomware “geralmente” não criptografa o Active Directory. Em vez disso, ele usa o Active Directory para acessar e criptografar hosts conectados e os sistemas no domínio do Active Directory usando movimentação lateral, elevação de privilegio e outras técnicas que citarei neste artigo.

Duas famílias de ransomware populares que visam AD incluem LockBit 2.0 e BlackMatter.

Lockbit

Segundo a Malwarebytes últimos seis meses, entre março de 2022 e agosto de 2022, a LockBit acumulou 430 ataques conhecidos em 61 países diferentes, incluindo 128 nos EUA.

O LockBit 2.0 é muito eficiente e pode se espalhar rapidamente em uma rede. Opera em um modelo RaaS (Ransomware-as-a-service).

LockBit 3.0 (também conhecido como LockBit Black) é uma variedade de ransomware da família de ransomware LockBit.

O Ataque em relação ao Active Directory

Em um ataque analisado pela empresa cybereason, foi identificado que o atacante usou o taskmgr.exe (Windows Task Manager) para criar um dump de memória de lsass.exe (Microsoft Local Security Authority Subsystem Service) e extrair as credenciais do usuário e o Mimikatz e Netscan para auxiliar na movimentação lateral, depois ferramentas como o PsExec para executar comandos e arquivos maliciosos em diferentes máquinas na rede.

Em outro ataque analisado foi utilizado o o comando net.exe para criar uma conta de domínio e elevar privilégios para “administrador de domínio”

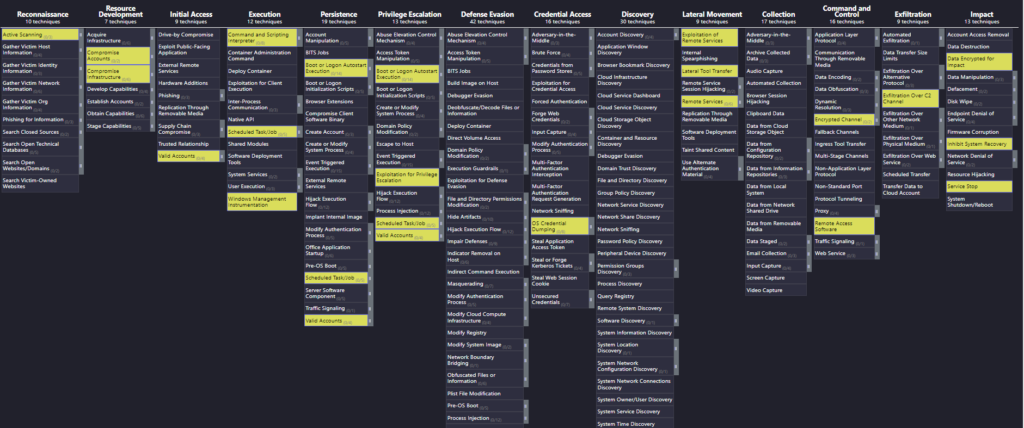

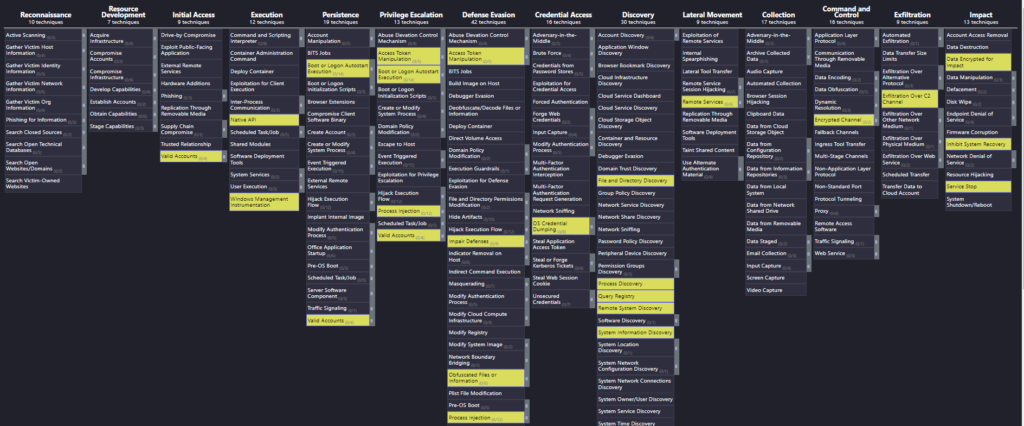

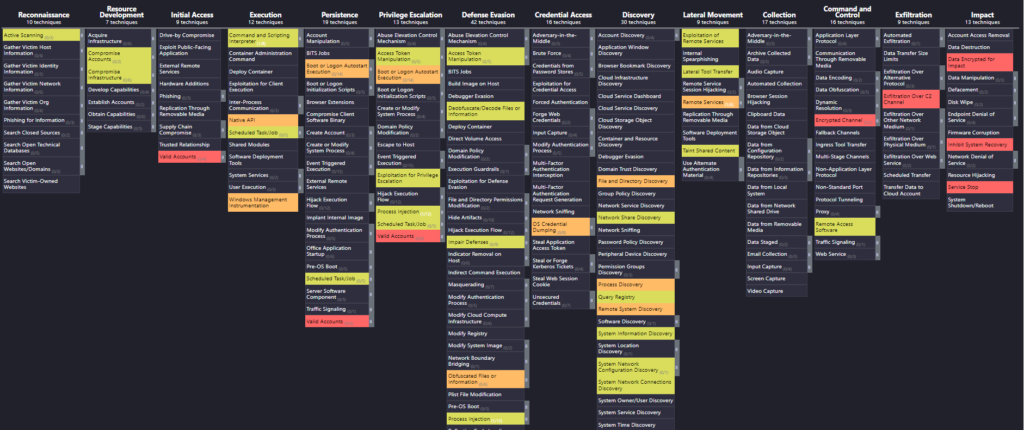

Abaixo um mapeamento simples no Mitre Att&ck

Conti

Os ataques ransomware Conti foram observado pela primeira vez em 2020 e acredita-se que seja liderado por um grupo de crimes cibernéticos com sede na Rússia que usa o pseudônimo de Wizard Spider.. Vetores de ataque notáveis incluem Trickbot e Cobalt Strike

O Ataque em relação ao Active Directory

Usando o Windows Sysinternals e Mimikatz — para obter hashes e credenciais de texto simples dos usuários, que permitem aos atores escalar privilégios dentro de um domínio e realizar outras tarefas de pós-exploração e movimento lateral. Em alguns casos, os atores também usam o malware TrickBot para realizar tarefas pós-exploração.

O grupo faz uso de algumas vulnerabilidades como por exemplo a exploração da vulnerabilidade “Zerologon” ou “Netlogon Elevation of Privilege Vulnerability” CVE-2020-1472 para elevação de privilégio entre outros como CVE-2021-34527 e CVE-2020-1472.

Eles lançarão o ataque de ransomware assim que tiverem exfiltrado o máximo de dados possível. Em outros casos, eles infectam um script de logon em um Objeto de Diretiva de Grupo (GPO), que executa o código toda vez que o computador é inicializado e ingressa no domínio.

BlackMatter

Visto pela primeira vez em julho de 2021, o BlackMatter é uma ferramenta de ransomware como serviço (Raas) que permite que os desenvolvedores do ransomware lucrem com afiliados de cibercriminosos.

O Ataque em relação ao Active Directory

O BlackMatter coleta credenciais da memória do Local Security Authority Subsystem Service (LSASS) usando procmon.

O BlackMatter usa as credenciais incorporadas no protocolo LDAP e SMB para descobrir todos os hosts no AD e a função srvsvc.NetShareEnumAll Microsoft Remote Procedure Call (MSRPC) para enumerar cada host para compartilhamentos acessíveis.

O grupo aproveita as credenciais incorporadas e o protocolo SMB para criptografar remotamente, do host comprometido original, todo o conteúdo dos compartilhamentos descobertos, incluindo ADMIN$, C$, SYSVOL e NETLOGON.

Conclusão

Os ataques ransomware exploram muitos TTPs com relação direta com o Active Directory principalmente as técnicas:

- Valid Accounts – https://attack.mitre.org/techniques/T1078/

- Windows Management Instrumentation – https://attack.mitre.org/techniques/T1047/

- OS Credential Dumping – https://attack.mitre.org/techniques/T1047/

- Remote Services – https://attack.mitre.org/techniques/T1021/

Referências

- https://www.malwarebytes.com/blog/threat-intelligence/2022/09/ransomware-review-august-2022

- https://www.cybereason.com/blog/threat-analysis-report-lockbit-2.0-all-paths-lead-to-ransom

- https://research.nccgroup.com/2022/08/19/back-in-black-unlocking-a-lockbit-3-0-ransomware-attack/

- https://www.cisa.gov/uscert/ncas/alerts/aa21-265a

- https://heimdalsecurity.com/blog/what-is-conti-ransomware/

- https://www.cisa.gov/uscert/ncas/alerts/aa21-291a

Seja o primeiro a comentar