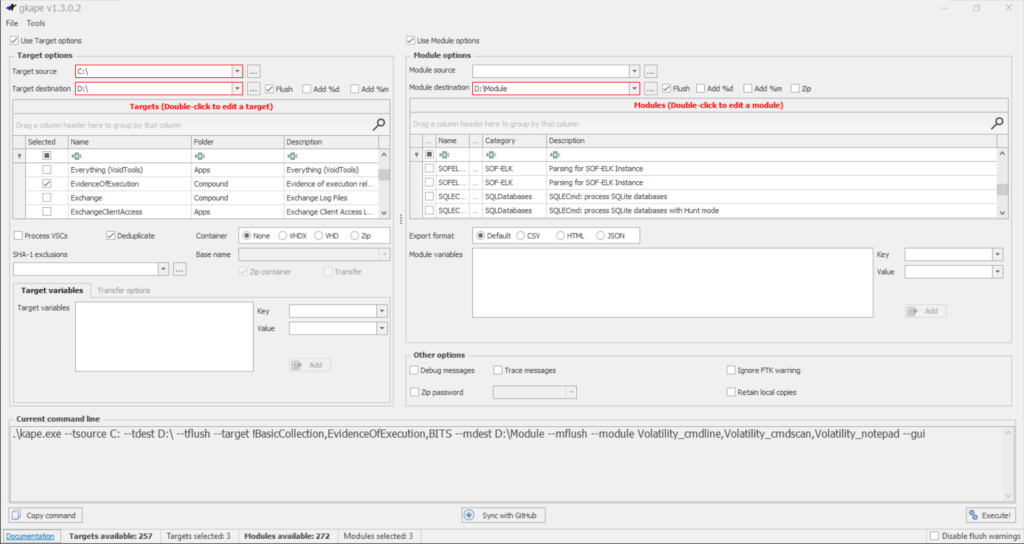

Kroll’s Artifact Parser and Extractor (KAPE) criado por Eric Zimmerman, KAPE permite que equipes forenses coletem e processem artefatos forenses. O software fará uma cópia e preservará os metadados sobre todos os arquivos disponíveis de um local de origem em um determinado diretório.

KAPE utiliza os conceitos de Targets e Modules

Targets

Os alvos (tsource) nada mais são do que coleções de arquivos e diretórios, pode ser a maquina local, um “disco montado” remoto ou local ou até mesmo um diretório que irá para uma fila é então usada para localizar e copiar arquivos e então ir para a segunda etapa (opcional) do processamento é executar um ou mais programas nos dados coletados.

Os arquivos bloqueados pelo sistema operacional são adicionados a uma fila secundária. Após o processamento da fila primária, a fila secundária é processada e uma técnica diferente, usando leituras de disco bruto, é usada para ignorar os bloqueios. Isso resulta na obtenção de uma cópia do arquivo tal como existe na origem.

- !Desabilitados – A pasta !Disabled contém alvos que não aparecerão no KAPE a menos que sejam movidos para fora desta pasta.

- Antivírus – A pasta Antivírus contém alvos para vários fornecedores de antivírus e seus softwares antivírus.

- Aplicativos – A pasta Aplicativos contém destinos para todos os aplicativos de terceiros.

- Navegadores – A pasta Navegadores contém destinos para navegadores da web.

- Compound – A pasta Compound contém Targets que apontam para outros Targets.

- Logs – A pasta Logs contém destinos para vários arquivos de log.

- P2P – A pasta P2P contém alvos para vários aplicativos P2P.

- Windows – A pasta Windows contém artefatos relacionados ao Targets for Windows/NTFS.

Modules

Assim como os “targets”, os módulos são definidos usando propriedades simples e usados para executar programas. Esses programas podem ter como alvo qualquer coisa.

- Aplicativos – A pasta Apps contém módulos para todos os aplicativos de terceiros.

- Compound– A pasta Compound contém Módulos que apontam para outros Módulos.

- Ferramentas EZ – A pasta EZTools contém módulos para todas as ferramentas de Eric Zimmerman.

- KapeResearch – A pasta KapeResearch contém módulos que conduzem à realização de pesquisas sobre novos artefatos.

- KapeSync – A pasta KapeSync contém módulos relacionados a manter KAPE, EvtxECmd, RECmd e SQLECmd atualizados.

- Windows – A pasta Windows contém módulos relacionados a binários fornecidos nativamente com o Windows.

Pode ser usado tanto na linha de comando como na versão gráfica.

Um comando importante é o kape.exe –sync que permite atualizar a ferramenta com novos targets, novos módulos e correções.

Você receberá por e-mail um arquivo .zip com o executável KAPE e uma seleção de módulos e alvos.

O KAPE é gratuito para qualquer agência governamental local, estadual, federal ou internacional.

- Gratuito para uso educacional e de pesquisa.

- Gratuito para uso interno da empresa.

- Requer uma licença empresarial quando usado em uma rede de terceiros como parte de um contrato pago.

O manual oficial do KAPE pode ser encontrado aqui.

Seja o primeiro a comentar