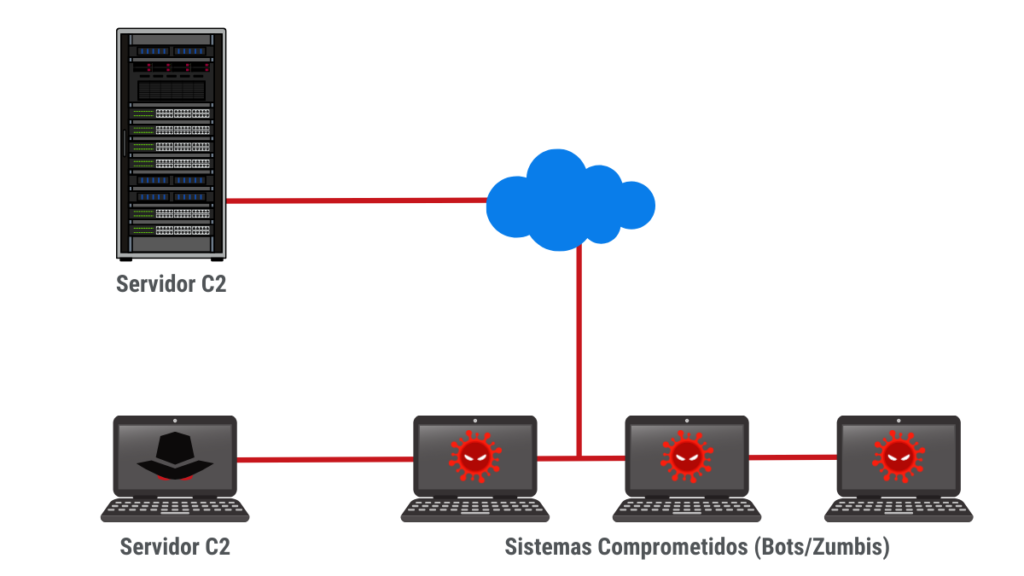

Command & Control (C2) é um termo usado em cibersegurança para descrever a forma como os atacantes mantêm comunicação e controle sobre sistemas comprometidos em uma rede.

Um C2 permite que os atacantes executem comandos, coletem informações e realizem várias atividades pós-exploração. Não é uma ferramenta exclusiva dos adversários, pois os profissionais de segurança, RED TEAM e Pentesters se beneficiam dessa solução.

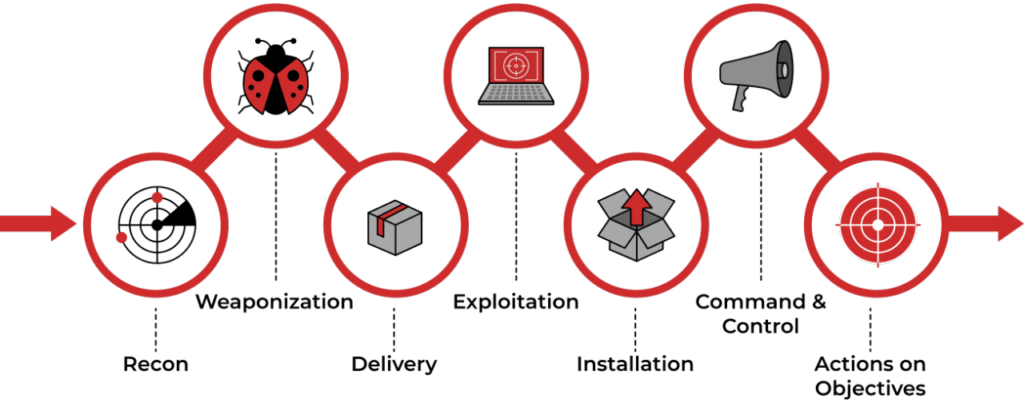

Na estrutura do Cyber Kill Chain o C2 é uma das ultimas etapas e portanto é critico os times de defesa implementem soluções e recursos para evitar ações que podem comprometer ainda mais o sistema.

O uso de Command & Control (C2)

Botnets -Redes de computadores comprometidos que são controladas de maneira centralizada por um servidor C2. Botnets são frequentemente usadas para realizar ataques DDoS, enviar spam em massa, ou minerar criptomoedas.

Ransomware – Malwares que criptografam e exfiltram os dados e exigem um resgate. O C2 é usado para persistência, exfiltração, criptografia.

APT (Ameaças Persistentes Avançadas) – Grupos que realizam ataques direcionados e prolongados contra organizações específicas. O C2 é essencial para manter a persistência e controlar os sistemas comprometidos ao longo do tempo.

Softwares de Comando e Controle (C2)

- Cobalt Strike – Ferramenta comercial usada para simular ataques de adversários. É muito popular entre pentesters e também entre cibercriminosos.

- Empire – Uma plataforma de pós-exploração que usa PowerShell e Python, permitindo controle de sistemas comprometidos.

- Metasploit Framework – Uma das ferramentas mais conhecidas e utilizadas para exploração de vulnerabilidades.

- Pupy – Um RAT (Remote Access Trojan) multiplataforma e open-source.

- Sliver – Uma ferramenta de C2 moderna e open-source desenvolvida pelo Bishop Fox.

- Mythic – C2 open-source que permite o controle remoto de sistemas comprometidos.

- Merlin – C2 que utiliza HTTP/2 para comunicação rápida e segura.

- PoshC2 – Plataforma de pós-exploração e C2 que utiliza PowerShell.

- Gophish – Ferramenta de phishing e C2 para campanhas de segurança.

Seja o primeiro a comentar