O Active Directory é uma ferramenta crítica para gerenciar identidade e acesso em ambientes de TI. É o coração da autenticação e autorização em muitos sistemas e aplicativos, tornando-o uma das principais alvos de ataques de segurança. Por isso, é importante realizar uma análise de segurança regularmente para garantir a integridade e a segurança do seu ambiente.

A análise de segurança é uma etapa crucial para garantir a segurança do seu ambiente Active Directory.

Mas, como você pode realizar uma análise de segurança eficiente e eficaz do Active Directory? É aí que entra o Script de Powershell criado para uma rápida visualização de informações críticas de segurança para o Active Directory.

🌐 https://github.com/danieldonda/AD-Security-Assessment

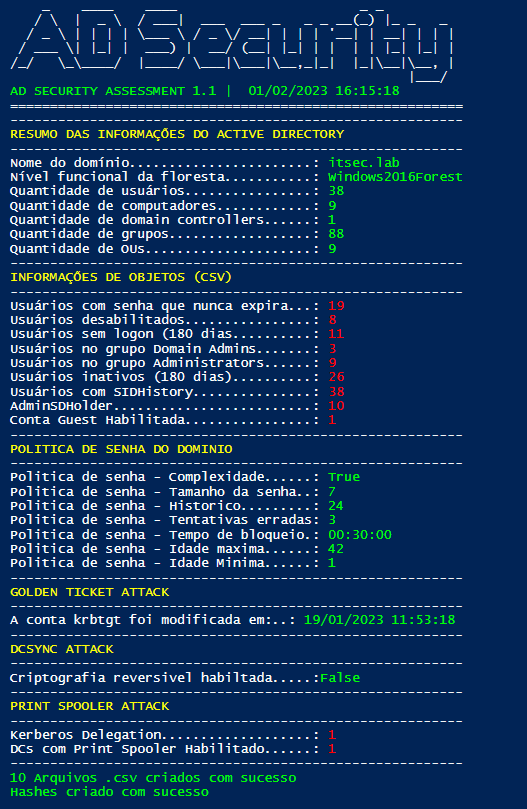

Esse script apresenta um resumo do seu Active Directory, incluindo informações sobre o nível funcional da floresta, a quantidade de usuários, computadores, domain controllers, grupos, OUs, usuários com senha que nunca expira, usuários sem logon (180 dias), usuários no grupo Domain Admins, usuários no grupo Administrators, usuários inativos (180 dias) e usuários com SIDHistory, entre outros.

Além disso, o script também cria uma lista de 10 arquivos CSV com informações importantes, como usuários com senha que nunca, usuários desabilitados, usuários sem logon (180 dias), usuários no grupo Domain Admins, usuários no grupo Administrators, usuários inativos (180 dias) e o destaque para pontos vulneráveis como:

- GOLDEN TICKET ATTACK – Exibe quando foi modificada a conta krbtgt

- DCSYNC ATTACK – Exibe contas com a criptografia reversivel habiltada

- PRINT SPOOLER ATTACK – Exibe Kerberos Delegation e os DCs com Print Spooler Habilitado

O arquivo CSV permite o uso de ferramentas de análise de dados, como PowerBI ou Excel, para gerar gráficos e listas de verificação. Além disso, o script também gera um resumo em TXT e um arquivo com as hashes de todos os arquivos gerados, garantindo a integridade dos dados.

Conclusão

A realização de uma análise de segurança do Active Directory é crucial para garantir a proteção contra ameaças e a manutenção da segurança do ambiente.

Olá como vai, primeiramente parabens pelos conteudos muito bons e uteis.

Tentei executar esse script e me retorna com o erro:

No C:\suporte\ADSecAssessment.ps1:80 caractere:159

+ … esultPageSize 2000 –ResultSetSize $null | ?{$_.Enabled –eq $True}

+ ~

Token ‘}’ inesperado na expressão ou instrução.

+ CategoryInfo : ParserError: (:) [], ParseException

+ FullyQualifiedErrorId : UnexpectedToken

Elton, é a forma como vc copiou o script; Tente baixar ele ou copiar no formato RAW no site. Use o PowerShell ISE que ele te trará melhor o resultado.

Olá elton, tente alterar para $inativos = Search-ADAccount -AccountInActive -UsersOnly -TimeSpan 180:00:00:00 -ResultPageSize 2000 -ResultSetSize $null | ?{$_.Enabled -eq $True}

Inclusive eu preciso adicionar o -ResultPageSize para coletar os objetos.

Fala Donda…

Primeiramente Parabéns!!! TOP o Script.

Mas gostaria de tirar uma dúvida…

Quando você faz a seguinte chamada “$domainControllers = Get-ADDomainController -Filter *” ele retorna a quantidade de 1 Domain Controler.

E para casos em que existem mais nós de Domain Controller no ambiente… Como trazer o número real.

Pois o Get-ADDomainController só mostra o nó ativo praticamente.

Obrigado pela atenção e compreensão.

O Get-ADDomainController -Filter * traz os DCs ativos. https://activedirectorypro.com/list-all-domain-controllers-with-powershell/

É que para nós só aparece 1 e temos 2 Domains Controllers no ambiente.

Por isso da dúvida.

Olá Daniel, gostei muito do report gerado, porém fiquei na duvida qual a diferença entre : usuários sem logon (180 dias) e usuários inativos (180 dias)

Oi Warlys, é confuso mesmo, mas os usuários inativos já fizeram logon no domínio, mas não o fazem há muito tempo e os usuários sem logon nunca acessaram o sistema desde que suas contas foram criadas.

Parabéns pelo ótimo artigo e ajuda para o pessoal da área. Copiei o seu script e adaptei a minha necessidade, a única coisa que adicionei a ele foi a opção de exibir os computadores inativos no AD, as vezes alguma máquina da pau no sistema/disco e acabamos reinstalando o Windows sem remover o host antigo no AD.

PS. Há um erro de concordância no texto: “tornando-o uma das principais alvos de ataques de segurança”