Não faz muito tempo eu escrevi um artigo sobre Cyber Kill Chain e como eu acompanho o Dr Nestori Syynimaa (@DrAzureAD) e sei que a maioria de nós está envolvido em projetos de segurança relacionados ao AAD e o Microsoft 365 resolvi compartilhar esse excelente material que é uma coleção de técnicas de reconhecimento e ferramentas de hacking que ele acabou enumerando ao longo de 10 anos enquanto trabalhava com os serviços de nuvem da Microsoft.

Adicione o https://o365blog.com/ ao seu bookmark, blog excelente.

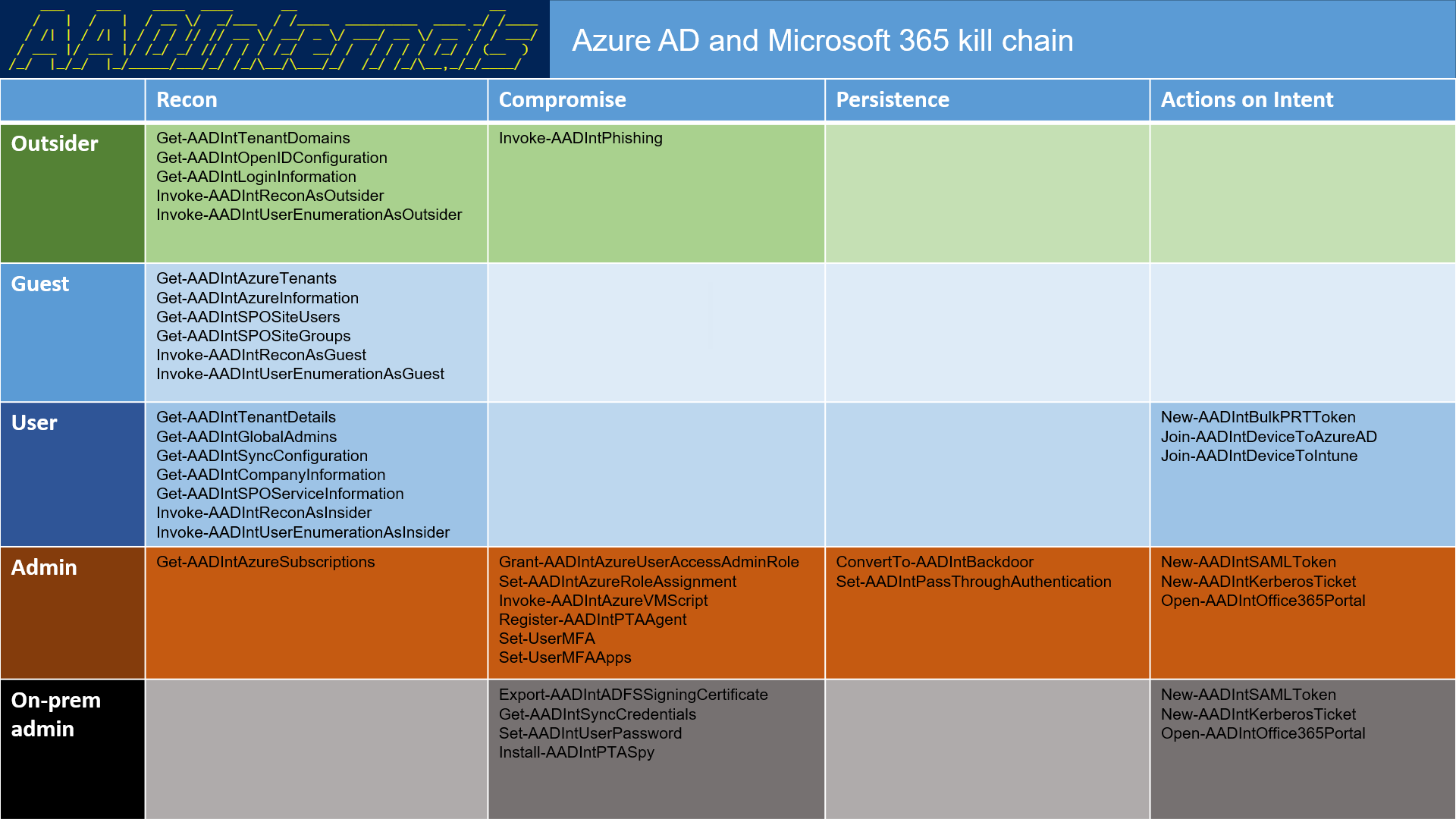

O kill chain desenhado por ele é baseado em cinco funções diferentes: outsider, guest, insider, administrador, e administrador local.

Normalmente, as pessoas de fora estão buscando funções de convidado, interno ou administrador. Da mesma forma, os convidados estão buscando funções internas ou administrativas. Insiders já podem causar muito mais dano, mas para obter “chaves para o reino”, eles geralmente buscam a função de administrador (nuvem). Isso é o mesmo para o administrador local.

Cada role nessa cadeia tem um post especifico com detalhes sobre as ameaças e outros recursos para ajudar na proteção do ambiente. Confira:

- Outsider – https://o365blog.com/post/just-looking/

- Guest – https://o365blog.com/post/quest_for_guest/

- User (insider) – https://o365blog.com/post/admin/

- Admin – https://o365blog.com/post/on-prem_admin/

- On-prem admin – https://o365blog.com/post/on-prem_admin/

Fonte: https://o365blog.com/aadkillchain/

Seja o primeiro a comentar