O ano é 2020 e ainda assim existem centenas de ataques acontecendo nos ambientes que possuem o Active Directory. E não importa a versão do sistema operacional ou do nível funcional do domínio ou da floresta. O ataque é direcionado aos usuários e suas contas.

O ataque mais explorado é geramente executado por “insiders” que usam técnicas para explorar o LSASS Dump, Pass-The-Hash e Pass-The-Ticket.

Pass the hash (PtH) é um método de autenticação como usuário sem ter acesso à senha (a senha em modo texto não criptografado). Esse método ignora as etapas de autenticação padrão que exigem uma senha de texto não criptografado, movendo-se diretamente para a parte da autenticação que usa o hash da senha. Nessa técnica, os hashes de senha válidos para a conta que está sendo usada são capturados usando uma técnica de acesso a credenciais.

Pass the ticket (PtT) é um método de autenticação em um sistema usando tickets Kerberos sem ter acesso à senha de uma conta. A autenticação Kerberos pode ser usada como o primeiro passo para o movimento lateral para um sistema remoto.

O Credential Dumping é usado para obter hashes de senha

Outros métodos são conhecidos como brute force e o password spray.

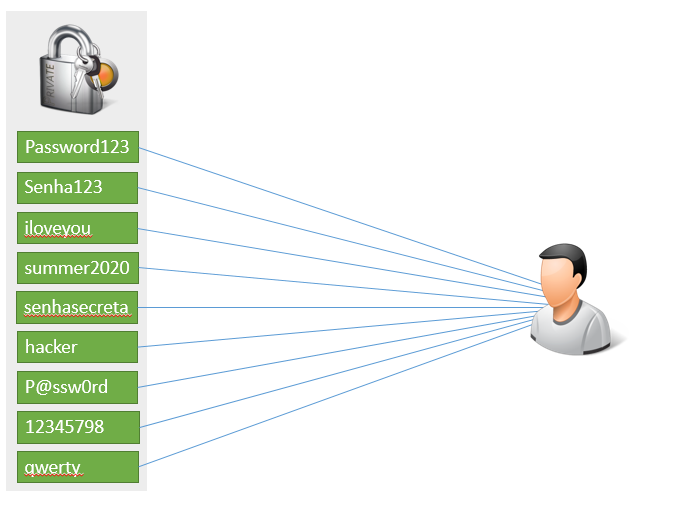

Brute force é um método “barulhento”. Pois nesse método um ou múltiplos alvos, (usuários do Active Directory) receberão várias tentativas de “logon” sem sucesso.

A ideia por trás desse ataque é ter um dicionário de senhas e para cada conta e todas as senhas do dicionario serão testadas.

É muito comum existir uma politica de senhas no Active Directory que bloqueia a conta apos 3 tentativas de logon sem sucesso e por isso temos que nos atentar com o password spray.

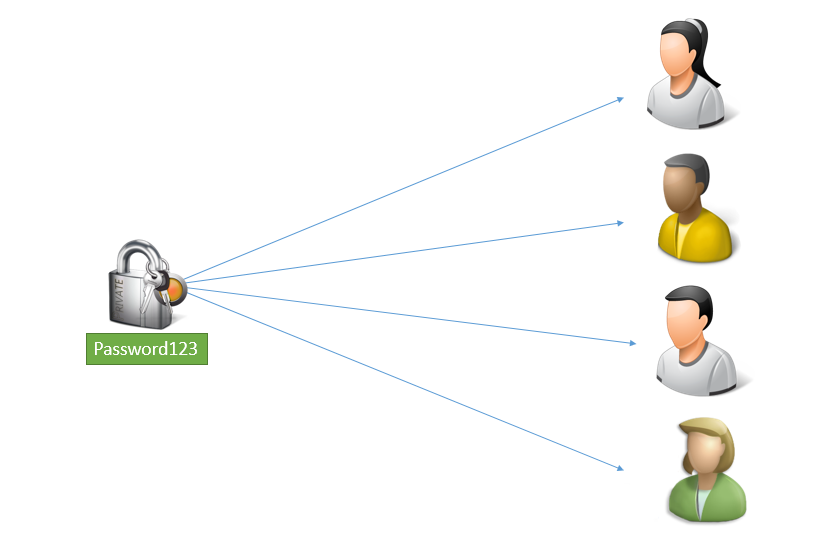

O password spray uma ou mais (poucas) senhas, são utilizadas contra contas.

Como os ataques são executados?

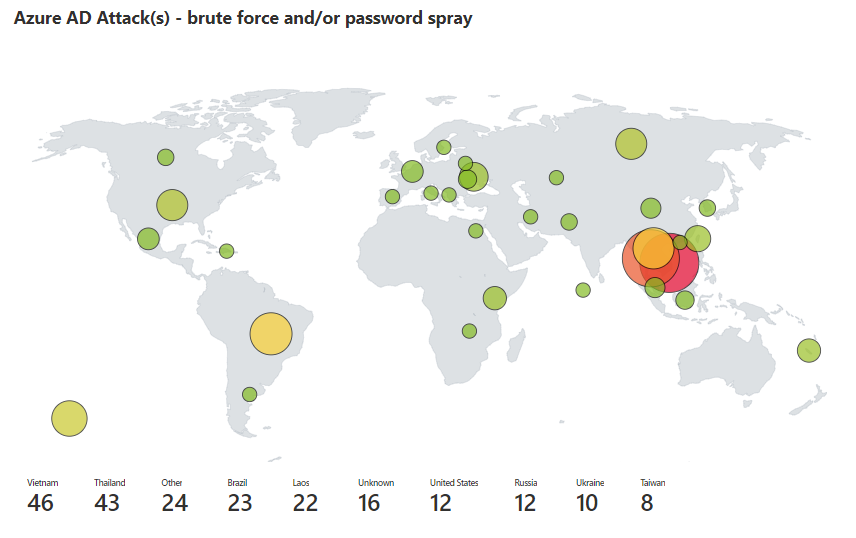

Azure Sentinel

O Azure Sentinel pode ser usado para detectar e visualizar os dois tipos de ataques. O Conector de Dados necessário é o Azure Active Directory (que requer pelo menos uma licença do Azure AD Premium P1) SigninLogs.

Fontes:

Muito bacana Donda. Precisamos ficar atentos, e não esquecer do ambiente de AD, como você mencionou. Pois este, é um banco de dados valioso para sujeitos mal-intencionados.