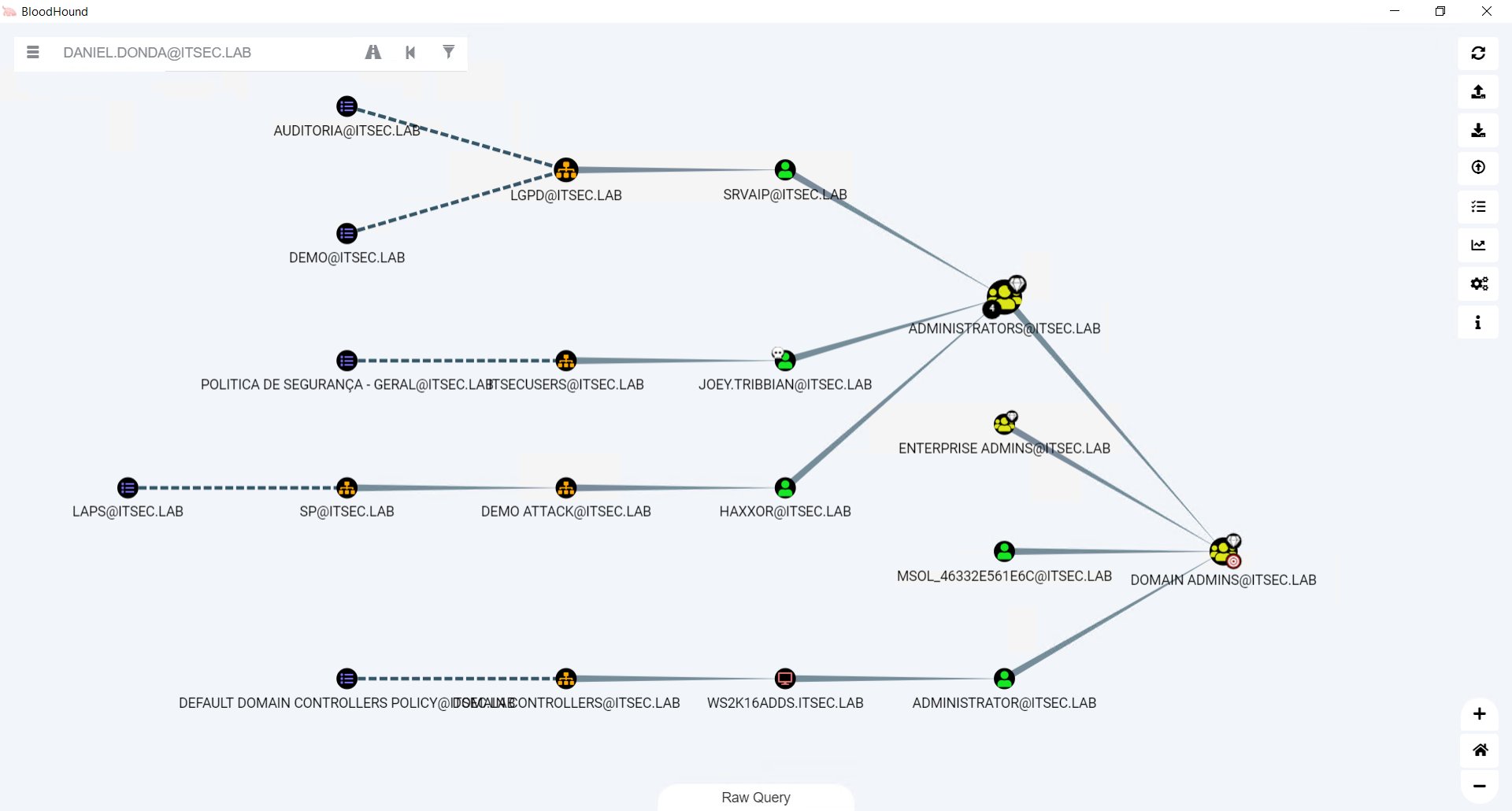

BloodHound é uma ferramenta usada para visualizar ambientes do Active Directory e foi desenhada para encontrar relacionamentos dentro de um domínio do Active Directory (AD) para descobrir caminhos de ataque. Usando a teoria dos grafos para encontrar o caminho mais curto para um invasor percorrer para elevar seus privilégios dentro do domínio.

Se os hackers podem usar essa ferramenta para explorar o melhor caminho do ataque, você pode usá-lo para localizar e proteger os pontos fracos de sua organização. A recomendação é executar frequentes avaliações internas em ambientes de domínio e com o uso de soluções como essa ter uma visão abrangente das permissões concedidas aos diferentes objetos do Active Directory.

O software utilizada o Neo4j é um tipo especial de banco de dados – é um banco de dados de gráficos que pode facilmente descobrir relacionamentos e calcular o caminho mais curto entre os objetos usando seus links.

O banco de dados deve ser populado com dados do Active Directory e essa é feita usando um ingestor chamado SharpHound. (.exe de linha de comando ou script do PowerShell)

O SharpHound coleta todas as informações que pode sobre o AD e seus usuários, computadores e grupos. Ele ainda coleta informações sobre sessões ativas, permissões de AD e muito mais usando apenas as permissões de um usuário regular.

SharpHound gera arquivos JSON que serão utilizados para popular o banco de dados Neo4j e então permitir a visualização gráfica.

Tipos de Ataques

O mais comum é ter uma conta que foi comprometida e através dessa conta identificar se é possivel e qual o caminho para comprometer o Domain Admins por exemplo.

Segundo Thierry Viaccoz (@viaccoz) existe ataques que permite usar as permissões de contas de computador que são membros de Domain Admins. ou administradores locais de outro computador.

O BloodHound permite facilmente identificar

- Todos os computadores em administradores de domínio

- Todos os computadores do administrador local para outro computador

Links de referencia e download:

Daniel Boa tarde, o arquivo SharpHound.ps1 deve ser obrigatório a execução no servidor AD com perfil adm, ou posso executar de qualquer máquina que esteja na rede do domínio alvo ?