Atualizado o artigo do antigo site mcsesulution.com de agosto de 2011

A ferramenta netstat (Network Statistics) é um utilitário de linha de comando que exibe estatísticas detalhadas sobre as conexões de rede do sistema. Com ela, é possível enumerar conexões TCP/IP ativas (tanto de entrada quanto de saída), visualizar portas abertas e monitorar o tráfego de rede em tempo real.

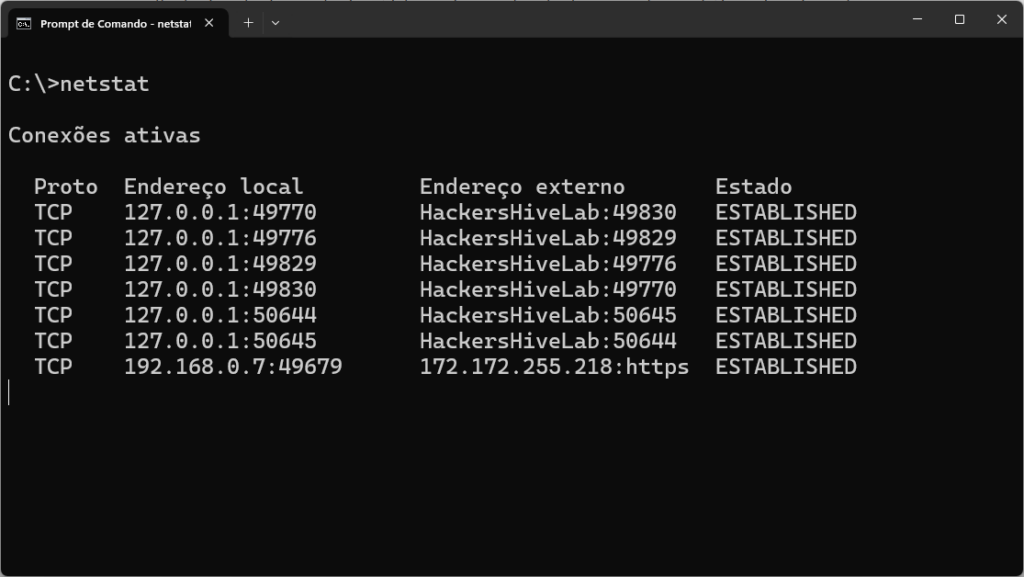

Ao executar o comando netstat sem parâmetros, ele exibe todas as conexões existentes no momento e as portas de comunicação em uso.

netstat

Entendendo a Saída do Netstat

O comando netstat, por padrão, retorna uma tabela contendo quatro colunas principais:

- Proto – Protocolo utilizado (TCP, UDP, TCPv6 ou UDPv6).

- Local Address – Endereço local da máquina.

- Foreign Address – Endereço remoto da conexão.

- State – Estado da conexão de rede, que pode ser um dos seguintes:

- CLOSE_WAIT – Conexão aguardando fechamento.

- CLOSED – Conexão fechada.

- ESTABLISHED – Conexão ativa e estabelecida.

- FIN_WAIT_1 / FIN_WAIT_2 – Fase final do fechamento da conexão.

- LAST_ACK – Último pacote de reconhecimento enviado.

- LISTEN – Porta em escuta, aguardando conexões.

- SYN_RECEIVED / SYN_SEND – Fases do handshake TCP.

- TIME_WAIT – Aguardando liberação da conexão.

Para um entendimento mais aprofundado dos estados das conexões TCP, consulte a RFC 793:

https://tools.ietf.org/html/rfc793

Para saber mais sobre os estados das conexões consulte a RFC 793 http://tools.ietf.org/html/rfc793

Principais Parâmetros do Netstat

O comando netstat permite o uso de diversos parâmetros para filtrar e organizar as informações exibidas.

| Parâmetro | Descrição |

|---|---|

-a | Exibe todas as conexões ativas e as portas TCP/UDP em escuta. |

-e | Mostra estatísticas básicas de conexões, como pacotes enviados e recebidos. |

-n | Exibe os números das portas e IPs em formato numérico (evitando a resolução de nomes). |

-o | Exibe o PID (Process ID) associado a cada conexão. |

-p [protocolo] | Filtra as conexões por protocolo específico (ex: -p tcp para conexões TCP). |

-s | Exibe estatísticas de tráfego por protocolo. |

-r | Mostra a tabela de roteamento do sistema. |

-b | Exibe os executáveis que estão utilizando as portas (necessita privilégios elevados). |

Uso de Parâmetros Combinados no Netstat

1. Exibir todas as portas em formato numérico

netstat -a -n

Essa combinação exibe todas as conexões sem resolver os nomes de domínio, deixando o resultado mais rápido e objetivo.

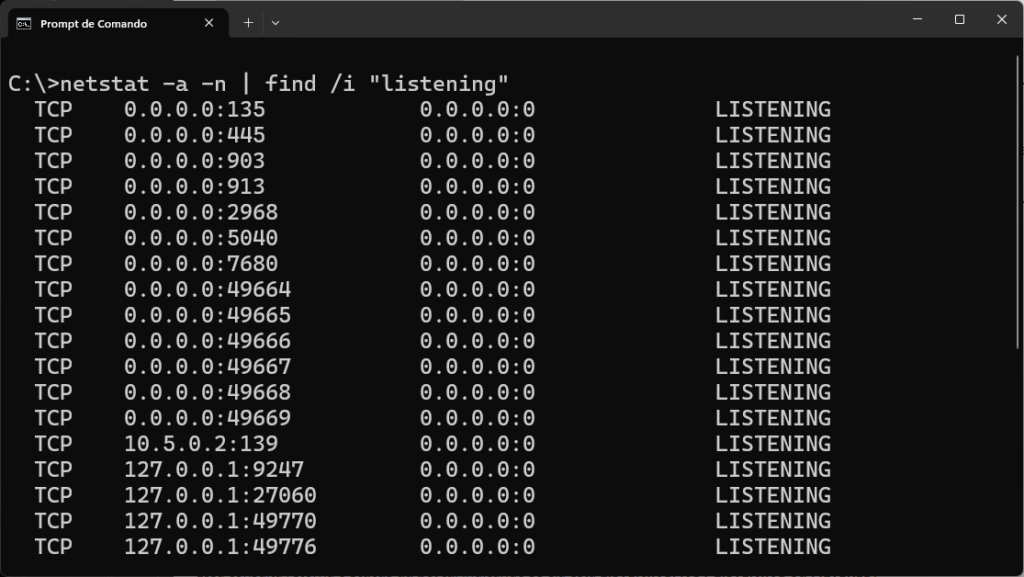

2. Filtrar apenas as portas em escuta

netstat -a -n | find /i "listening"

Com esse comando, podemos visualizar apenas as portas que estão aguardando conexões, facilitando a análise de serviços em execução.

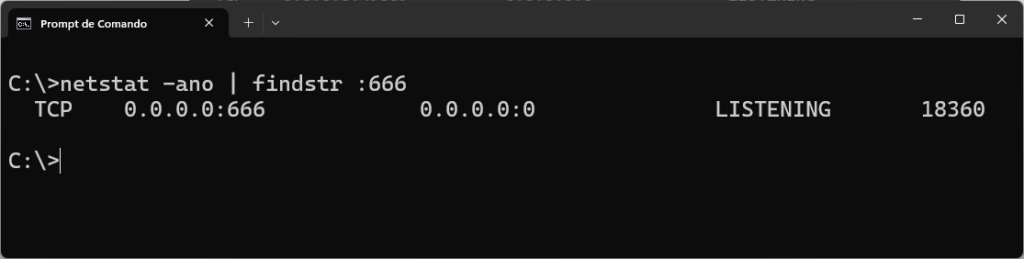

Exemplo Prático: Monitorando uma Porta Específica

Na imagem abaixo, foi utilizado um programa de teste que abre a porta 666 (porta Doom), demonstrando como o netstat pode ser útil para monitorar serviços em execução.

netstat -ano | findstr :666

Ferramentas Complementares para Monitoramento de Portas

Além do netstat, algumas ferramentas adicionais podem auxiliar na verificação e monitoramento de conexões de rede:

1. PortQry – Scanner de Portas TCP/UDP

O PortQry é um utilitário de linha de comando que ajuda a diagnosticar problemas de conectividade TCP/IP, verificando o status de portas TCP e UDP.

Exemplo de uso

Para verificar se a porta 666 está aberta no sistema local, use o seguinte comando:

portqry -n localhost -p tcp -e 666Essa consulta retorna o status da porta, indicando se ela está LISTENING, NOT LISTENING ou FILTERED.

2. Port Reporter

O Port Reporter cria logs detalhados das atividades das portas TCP e UDP, sendo útil para auditorias e investigações de tráfego suspeito.

3. PortQryUI – Interface Gráfica do PortQry

O PortQryUI oferece uma interface gráfica para o PortQry, permitindo uma análise mais intuitiva e detalhada das conexões de rede.

Conclusão

O comando netstat é uma ferramenta poderosa para monitoramento e análise de conexões de rede, sendo essencial para profissionais de segurança da informação, administradores de sistemas e entusiastas de redes. Combinado com ferramentas como PortQry, Port Reporter e PortQryUI, é possível obter uma visão ainda mais detalhada do tráfego de rede e diagnosticar problemas com maior precisão.

Se você trabalha com redes ou deseja entender melhor o funcionamento das conexões TCP/IP, aprender a utilizar essas ferramentas pode ser um grande diferencial.

PortQryUI – User Interface for the PortQry Command Line Port Scanner Interface para o PortQry

✨ Artigo migrado – 35320 acessos até a data de migração.

Bom dia!

Como eu posso saber se um serviço está “roubando” a porta que eu quero ?

Ex: Um serviço(porta) não está subindo.

netstat -a -n -o | find /i “8080”;

taskkill “PID”

Gostei bastante do conteúdo, pude praticar também ao mesmo tempo em que lia, para fixar melhor.