Obrigado ao Dave Kennedy (ReL1K) @HackingDave e Amit Serper @0xAmit que fizeram a analise do código.

Antes, verifique se você não está vulneravel ao MS17-070:

A variável Petya é distribuída como um arquivo DLL, que deve ser executado por outro processo antes de agir no sistema. Uma vez executado, ele sobrescreve o Master Boot Record e cria uma tarefa agendada para reiniciar o sistema.

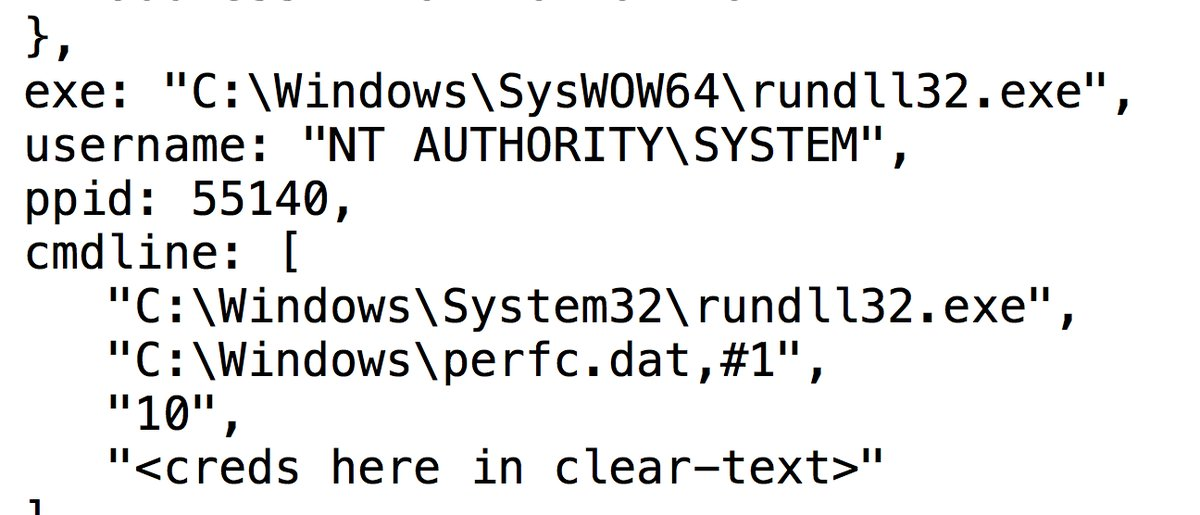

Essa nova variante do RansonWare verifica se uma determinada DLL existe em c:\Windows. Se ela existir o ataque não acontece. Pois ela usa esse componente como credencial wmic/psexec .

Segundo Dave Kennedy é necessário criar um arquivo chamado perfc.dat na pasta “C:\Windows\” irá parar o ataque já Amit Serper indica a criação de um arquivo sem extensão.

Criando o arquivo é necessário bloquear ele de Ler e Executar;

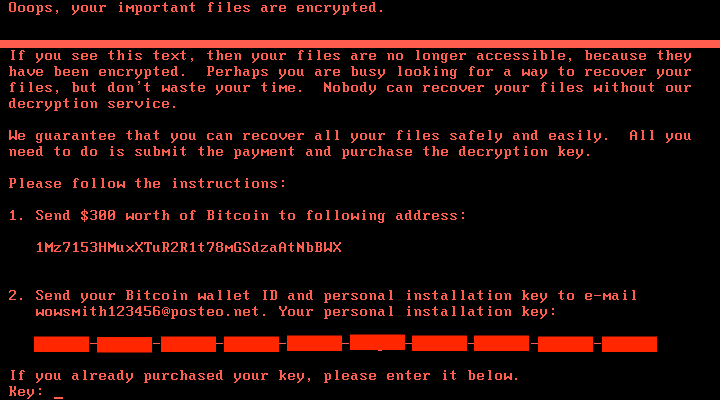

Esse é a tela que identifica o novo ataque

Olá, Donda tudo bem?

Parabéns pelo post.

Uma coisa que não ficou claro é se o MS17-070 foi aplicado o host está vulnerável? E se MS17-070 não foi aplicado mas o protocolo SMB V1 foi desabilitado, o host está vulnerável?

Abs.

Oi Nuno.Se o MS17-010 não é atacado diretamente, mas pode ser “lateralmente” pq ai usa WMI w PSEXEC. Então se algum host na rede for infectado diretamente (Sem o MS17-010) ai os demais tem que ficar protegidos.

Muito obrigado pelo retorno!

E mais uma vez obrigado por compartilhar conhecimento.