Em outro episódio mais simbólico citado por Suetônio, em “A vida dos Césares”. Julio Cesar teria criado um sistema de substituição mais elaborado do que simplesmente trocando as letras romanas por gregas, ele teria deslocado as letras do alfabeto e substituindo cada letra pela outra deslocada. Esse método ficou conhecida até hoje como a cifra de Cesar.

Esse sistema de substituição criado por Cesar pode também ser chamado de Cifra de deslocamento de Cesar, pois segundo Suetônio, Cesar representou todo o alfabeto e em seguida fez uma nova representação deslocando 3 casas.

Se usarmos o alfabeto atual teríamos a seguinte representação

| a | b | c | d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z |

| 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 |

| D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | A | B | C |

Utilizando a representação do alfabeto é possível fazer a substituição baseando-se em texto puro a primeira sequência do alfabeto e tendo como saída o valor cifrado.

Assim substituindo a frase em texto puro: Isto é secreto pulando para cada letra 3 casas.

i substituído por L;

s substituído por V;

t substituído por W;

o substituído por R.

E assim por diante criando a frase cifrada: LVWR H VHFUHWR

Agora temos um método que pode ser utilizado tanto para criptografar como para fazer a ordem reversa que é descriptografia, e para isso basta conhecer o método ou a chave de criptografia.

Texto puro: Isto é secreto

Texto cifrado: LVWR H VHFUHWR

Essa cifra usa uma chave que foi o deslocamento de três casas referentes as letras do alfabeto. Levando em consideração todas as letras de nosso alfabeto que podemos deslocar teríamos um conjunto de 25 chaves diferentes. Basta apenas que o criador da mensagem cifrada antecipadamente combine com o receptor da mensagem.

Muitas variedades da cifra de Cesar surgiram a partir desse princípio e uma evolução matemática do seu método também.

Uma cifra bem interessante é a de se usar uma palavra-chave ao invés de rearranjar o alfabeto por inteiro. Essa palavra chave pode ser qualquer uma como por exemplo: FELIPE DONDA removendo os espaços e as letras repetidas FELIPDONA e deve se omitir qualquer outra letra do alfabeto

| a | b | c | d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z |

| 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 | 2 |

| F | E | L | I | P | D | O | N | A | B | C | G | H | J | K | L | M | Q | R | S | T | U | V | W | X | Y |

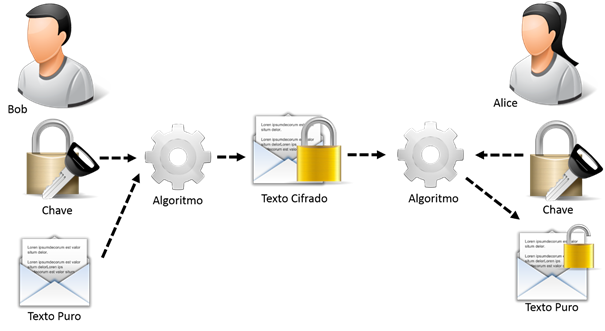

A ilustração a seguir exemplifica a troca de mensagens cifradas entre dois personagens fictícios que se tornaram uma convenção para demonstrar qualquer relação sobre criptografia. Neste exemplo teremos um emissor chamado Bob e um receptor chamado Alice.

Figura 2 – Ilustração de troca de mensagens criptografadas Fonte: Elaborada pelo autor