CALDERA™ é uma plataforma de segurança cibernética projetada para automatizar facilmente a emulação de adversários, auxiliar red-team e automatizar a resposta a incidentes.

Ele é construído sobre a estrutura MITRE ATT&CK™ e é um projeto de pesquisa ativo no MITRE.

A estrutura consiste em dois componentes:

- O sistema central, que inclui um servidor de comando e controle (C2) com uma API REST e uma interface da web.

- Plug-ins. Expandem os recursos principais da estrutura e fornecem funcionalidade adicional. Os exemplos incluem agentes, relatórios, coleções de TTPs e muito mais.

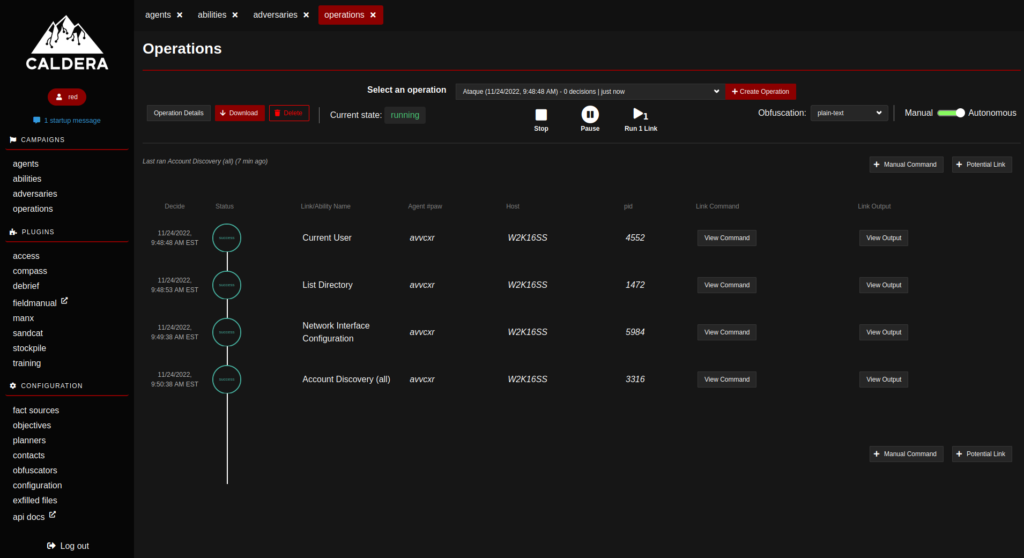

Estrutura de uso do Caldera

As próximas etapas podem incluir:

- Executar uma operação com um perfil de adversário diferente

- Criar um novo perfil de adversário

- Criar habilidades personalizadas e adicioná-las a um perfil de adversário

- Executar uma operação com um plano diferente

Casos de uso

Autonomous red-team engagements – Você pode usar a estrutura para criar um perfil específico de ameaça (adversário) e lançá-lo em uma rede para ver onde você pode ser suscetível. Isso é bom para testar defesas e treinar blue team sobre como detectar ameaças.

Autonomous incident-response – Usado para executar uma resposta automatizada a incidentes por meio de agentes implantados. Isso é útil para identificar TTPs que outras ferramentas de segurança podem não ver ou bloquear.

Manual red-team engagements – Avaliações manuais de red-team usando o agente Manx. Isso é bom para substituir ou anexar conjuntos de ferramentas ofensivas existentes em uma avaliação manual, pois a estrutura pode ser estendida com quaisquer ferramentas personalizadas que você possa ter.

Research on artificial intelligence – Pode ser usado para testar inteligência artificial e outros algoritmos de tomada de decisão usando o plugin Mock. O plug-in adiciona agentes simulados e respostas de habilidade simuladas, que podem ser usadas para simular uma operação inteira.

Plugins

- Access (ferramentas e técnicas de acesso inicial de red team)

- Atomic (Atomic Red Team project TTPs)

- Builder (compilar dinamicamente payloads)

- Compass (ATT&CK visualizações)

- Debrief (insights de operações)

- Emu (CTID planos de emulação)

- Fieldmanual (documentação)

- GameBoard (visualizar operações conjuntas de red e blue)

- Human (criar ruído simulado em um endpoint)

- Manx (funcionalidade de shell e payloads de shell reversas)

- Mock (simular agentes em operações)

- Response (resposta a incidentes)

- Sandcat (agente padrão)

- SSL (ativa https)

- Stockpile (depósito de técnicas e perfis)

- Training (certificação e curso de formação)

Abilties (habilidades)

Uma habilidade é uma implementação específica de tática/técnica do Mitre ATT&CK que pode ser executada em agentes em execução. As habilidades incluirão os comandos a serem executados, as plataformas / executores nos quais os comandos podem ser executados (ex: Windows / PowerShell), cargas úteis a serem incluídas e uma referência a um módulo para analisar a saída no servidor CALDERA.

A instalação básica vem com 155 abilties

(Agents) Agentes

Você deve implantar pelo menos 1 agente para executar uma operação. Os grupos são coleções de agentes para que os hosts possam ser comprometidos simultaneamente.

- Sandcat – agente padrão da CALDERA, escrito em GoLang. Comunica-se por meio do contato HTTP(S) por padrão.

- Manx – Um agente de shell reverso que se comunica via TCP ontact

- Raqdoll – Um agente Python que se comunica através do contato HTML

Adversary (adversário)

Caldera com 24 “adversaries”

Um adversário geralmente executa seu ataque em uma ordem específica, uma técnica de cada vez. É comum começar com a descoberta – ou reconhecimento – do que está no host comprometido. Em seguida, passando para a coleção, persistência ou movimento lateral;

Perfis Adversários são coleções de TTPs ATT&CK, projetados para criar efeitos específicos em um host ou rede. Os perfis podem ser usados para casos de uso ofensivo ou defensivo.

A instalação básica vem com 24 perfis de adversários.

Instalação

Utilize o repositório oficial do projeto:

🌐 https://github.com/mitre/caldera

git clone https://github.com/mitre/caldera.git --recursive cd caldera pip3 install -r requirements.txt python3 server.py --insecure

Acesse através do browser o servidor através do ip usando a porta 8888

Seja o primeiro a comentar