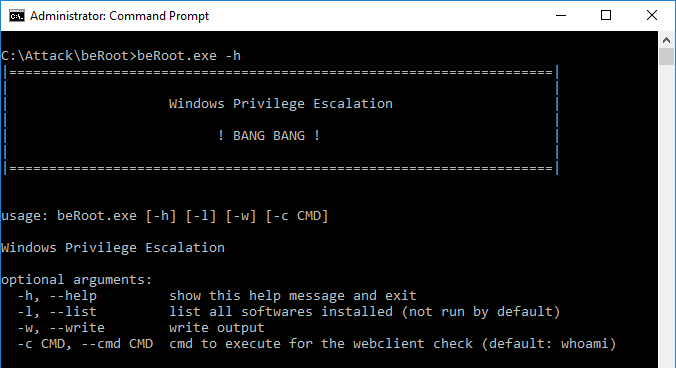

BeRoot é uma ferramenta de pós-exploração para verificar configurações incorretas comuns do Windows a fim de encontrar uma maneira de aumentar nosso privilégio.

- Versão compilada: https://github.com/AlessandroZ/BeRoot/releases

- Repositório do Projeto https://github.com/AlessandroZ/BeRoot

Ele foi adicionado ao projeto pupy como um módulo de pós-exploração (é executado na memória sem tocar no disco). Pupy é uma ferramenta multi-plataforma, Um RAT escrito em python. Tem a execução all-in-memory e deixa quase nenhum footprint.

Esta ferramenta é usada apenas para detectar e não para explorar. Se algo for encontrado, modelos podem ser usados para explorá-lo.

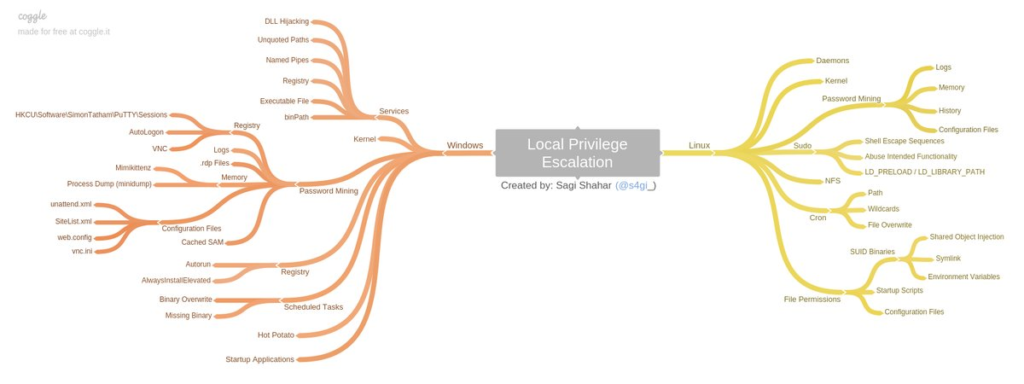

Windows / Linux Local Privilege Escalation Workshop

O workshop que abrange todos os vetores de ataque conhecidos (na época) de escalonamento de privilégios de usuários locais nos sistemas operacionais Linux e Windows.

Repositório do Workshop https://github.com/sagishahar/lpeworkshop

Material

- Workshop Slide Deck

- Exercise Worksheets (Linux, Windows)

- Lab VM for Linux Exercises (username: user / password: password321, username: root / password: password123)

- Kali VM for Linux/Windows Exercises (root:toor)

- Videos for Windows Exercises

- Tools for Windows Exercises (7z archive password: lpeworkshop)

- Windows exercises setup script

Seja o primeiro a comentar