Cada dispositivo e aplicativo em sua rede gera logs, que podem conter dados cruciais de integridade e segurança da sua organização. Por exemplo, os logs de eventos podem registrar alterações de configuração, movimentação de arquivos e diretórios, , alterações de contas privilegiadas, etc.

Softwares analisadores de log desempenham um papel crucial na operação de segurança pois permite correlacionar e acionar recursos de inteligência permitindo melhores resultados.

O processo de gerenciamento e analise de logs consiste consiste basicamente em:

- Coletar

- Analisar

- Monitorar

- Armazenar

Os logs vêm de diferentes fontes, eles podem ser estruturados, semiestruturados e até mesmo não estruturados. Não é fácil inspecionar e analisar esses logs usando métodos tradicionais. Portanto é importante ter ferramentas de normalização de log ou análise de log para processamento adicional.

Além dos LOGS de estações, servidores e aplicações temos que concentrar também:

- Firewalls.

- Roteadores e switches.

- Pontos de acesso sem fio.

- Relatórios de vulnerabilidade.

- Antivírus e antimalware.

Coleção de LOGS

A coleção ou agregação de logs é o processo de coleta de logs de vários sistemas de computação, analisando-os e extraindo dados estruturados e reunindo-os em um formato facilmente pesquisável.

Existem quatro maneiras comuns de agregar logs segundo o site “Exabeam“, mas muitos sistemas de agregação de log combinam vários métodos.

- Syslog – Um protocolo de registro padrão. Os administradores de rede podem configurar um servidor Syslog que recebe logs de vários sistemas, armazenando-os em um formato eficiente e condensado, facilmente consultável. Os agregadores de log podem ler e processar diretamente os dados do Syslog. A RFC 5424 define o padrão do Syslog o que permite fácil integração.

- Transmissão de eventos – Protocolos como SNMP, Netflow e IPFIX permitem que os dispositivos de rede forneçam informações padrão sobre suas operações, que podem ser interceptadas pelo agregador de logs, analisadas e adicionadas ao armazenamento central de logs.

- Coletores de registros – Agentes de software que são executados em dispositivos de rede, capturam informações de log, analisam e enviam para um componente agregador centralizado para armazenamento e análise.

- Acesso direto – Os agregadores de log podem acessar diretamente dispositivos de rede ou sistemas de computação, usando uma API ou protocolo de rede para receber logs diretamente. Essa abordagem requer integração personalizada para cada fonte de dados.

SIEM (Security Information and Event Management)

Um SIEM (Security Information and Event Management) é uma solução de segurança e auditoria composto por componentes de monitoramento e analise de eventos.

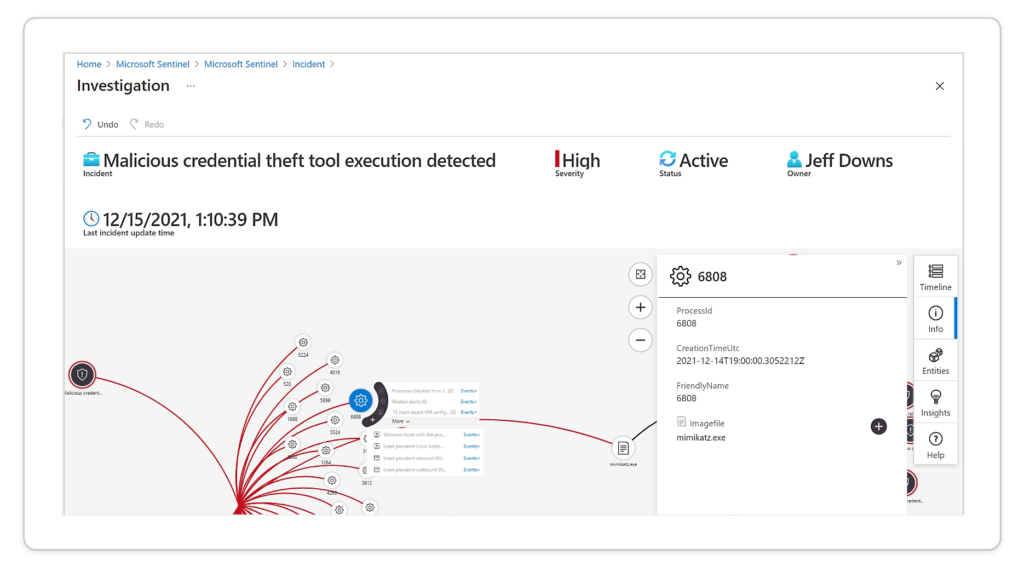

SIEM Azure Sentinel

Cresce a cada dia o uso do SIEM Azure Sentinel por vários fatores, um dos principais é a facilidade pois é parte do ecosistema de cloud Microsoft.

Outro fator é que permite coletar dados em escala de todos os usuários, dispositivos, aplicativos e infraestrutura, tanto no local quanto em várias nuvens.

- Baixe o guia de início rápido do Microsoft Sentinel.

- Use o Microsoft Sentinel All-In-One Accelerator para começar a trabalhar rapidamente.

- Torne-se um mestre do Microsoft Sentinel com o Microsoft Sentinel Ninja Training.

Cenário de soluções de gerenciamento de logs

Uma infraestrutura de rede corporativa pode conter diversos softwares e cenários variados que geram uma infinidade de logs.

- Firewall

- Switch

- Windows Event Log

- Web Server Logs

- Database LogsSistema Operacional

- Aplicações

- Windows/MAC/Linux

- Sistemas de segurança

Controle CIS 8 – Gerenciamento de Log de Auditoria

Colete, alerte, revise e retenha logs de auditoria de eventos que podem ajudar a detectar, entender ou se recuperar de um ataque.

- 8.1 Estabelecer e manter uma rede de processos de gerenciamento de log de auditoria

- 8.2 Coleta de Rede de Logs de Auditoria

- 8.3 Garantir a Rede de Armazenamento de Logs de Auditoria Adequada

- 8.4 Padronizar Rede de Sincronização de Horário

- 8.5 Coleta de Rede de Logs de Auditoria Detalhados

- 8.6 Coletar Rede de Logs de Auditoria de Consulta DNS

- 8.7 Coletar Rede de Logs de Auditoria de Solicitação de URL

- 8.8 Coletar dispositivos de logs de auditoria de linha de comando

- 8.9 Centralizar a Rede de Logs de Auditoria

- 8.10 Reter a Rede de Registros de Auditoria

- 8.11 Conduzir a Rede de Revisão de Logs de Auditoria

- 8.12 Coletar Dados de Logs do Provedor de Serviços

Consulte os detalhes em https://www.cisecurity.org/controls/cis-controls-navigator/

Daniel, o artigo ficou ótimo.

Mais uma vez obrigado.

Muito obrigado Emerson. Forte abraço.

Excelente artigo, parabéns Daniel!

Ótimo artigo. Esse é um assunto bastante extenso, você bem que poderia pensar em fazer um curso com a sua expertise, será de grande proveito, acho que para todos que se encontra na área de segurança.

Pense nisso, eu mesmo seria o primeiro a adquirir o curso.

Material de excelente qualidade, muito top. Quais seriam as melhores ferramentas para colocar os Logs? Seja free ou pago?

Obrigado Marcelo !! Falar sobre a melhor é complicado. Pq cada uma sempre terá um diferencial. (E se eu falar geralmente dá briga hahahaha). No fim os mais usados eu deixei os logos na ilustração.