O Google Cloud Shell é um ambiente de linha de comando baseado em nuvem fornecido pelo Google Cloud Platform (GCP). Ele permite que você acesse uma máquina virtual Linux diretamente do seu navegador da web, sem a necessidade de configurar ou manter um ambiente de desenvolvimento local.

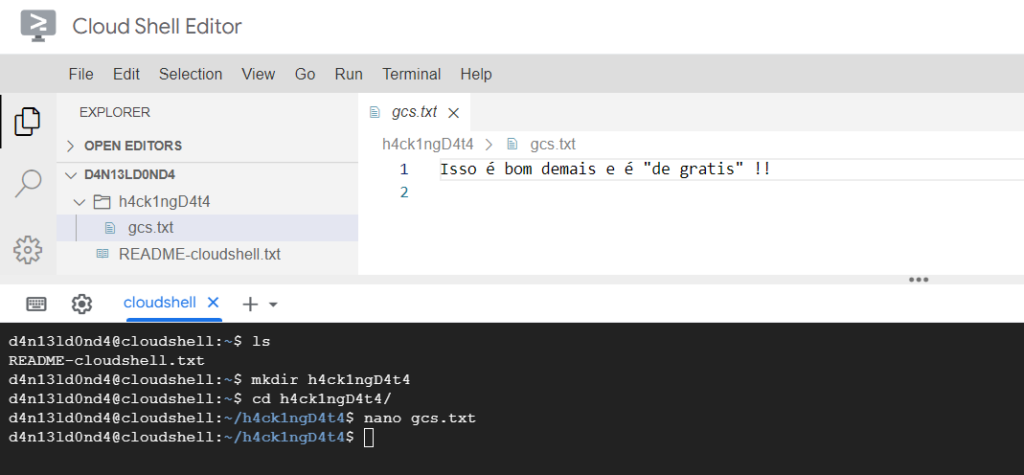

GCS é Google Cloud Shell. Um shell bash online baseado em Debian. Gratuito e inclui 8 gigabytes de memória de acesso temporário e um diretório inicial persistente de 5 gigabytes. Exceto pelos diretórios inicial e raiz, o ambiente do Cloud Shell é volátil.

O Google Cloud Shell suporta OpenSSH para acesso remoto seguro.

Você só precisa ter uma conta do Gmail e acessar https://shell.cloud.google.com/

Depois basta usar o shell como qualquer outra máquina, porém aqui é via browser e muito fácil.

IP Publico

A melhor parte é que já está na Internet e tem um IP publico também

curl icanhazip.com

ou

curl -s checkip.dyndns.org | sed -e 's/.*Current IP Address: //' -e 's/<.*$//'

Instalação do PING

Tentei usar o ping e tive que instalar

sudo apt-get install iputils-ping

WhatWeb (Web scanner)

🌐 https://github.com/urbanadventurer/WhatWeb

git clone https://github.com/urbanadventurer/WhatWeb

sudo make install

AMASS (Attack Surface Mapping)

🌐 https://github.com/owasp-amass/amass

docker pull caffix/amass

docker run -v OUTPUT_DIR_PATH:/.config/amass/ caffix/amass enum -d example.com

NMAP (Network Mapping)

sudo apt-get install nmap

Nikito (web server scanner)

git clone https://github.com/sullo/nikto

cd nikto/program

./nikto.pl -h http://www.example.com

Também roda em docker

Sherlock (OSINT)

git clone https://github.com/sherlock-project/sherlock.git

cd sherlock

python3 -m pip install -r requirements.txt

python3 sherlock user123

Villain (C2)

Não aceitou o acesso remoto no IP publico 🙁 mas continuarei a testar.

🌐 https://github.com/t3l3machus/Villain

sudo apt-get install villain

cd Villain/

pip3 install -r requirements.txt

python Villain.py

generate payload=windows/netcat/powershell_reverse_tcp lhost=eth0 encode

Outras ferramentas

Eu ainda não testei, mas katoolin se propõe a instalar automaticamente todas as ferramentas Kali Linux

🌐 https://github.com/LionSec/katoolin –

Faz mais video a respeito, muito boa a solução. A parte do katoolin ainda não consegui colocar para funcionar!

Que top, pensava que era pago ou que precisava de cartão de crétido para teste gratuito.

8 de agosto, sherlock não está funcionando, falta requirements.txt

Ele mudou né ? Nem testei depois disso