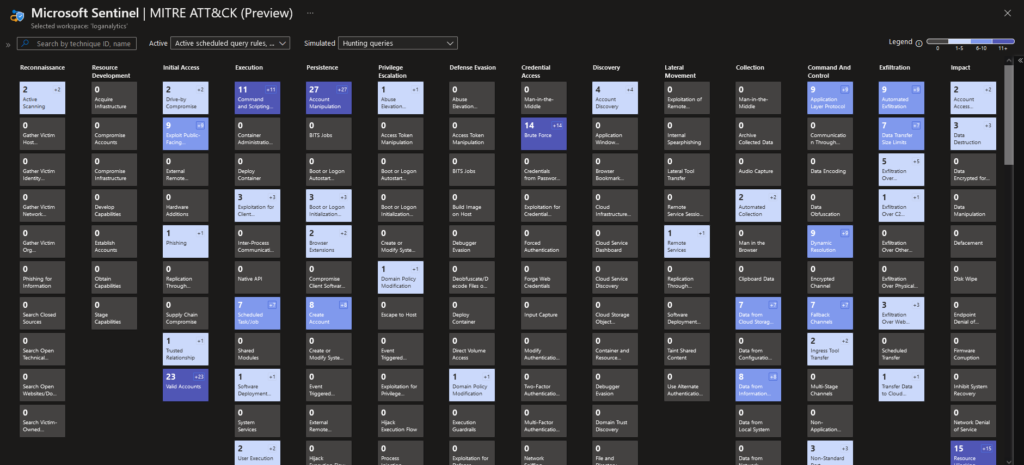

O Microsoft Sentinel analisa dados ingeridos, não apenas para detectar ameaças e ajudar na investigação, mas também para visualizar a natureza e a cobertura do status de segurança de sua organização.

Ainda no modo “preview” o Microsoft Sentinel permite visualizar as detecções já ativas em seu ambiente com base nas táticas e técnicas da estrutura MITRE ATT&CK®.

Podemos usar também o modo “simulado” que se refere às detecções que estão disponíveis, mas não configuradas no momento.

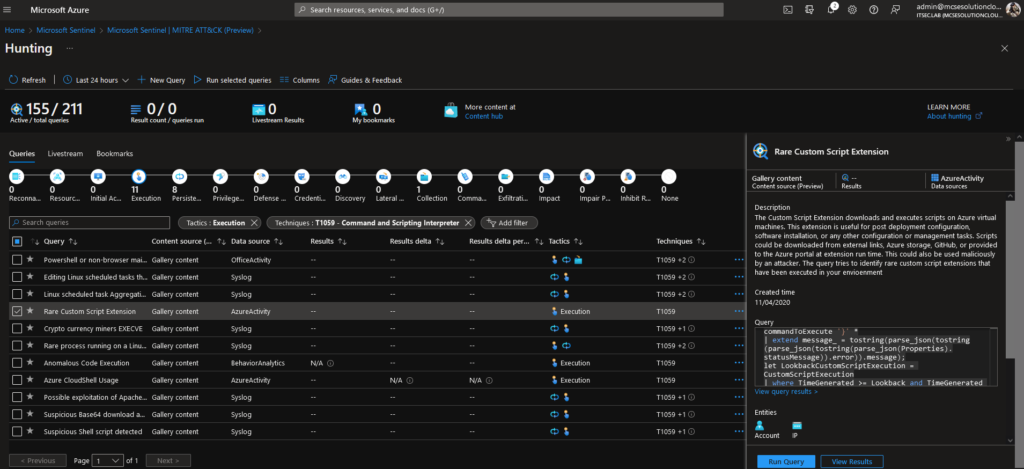

Hunting queries

Ao simular “hunting queries” é possível visualizar as quantidades de técnicas da estrutura MITRE ATT&CK em então analisar qual hipótese pode ser atribuída a uma busca e executar a “query” .

Analytics

É possível também visualizar as regras existentes filtradas para cada tática e então habilita-las para seu ambiente. As regras criadas a partir desses modelos pesquisarão automaticamente em seu ambiente qualquer atividade que pareça suspeita. Muitos dos modelos podem ser personalizados para pesquisar atividades ou filtrá-las, de acordo com suas necessidades. Os alertas gerados por essas regras criarão incidentes que você pode atribuir e investigar em seu ambiente.

Os modelos de regras foram projetados pela equipe de especialistas e analistas de segurança da Microsoft com base em ameaças conhecidas, vetores de ataque comuns e cadeias de escalonamento de atividades suspeitas.

Seja o primeiro a comentar