No ultimo artigo eu fiz uma introdução ao Active Directory. Sua estrutura de OUs, sites, domínios, árvores e florestas. Como o tema da série é “Modernização do Active Directory” é importante ter uma visão mais aprofundada pois isso vai influenciar em algumas decisões no futuro.

Portanto. Vamos nos aprofundar nos assuntos do artigo anterior. Vamos começar pelos objetos do Active Directory.

Objetos do Active Directory

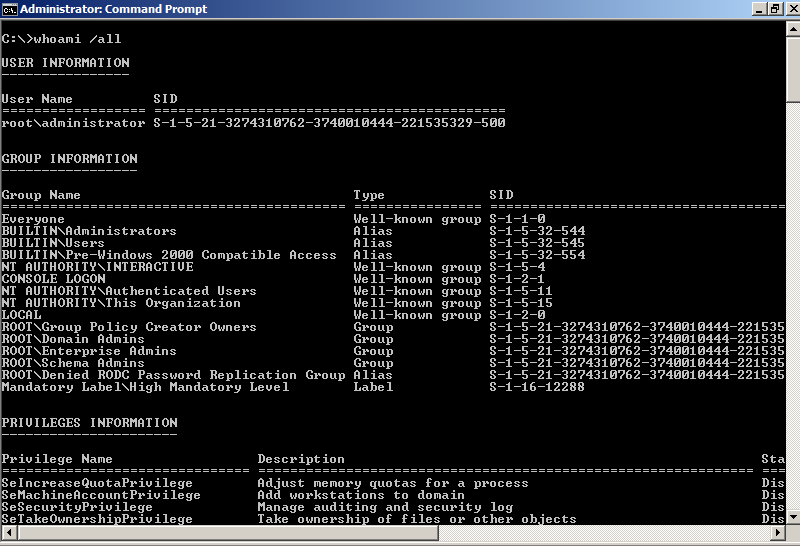

No artigo anterior eu citei objetos definidos como “Security Principals” que são os objetos de segurança e que possuem uma identificação de segurança única (SID) como usuários, computadores e grupos.

No Active Directory esses objetos criados a partir do famoso schema que é dividido entre classes e atributos.

Classes

- Usuários

- Grupos

- Impressoras

- Computadores

- Sites

- …

Atributos

- objectSID

- sAMAccountName

- location

- manager

- departmet

- …

Fica fácil associar a classe a um modelo, como por exemplo modelo de usuário e quando criamos um novo usuário usamos os atributos como First name, Last Name… e assim por diante. É possível que alguns softwares façam mudanças no Schema, adicionando novos atributos a classes como usuários por exemplo. O Exchange é um típico exemplo.

Alguns atributos são obrigatórios como o SAM-Account-Name ou o Common-Name e outros não possuem acesso simplificado a seus dados, como por exemplo o jpegPhoto.

Um atributo importante. O security identifier (SID)

O SID é um valor binário que especifica o identificador de segurança (SID) do usuário. O SID é um valor exclusivo usado para identificar o objetos como um objeto de segurança. Toda vez que um objeto de segurança é criado como usuário ou grupo por exemplo é atribuido a esse objeto um identificador de segurança que é o que garante acessos e autenticação. Esse é SID é único e é gerado pelo controlador de domínio que possui a função RID Master (Veja mais sobre funções masters logo adiante) . O DC que executa essa função gera um conjunto de 500 RIDs (relative identifier) usado para criação desses objetos.

➡ Lista de todas as classes e seus respectivos atributos

Banco de dados do Active Directory

O banco de dados do Active Directory contém informações sobre todos os objetos do domínio. Uma floresta com vários controladores de domínio devem armazenar informações do seu domínio e dos demais. Além disso, faz parte da infraestrutura a “replicação”, que representa a troca de informações entre os domínios. A replicação acontece quando um novo domínio é criado ou quando um objeto é criado ou alterado, por exemplo. Quando um usuário muda a senha.

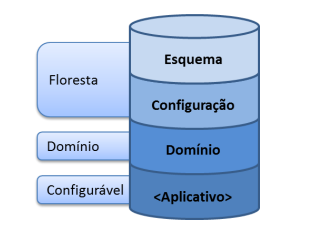

O banco de dados do AD é dividido em partições e cada partição tem uma função no infraestrutura:

- Esquema (Schema): Essa partição contém definição de todos objetos (Classes e Atributos) que você pode criar no diretório. Todos DCs da floresta possuem essa partição. Existem muitas aplicações que podem alterar o Schema, como por exemplo adicionar um campo com informações especificas nas propriedades dos usuários.

- Configuração: contém informações sobre a estrutura do AD incluindo quais domínios, sites, controladores de dominio .Todos DCs da floresta possuem essa partição.

- Domínio: a partição de domínio é guardada em cada DC do domínio; Essa partição contém dados de todos objetos e informações do domínio como usuários, grupos, computadores e unidades organizacionais. Existe em todos os DCs do mesmo domínio.

- Aplicação: possui informação de aplicações que se adicionam ao AD. Exemplos dessa partição estão o Exchange, SQL Server, DNS entre outros.

Assim podemos ter uma noção do que é replicado entre os DCs na floresta. Portanto modificações no Schema e na configuração irá iniciar uma replicação por toda a floresta.

Em tese, Todos os controladores de domínio são equivalentes no domínio do Active Directory. Todos eles são capazes de gravar no banco de dados e de replicar alterações para outros controladores de domínio. O AD utiliza o metodo de replicação multimestre.

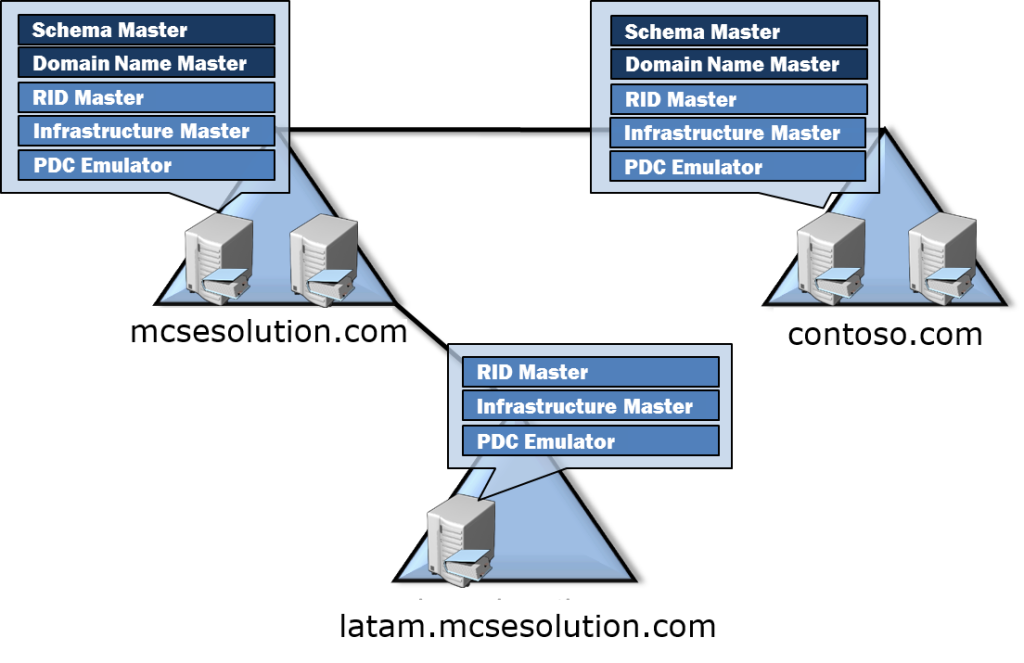

Na topologia de replicação multimestre, algumas operações são executadas por um só sistema. Essas operações são determinadas através dos mestres de operações que são controladores de domínio que desempenham uma função específica. Existem 5 funções .

Funções Masters (FSMOs)

As funções masters existem para determinar um controle para informações não sejam executadas ou replicadas ao mesmo tempo. Assim algum DC terá a responsabilidade de gerenciar uma determinada tarefa baseado na funções que está designado.

Por padrão op primeiro controlador de dominio da floresta executa simultaneamente todas as funções masters. Porém com a adição de outros controladores de dominio é possivel equilibrar a distribuição.

Existem 5 funções masters, sendo duas únicas na floresta;

- Schema Master – Necessário para updates do Schema.

- Domain Naming Masters – Necessários para inclusão/ Alteração e Exclusão de novos domínios

Três únicas em um domínio;

- PDC (Primary Domain Controller) Emulator – Controla o tempo, o serviço Master Browse, Conflitos de GPO. Quando a senha de usuário é redefinida ou alterada, o DC que faz a alteração replica imediatamente para o emulador PDC. O emulador PDC de cada domínio sincroniza a data/hora com o emulador PDC da raiz da floresta.

- RID (Relative Identifier) Master – Emite uma lista de tickets com SID + GUID para criação de objetos de segurança.

- Infrastructure Master – Rastreia participação em grupos de outros domínios.

➡ Detalhes de como funcionam as funções masters

Replicação e Sites do Active Directory

Sites no Active Directory devem ser uma representação do seu ambiente físico de infraestrutura de rede

Sites tem o proposito de:

- Gerenciar o tráfego de replicação

- Facilitar a localização do serviço

Sites – Os objetos de sites são localizados no contêiner de sites. Em todos os sites, há um objeto de Configurações de Site NTDS. Esse objeto identifica o Intersite Topology Generator (ISTG).

- Sub-redes – Os objetos da sub-rede identificam os intervalos dos endereços IP em um site.

- Servidores – Os objetos de servidor são criados automaticamente quando você adiciona a função de servidor Active Directory Domain Services

- Configurações NTDS – Todo objeto de servidor contém um objeto de Configurações NTDS, que representa o controlador de domínio no sistema de replicação.

Também é possível Habilitar ou desabilitar o catálogo global em um servidor através do NTDS Settings. - Conexões – Os parceiros da replicação dos servidores de um site são identificados pelos objetos de conexão. A replicação ocorre em uma direção.

- Links de sites – Os links de site representam o fluxo da replicação entre os sites. Representa a conexão física de longa distância (WAN) entre dois ou mais sites

- Transportes IP e SMTP entre sites – A replicação usa a chamada de procedimento remoto (RPC) no transporte IP ou SMTP

Níveis funcionais de domínio e de floresta

Níveis funcionais de domínio e de floresta fornecem uma maneira de ativar os recursos de domínio ou de floresta no ambiente AD DS (Serviços de Domínio Active Directory). Há diferentes níveis de funcionalidade de domínio e de floresta disponíveis de acordo com a versão do sistema operacional

Recursos como melhorias na segurança de autenticação, modificações e melhorias na replicação, habilitação de funcionalidades como Lixeira, identificação de ultimo logon é muitos outros recursos dependem do sistema operacional e da nível funcional definido no Active Directory.

Se todos os controladores de domínio no seu domínio ou floresta estiverem executando uma versão posterior do Windows Server e o nível funcional de domínio e de floresta estiver definido como o maior valor, todos os recursos de domínio e de floresta estarão disponíveis.

Quando o domínio ou floresta contém controladores de domínio que executam versões anteriores de Windows Server, os recursos AD DS são limitados. Para obter mais informações sobre como habilitar os recursos de domínio ou de floresta, consulte Aumentar o nível funcional do domínio e Aumentar o nível funcional da floresta.

Níveis funcionais do domínio

A funcionalidade de domínio habilita os recursos que afetam todo o domínio e somente ele. A tabela a seguir lista os níveis funcionais de domínio e os controladores de domínio correspondentes que possuem suporte:

| Nível funcional do domínio | Sistemas operacionais do controlador de domínio suportados |

| Windows Server 2003 | Windows Server 2012

Windows Server 2008 R2 Windows Server 2008 Windows Server 2003 |

| Windows Server 2008 | Windows Server 2012

Windows Server 2008 R2 Windows Server 2008 |

| Windows Server 2008 R2 | Windows Server 2012

Windows Server 2008 R2 |

| Windows Server 2012 | Windows Server 2012 |

Níveis funcionais de floresta

Os níveis funcionais de floresta habilitam os recursos em todos os domínios da floresta. A tabela a seguir lista os níveis funcionais de floresta e os controladores de domínio correspondentes para os quais há suporte.

| Nível funcional de floresta | Sistemas operacionais do controlador de domínio suportados |

| Windows Server 2003 | Windows Server 2012

Windows Server 2008 R2 Windows Server 2008 Windows Server 2003 |

| Windows Server 2008 | Windows Server 2012

Windows Server 2008 R2 Windows Server 2008 |

| Windows Server 2008 R2 (padrão) | Windows Server 2012

Windows Server 2008 R2 |

| Windows Server 2012 | Windows Server 2012 |

Consulte como Aumentar o nível funcional do domínio e Aumentar o nível funcional da floresta porém, antes de elevar os níveis funcionais para aproveitar recursos avançados de uma nova versão é necessário garantir que a não existe controladores de domínio de versões anteriores.

Seja o primeiro a comentar