Hoje eu precisei ter acessos a ferramentas para uma análise forense causada por um incidente cibernético e aproveitei a fiz o download do SIFT, que é um conjunto de ferramentas gratuitas e de código aberto para digital forensics and incident response (DFIR), e que foi criada com diversas ferramentas para realizar exames forenses. O SIFT foi criado pela SANS™ Institute e é usado em seus cursos.

Para fazer o download da VM clique no link abaixo

✅ https://www.sans.org/tools/sift-workstation/

Ferramentas disponíveis

- 📌Plaso/log2timeline – Ferramenta de geração de linha do tempo que extrai eventos de logs, histórico da web, e artefatos do sistema de arquivos e os compila em uma linha do tempo detalhada do uso do computador.

- Rekall Framework – Uma estrutura avançada de análise de memória que permite a inspeção de memória ao vivo ou a análise de despejos de memória de sistemas Windows, Linux e Mac OS X.

- 📌Volatility Framework – Um conjunto de ferramentas de análise de memória de código aberto para despejos de memória que suporta análise de sistemas Windows, Linux, Mac e Android.

- 3rd Party Volatility Plugins – Plugins desenvolvidos por terceiros que estendem a funcionalidade do Volatility, permitindo a análise de artefatos de memória específicos ou suporte a novos sistemas operacionais e aplicações.

- bulk_extractor – Uma ferramenta que extrai automaticamente informações como endereços de e-mail, números de cartão de crédito, URLs e outros tipos de dados de arquivos ou imagens de disco.

- afflib – Uma biblioteca e conjunto de ferramentas para trabalhar com imagens de disco no formato Advanced Forensic Format (AFF), que é um formato aberto, extensível e com suporte para metadados.

- afflib-tools – Ferramentas associadas à biblioteca AFF para manipulação e análise de imagens de disco no formato AFF.

- ClamAV – Um antivírus de código aberto que é usado para escanear arquivos e sistemas para detectar softwares mal-intencionados.

- dc3dd – Uma versão aprimorada da ferramenta de cópia ‘dd’ de sistemas UNIX/Linux que é usada para aquisição forense de dados com recursos adicionais como hashing e progresso de saída.

- imagemounter – Uma ferramenta de linha de comando para montar todos os tipos de imagens de disco, facilitando a análise forense.

- libbde – Uma biblioteca para acessar o BitLocker Disk Encryption (BDE), permitindo que investigadores leiam discos encriptados pelo BitLocker.

- libesedb – Uma biblioteca que pode ser usada para ler arquivos de banco de dados ESE (Extensible Storage Engine), usados por várias aplicações da Microsoft.

- libevt – Uma biblioteca para acessar arquivos de log de eventos do Windows no formato EVT (usado antes do Vista/2008).

- libevtx – Uma biblioteca para ler arquivos de log de eventos no formato EVTX (usado no Windows Vista/2008 e posterior).

- libewf – Uma biblioteca para acessar a Evidence File Format (EWF), usada com frequência para imagens forenses de disco.

- libewf-tools – Ferramentas que usam a biblioteca libewf para manipular imagens EWF.

- libewf-python – Um binding Python para a biblioteca libewf, permitindo o uso de suas funções em scripts Python.

- libfvde – Biblioteca para acessar o FileVault Drive Encryption (FVDE) usado em discos criptografados da Apple.

- libvshadow – Uma biblioteca para acessar o Volume Shadow Copy Service (VSS), que permite analisar as cópias de sombra do Windows.

- lightgrep – Uma ferramenta de pesquisa de padrões que pode ser usada para encontrar expressões regulares em arquivos ou imagens de disco.

- Qemu – Um emulador de máquina genérico e virtualizador de código aberto que pode ser usado para emular sistemas completos, como um PC, permitindo a execução de diferentes sistemas operacionais.

- regripper and plugins – Uma ferramenta de análise forense para o registro do Windows que pode extrair, analisar e relatar dados de registro do Windows.

- 📌 SleuthKit – Um conjunto de ferramentas forenses para análise de sistemas de arquivos. É usado para recuperar dados de discos e sistemas de arquivos suspeitos.

Eu marquei com um 📌 as ferramentas que eu mais costumo usar e acredito que possa ser importante no dia a dia do profissional de DFIR

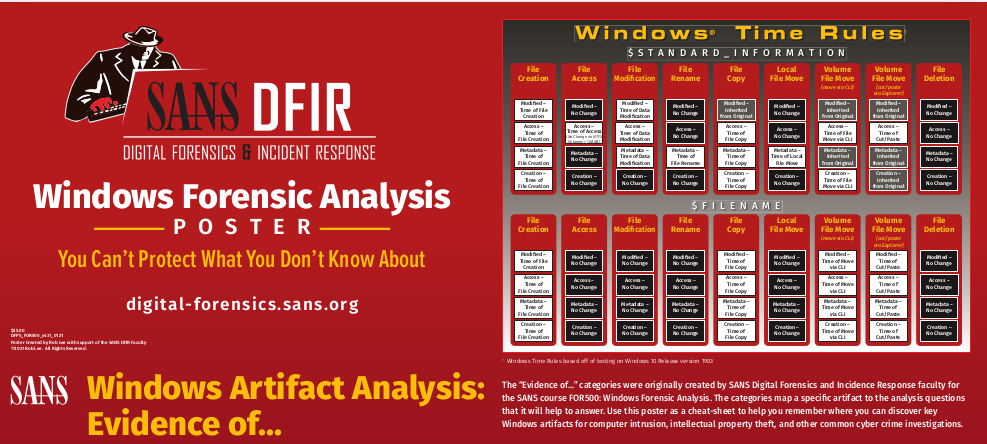

A imagem ainda vem com 12 posters super uteis no dia a dia do profissional.

📄 DFIR-Smartphone-Forensics-Poster.pdf

📄 Hex-File-Regex-Cheatsheet.pdf

📄 Hunt-Evil.pdf

📄 iOS-3rd-Party-Apps-Poster.pdf

📄 Network-Forensics-Poster.pdf

📄 Poster_Threat-Intelligence-Consumption.pdf

📄 SIFT-Cheatsheet.pdf

📄 SIFT-REMnux-Poster.pdf

📄 SQLite-Pocket-Reference.pdf

📄 Windows-Forensics-Poster.pdf

📄 Windows-to-Unix-Cheatsheet.pdf

📄 Zimmerman-Tools-Poster.pdf

Download 🗂️ DFIR-SANS Posters.zip

Olá. Por que você acha que valeria a pena usar a SIFT Workstation ao invés de instalar todas as ferramentas que ela possui em um Kali Linux, por exemplo. Uma vez que a versão do Ubuntu da SIFT está desatualizado (20.02).

Facilidade apenas. Eu também sou favorável a sempre instalar as ferramentas e nossa versão de SO atualizada e que temos “controle”