O System Monitor (Sysmon) é um serviço do sistema Windows e um driver de dispositivo que, uma vez instalado no sistema permite monitorar e registrar a atividades gravando os logs do Windows

Ele fornece informações detalhadas sobre:

- Criação de processo – A linha de comando completa fornece contexto sobre a execução do processo.

Grava o hash dos arquivos de imagem do processo usando SHA1 (o padrão), MD5, SHA256 ou IMPHASH. - O evento de conexão de rede registra conexões TCP/UDP na máquina.

- Registra o carregamento de drivers ou DLLs com suas assinaturas e hashes.

- Registra conexões de rede, incluindo o processo de origem de cada conexão, endereços IP, números de porta, nomes de host e nomes de porta.

- Detecta alterações no tempo de criação do arquivo para entender quando um arquivo foi realmente criado.

- Gera eventos desde o início do processo de inicialização para capturar atividades feitas até mesmo por malwares de modo kernel sofisticados.

Ao coletar os eventos gerados usando Eventos do Windows ou agentes SIEM você pode identificar atividades maliciosas ou anômalas e entender como invasores e malwares operam em sua rede.

Na imagem acima é possível ver um evento de um arquivo criado do tipo .bat no eventos ADS\Sysmon que recebe LOGs de dois servidores.

O processo é simples, mas não esqueça de visitar o artigo Windows Event Forwarding para estratégia de alertas e detecções

Crie um XML de configuração

Você pode fazer manualmente usando o exemplo do site oficial https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

Ou você pode baixar um pronto como por exemplo https://github.com/SwiftOnSecurity/sysmon-config/blob/master/sysmonconfig-export.xml super completo. Tem 1200 linhas.

Ou você pode baixar XML modular no https://github.com/olafhartong/sysmon-modular

Recomendo usar o Notepad++ ou o próprio editor de PowerShell, o PowerShell ISE para editar arquivos XML

Eu criei esse modelo pensando em monitorar arquivos de SCRIPT sendo executados.

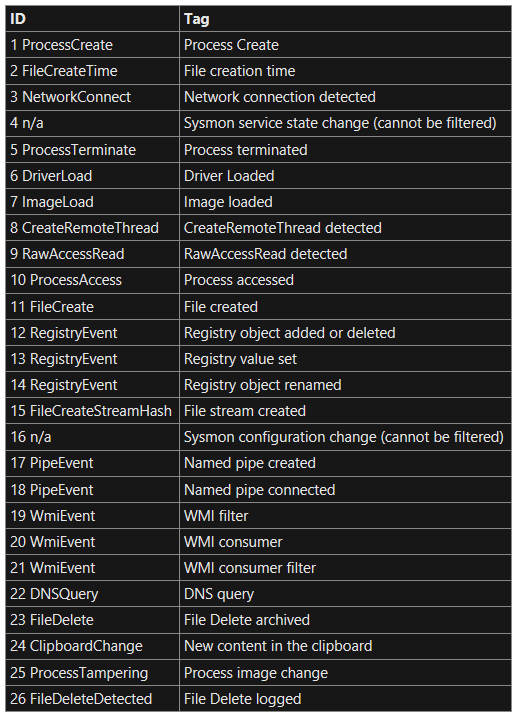

Note que eu criei um grupo apenas para “filecreate” mas você pode usar diversos outros identificadores:

Baixe o Sysmon

Baixe o SYSMON https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

A instalação será através do CMD como administrador:

sysmon.exe -accepteula -i sysmonconfig.xml

Configurando o Event Viewer

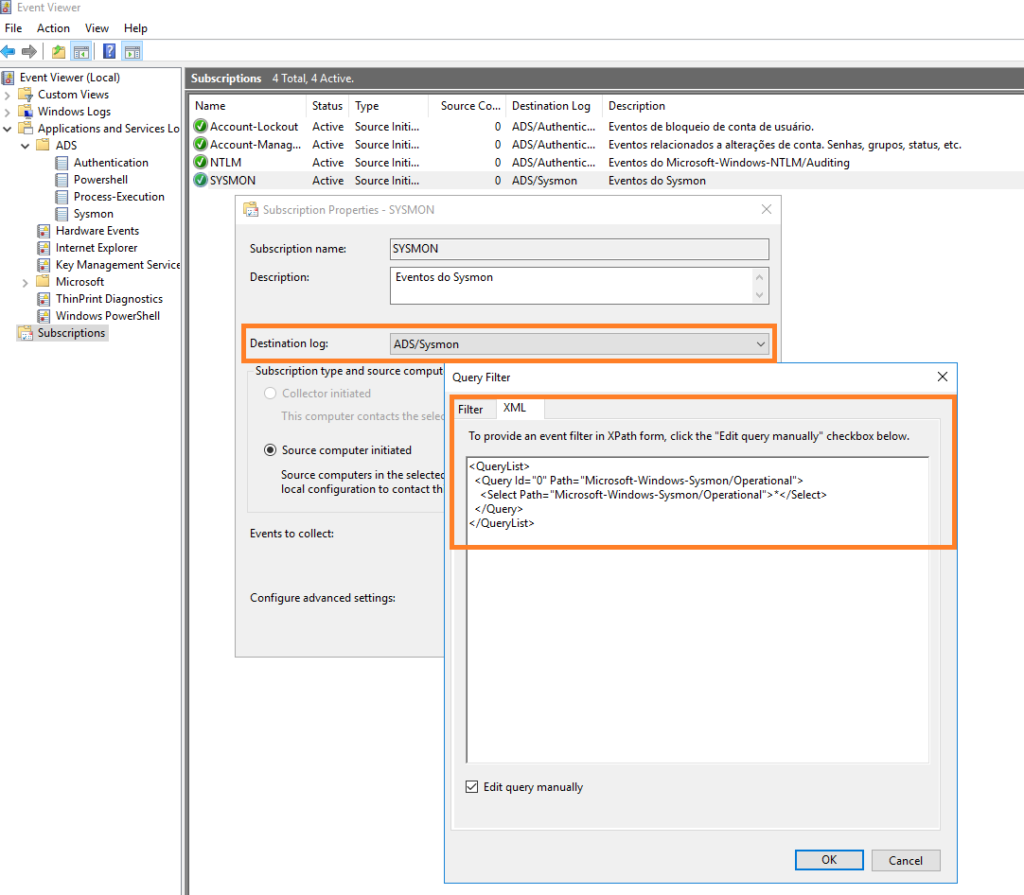

Você pode executar as configurações do SYSMON e monitorar apenas a maquina local usando o visualizados de eventos do Windows.

Ou para ambientes de produção é interessante usar o recursos no Encaminhamento de Eventos do Windows (WEF) e no meu ambiente eu estou usando esse recurso e ainda tenho configurações de canais, porém você pode usar o “canal” padrão chamado “Forward Events”

No ambiente abaixo eu tenho os canais específicos criados para Threat Hunting e você pode encontrar detalhes de como configurar em Windows Event Forwarding para estratégia de alertas e detecções

Para criar o encaminhando sem ter ainda instalado o SYSMON marque a opção de “Edit Query Manually” e copie o XML

<QueryList>

<Query Id="0" Path="Microsoft-Windows-Sysmon/Operational">

<Select Path="Microsoft-Windows-Sysmon/Operational">*</Select>

</Query>

</QueryList>

Referências:

Sysmon Download: https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

Lares LLC PrintNightmare Detection: https://github.com/LaresLLC/CVE-2021-1675

SwiftOnSecurity:https://github.com/SwiftOnSecurity/sysmon-config

Sysmon-modular | A Sysmon configuration repository for everybody to customise https://github.com/olafhartong/sysmon-modular

MalwareArchaeology

Seja o primeiro a comentar