Introdução

Hoje irei trazer detalhes sobre a ferramenta “Wifi Pineapple” da HAK5, um hardware especifico criado para pentest de rede WIFI. Usarei neste artigo o WiFi Pineapple® Mark VII e como ele pode ajudar nos ataques a redes WiFi

O WiFi Pineapple, foi desenvolvido pela HAK5, e é uma ferramenta poderosa para profissionais de segurança e entusiastas que trabalham buscando vulnerabilidades ou reforçando a segurança de redes Wi-Fi.

Já fiz alguns artigos sobre ataques a redes WiFi como a Por que eu não devo usar WEP em minha rede?

O que é o WiFi Pineapple e Por Que Ele é Essencial para Pentesters?

O WiFi Pineapple é um dispositivo de hardware projetado especificamente para testes de penetração em redes Wi-Fi. Equipado com múltiplas antenas e rádios dedicados, ele permite a execução de diversos ataques e auditorias de segurança de maneira eficiente. Sua interface amigável e recursos avançados o tornam uma escolha popular entre profissionais de segurança.

- Este dispositivo é usado para simular as redes preferenciais e identificar dispositivos vulneráveis a o “rogue access point”.

- Realizar auditorias regulares e automatizadas com campanhas que geram relatórios de inteligência.

- Permite acesso remoto com o Cloud C2 para simulação de ameaças persistentes e monitoramento no local.

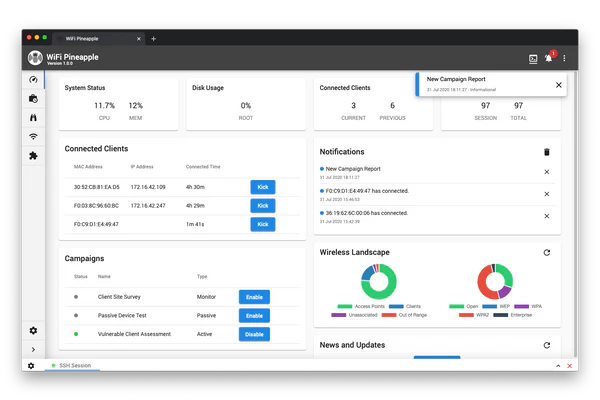

- Traz uma visualização completa do cenário sem fio para orquestrar ataques usando um dashboard em tempo real.

- É possivel capturar itens impressionantes, de credenciais PSK e Enterprise a PII de portais cativos (captive portal) direcionados.

Para saber mais acesse o site do fabricante https://hak5.org/products/wifi-pineapple

Hardware

- 2.4 GHz 802.11 b/g/n (5 GHz/ac with module)

Single Core MIPS Network SoC - Three Dedicated Role-based Radios

With three high gain antennas - USB-C Power/Ethernet Port, USB 2.0 Host Port,

Single RGB LED Indicator - 256 MB RAM, 2 GB EMMC

- Power via USB-C

Como Configurar o WiFi Pineapple Passo a Passo?

O WiFi Pineapple tem entrada USB-C, é plugar no PC e seguir as instruções do https://docs.hak5.org/wifi-pineapple/setup/setting-up-your-wifi-pineapple para atualizar o firmware, definir senha de acesso.

Eu irei sempre usar o Windows no Setuo e uso do equipamento, mas se você quiser pode usar o Linux.

Depois de configurado, encontre a placa de rede e defina os endereços IP

- IP Address: 172.16.42.42

- Subnet Mask: 255.255.0.0

- Default Gateway: Em Branco

- Preferred DNS: 8.8.8.8

- Alternate DNS: 8.8.4.4

Acesse o Dashboard usando o browser http://172.16.42.1:1471 e faça login

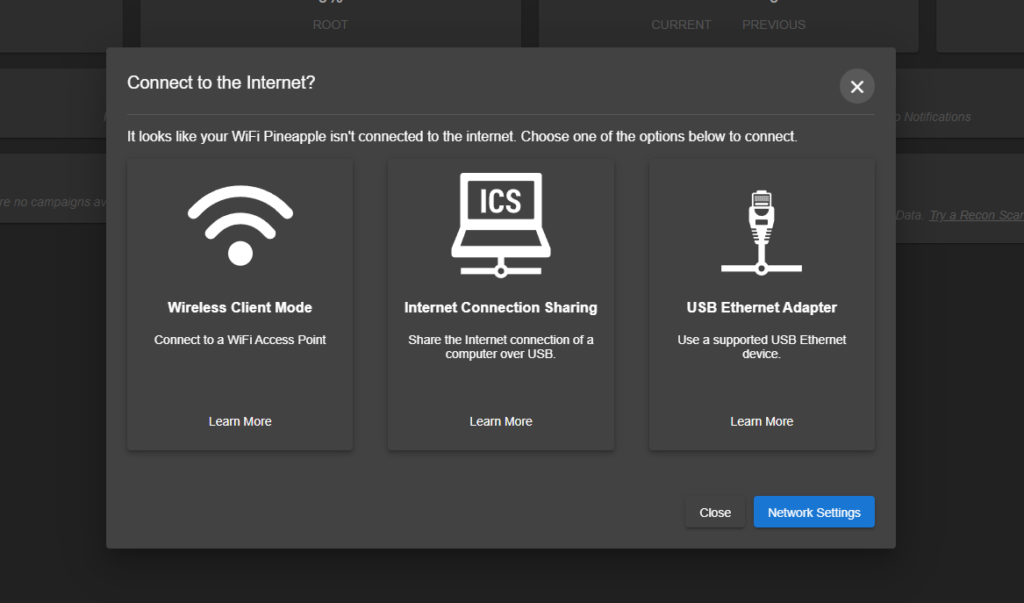

Clique em Internet Connection (nos tres pontinhos de configuração)

Eu optei por “Wireless Client Mode”

Ataques em redes Wi-Fi

Aqui está como cada uma das capacidades do PineAP se encaixa nos diferentes tipos de ataques a redes WiFi:

Rogue Access Point (Rogue AP)

O atacante cria um ponto de acesso malicioso para enganar vítimas e interceptar o tráfego.Como funciona, um rede (sem senha) atrai usuários próximos, O tráfego pode ser monitorado e manipulado pelo atacante.

Open AP (Ponto de Acesso Aberto)

- Tipo de ataque: Man-in-the-Middle (MitM)

- Cria um hotspot Wi-Fi aberto que os dispositivos próximos podem se conectar sem senha. Depois de conectados, o atacante pode interceptar e manipular o tráfego.

Evil Twin

Representar APs (Fake AP / Rogue AP) 🔥

O Evil Twin é um dos ataques mais eficazes contra redes Wi-Fi. Ele consiste em criar um ponto de acesso falso (Fake AP) com o mesmo nome (SSID) de uma rede legítima para enganar usuários e fazê-los se conectar ao atacante.

- Tipo de ataque: Rogue Access Point (AP Falso)

- O WiFi Pineapple pode imitar redes conhecidas para enganar dispositivos e induzi-los a se conectar automaticamente. Isso é explorado no ataque conhecido como Evil Twin.

Evil Portals

Evil Portals são páginas de captura falsas criadas para enganar usuários e roubar credenciais. No WiFi Pineapple, essa técnica é usada para simular portais cativos falsos (aqueles que aparecem ao conectar-se a redes públicas, como em aeroportos e cafés).

https://github.com/kleo/evilportals

Evil WPA

- Tipo de ataque: Captura de Handshake WPA

- O WiFi Pineapple pode criar uma rede WPA falsa ou clonar uma já existente, capturando handshakes WPA necessários para brute force ou ataques de dicionário, quebrando chaves WPA.

Evil Enterprise

- Tipo de ataque: Captura de Credenciais WPA-Enterprise

- Permite clonar uma rede WPA-Enterprise para capturar credenciais de autenticação de dispositivos corporativos configurados incorretamente. Pode ser combinado com downgrade de segurança para obter acesso.

Meu ataque favorito (Rogue AP)

Como Funciona?

- Dispositivos Wi-Fi fazem Probe Requests

- Quando um smartphone, laptop ou outro dispositivo está desconectado, ele ativa o Wi-Fi e envia solicitações (Probe Requests) perguntando:“Alguém aqui tem a rede chamada ‘CasaWiFi’?”

“Alguém tem a rede ‘Trabalho_123’?”

- Quando um smartphone, laptop ou outro dispositivo está desconectado, ele ativa o Wi-Fi e envia solicitações (Probe Requests) perguntando:“Alguém aqui tem a rede chamada ‘CasaWiFi’?”

- O WiFi Pineapple intercepta e responde

- O PineAP responde a essas solicitações, fingindo ser um desses SSIDs conhecidos, e diz ao dispositivo:“Sim, eu sou ‘CasaWiFi’, pode se conectar!”

- O dispositivo se conecta automaticamente

- Como o dispositivo reconhece o nome da rede e não verifica se o roteador é legítimo, ele se conecta ao WiFi Pineapple sem suspeitar.

- O atacante ganha acesso ao tráfego

- Uma vez conectado, o atacante pode:

- Interceptar dados (se a conexão não for criptografada);

- Injetar conteúdo malicioso;

- Realizar ataques Man-in-the-Middle (MitM);

- Capturar credenciais e sessões.

- Uma vez conectado, o atacante pode:

Alternativas ao WiFi Pineapple

Embora o WiFi Pineapple seja uma das melhores ferramentas para testes de penetração em Wi-Fi, outras alternativas incluem:

- ESP8266 Deauther – Dispositivo compacto para ataques de deautenticação.

- Alfa AWUS036ACH – Adaptador Wi-Fi de alta potência para auditoria de redes.

- Aircrack-ng – Suíte de ferramentas para pentest em Wi-Fi.

Mitigação

✅ Evitar redes Wi-Fi públicas sempre que possível

✅ Usar VPN para criptografar o tráfego

✅ Ativar “Esquecer Rede” após uso

✅ Verificar certificados HTTPS antes de inserir credenciais

✅ Evitar redes Wi-Fi abertas

✅ Conferir sempre o endereço da página antes de inserir credenciais

✅ Usar autenticação multifator (MFA)

Vídeo no youtube.com/danieldonda

Considerações Éticas e Legais

É importante lembrar que o uso do WiFi Pineapple deve ser restrito a ambientes autorizados. A execução de testes em redes sem o consentimento explícito dos proprietários é ilegal e antiética. Sempre obtenha permissão antes de realizar qualquer tipo de auditoria ou teste de penetração.

Para mais informações e aquisição, visite o site oficial da HAK5.

Seja o primeiro a comentar