#1 – Use duas contas

Tenha uma conta normal de menor privilégio para trabalhos diários e uma conta de administrador para operações de gerenciamento. Esse é principio básico de modelo administrativo de menor privilégio. E lembre-se que não precisa logar com a conta de Admin e sim usar o RUN AS para isso.

#2 – Proteja a conta do Administrador do domínio

O mais certo é que a conta do “Administrador” deve ser usada apenas para a configuração do domínio e na recuperação de desastres e por isso vamos usar a regra acima (Use duas contas). Assim, o mais certo ainda é fazer uso de soluções de segurança como um “Cofre de Senhas” e somente usar essa conta no momento necessário, geralmente na restauração do Active Directory

Eu sei que é difícil isso em muitos cenários, então vamos aplicar outras proteções:

O importante é que ninguém deve ter a senha da conta do administrador de domínio além do sistema de “Cofre de Senhas” ou o nativo “Credential Manager” e é claro que além disso existem vários modos de proteger essa conta.

- Ela pode ter um nível complexidade mais elaborado.

- Pode ter um duplo fator como um SmartCard

Além disso, a Microsoft tem várias recomendações para proteger a conta de administrador . Essas configurações podem ser aplicadas via GPO.

- Enable the Account is sensitive and cannot be delegated.

- Enable the smart card is required for interactive logon

- Deny access to this computer from the network

- Deny logon as batch job

- Deny log on as a service

- Deny log on through RDP

Recursos

- https://support.microsoft.com/pt-br/help/4026814/windows-accessing-credential-manager

- https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/appendix-d–securing-built-in-administrator-accounts-in-active-directory

#3 – Tire todo mundo do grupo Domain Admins

A Microsoft recomenda que quando necessário , coloque temporariamente a conta do usuário no grupo do Domain Admins e quando o trabalho estiver concluído remova a conta do grupo (Cansei de ver grupos de Administrators e Domain Admins cheio de gente só pra fazer as coisas funcionarem.

#4 – Desabilite a conta de administrador local

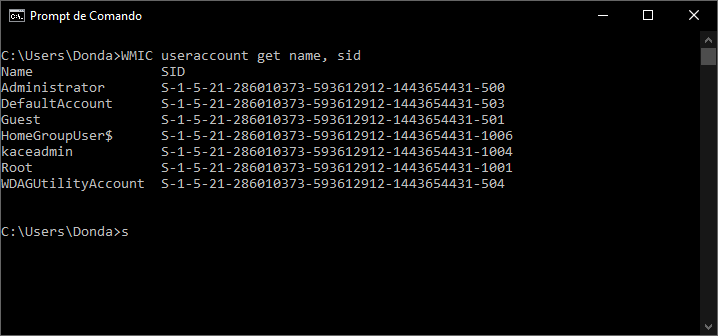

A conta do Administrador local é um alvo fácil. Geralmente tem a mesma senha em todas as maquinas e está habilitado para que o suporte técnico tenha acesso remoto para tratativas de erro ou configurações. E mesmo que se renomeie a conta do Administrador Local é muito fácil de identificar através do SID que terminal com 500

O LAPS é uma ferramenta da Microsoft que fornece gerenciamento de senha de conta local de computadores ingressados no domínio. Ele definirá uma senha exclusiva para cada conta de administrador local e a armazenará no Active Directory para facilitar o acesso. Eu fiz um vídeo sobre isso chamado Ataque a Senhas e Movimentação Lateral como proteger a conta administrador local

#5 – Habilite a auditoria e monitore

Sem auditoria não temos como saber o que acontece no nosso ambiente e tão importante quanto habilitar a auditoria é acompanhar o eventos. Alguns eventos são muito importantes como:

- Alterações em grupos privilegiados

- Tentativas de logon com senhas incorretas

- Um aumento nas contas bloqueadas

- Bloqueios de conta

- Eventos de logon / logoff

- Uso de contas de administrador local

Você pode habilitar a auditoria via GPO:

Computer Configuration -> Policies -Windows Settings -> Security Settings -> Advanced Audit Policy Configuration

#6 – Não instalar nada nos DCs

Isso a gente faz em laboratório, mas é “inaceitável” que ocorra em produção. Se a função do servidor é controlador de dominio não se deve ter nenhum outro tipo de recurso ou função (Tipo, IIS, SQL entre outros) Um outro cuidado são com aplicações, por exemplo um leitor de PDF que pode com o tempo ficar obsoleto e conter vulnerabilidades. Uma dica use o Windows no modo Server Core

#7 – Não permitir acesso físico a nenhum DC

Essa é fácil pois que tiver acesso ao Servidor rapidamente pode comprometer o sistema. Uma dica use o Windows no modo Server Core

#8 – Patch Management

Tá funcionando não mexe. Isso não funciona mais. Mexe sim e crie um planejamento de gerenciamento de Patch, pois esse servidor precisar estar atualizado para manter a saúde e a segurança. A Microsoft tem um comprometimento muito grande com o lançamento de Patchs.

#9 – Use uma versão atualizada.

Não é fácil mudar isso, principalmente devido a politicas ou configurações, nas empresas, mas a cada nova versão do sistema operacional Windows, a Microsoft inclui recursos de segurança integrados. Ainda conheço muitos ambientes com Windows 2008 R2 (Que acabou o suporte em janeiro de 2020). Mas se puder investir em na evolução dos servidores 2012, 2016 ou 2019 melhor ainda.

#10 – Azure Security Features

Usar um ambiente hibrido e recursos no Azure vai permitir um nível de segurança com controles aprimorados como:

- Smart Lockout

- IP Lockout

- MFA Authentication

- Azure AD Password Protection

Seja o primeiro a comentar