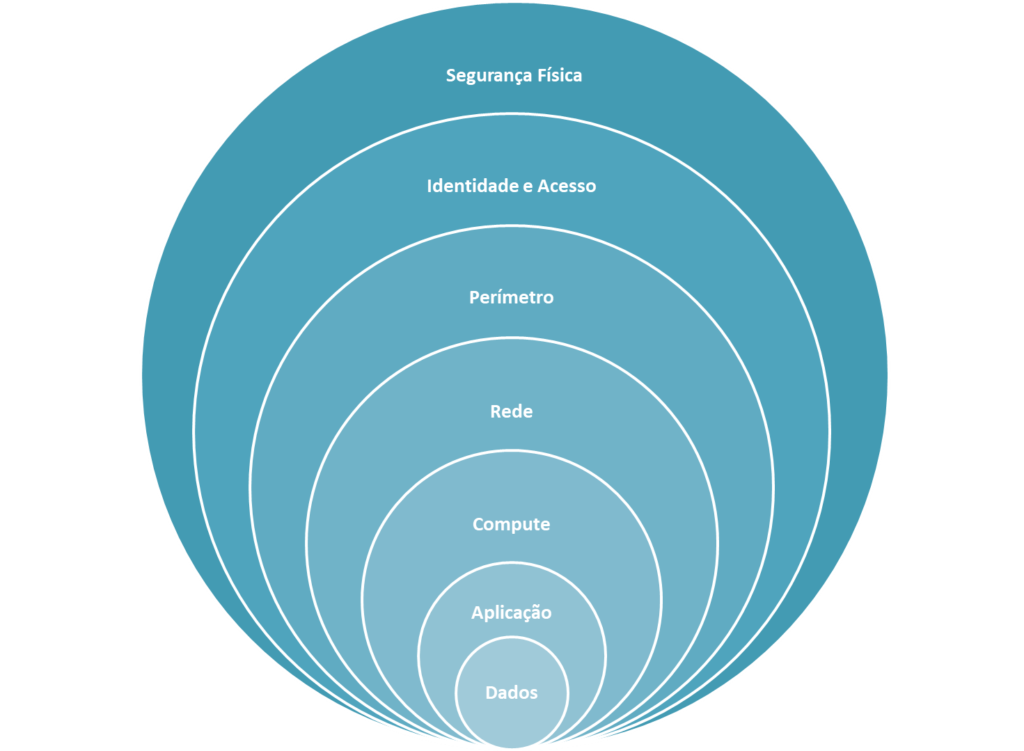

A defesa em profundidade (defense-in-depth) é uma abordagem de gerenciamento de riscos de segurança que define várias camadas de controles de segurança em um ambiente de TI de forma que, se um ataque à segurança não for detectado por uma camada, provavelmente será detectado pela próxima. As camadas múltiplas aumentam a pontuação geral de segurança do ambiente e reduzem a probabilidade de uma violação de segurança por uma margem enorme.

Defesa em profundidade ou defesa em camadas inclui uma larga escala de componentes e tecnologias e tem a função não somente de dividir as operações mas de aumentar o nível de segurança permitindo o uso de diversos controles de segurança seja preventivo, detectivo ou até mesmo corretivo.

A segurança da nuvem é uma responsabilidade compartilhada. Existe uma matriz de responsabilidade que deve ser observada e você pode consultar essa informação no artigo Workload Cloud Security.

Controles de segurança

Ao se tratar de defesa em profundidade temos que adotar diversos tipos de controle que serão analisados em cada cenários corporativo.

- Controles físicos – Esses controles incluem medidas de segurança que impedem o acesso físico aos sistemas de TI, como guardas de segurança ou portas trancadas.

- Controles técnicos – os controles técnicos incluem medidas de segurança que protegem os sistemas ou recursos da rede usando hardware ou software especializado, como um dispositivo de firewall ou programa antivírus.

- Controles administrativos – os controles administrativos são medidas de segurança que consistem em políticas ou procedimentos direcionados aos funcionários de uma organização, por exemplo, instruindo os usuários a rotular informações confidenciais como “confidenciais”.

Exemplos

São muitos os controles que podemos aplicar e serão aplciados de acordo com o cenário corporativo, mas vou elencar alguns dos controles de segurança a começar pela segurança física.

Segurança física – Proteção de entrada dos prédios comerciais, guardas, muros, câmeras de segurança, controle de acesso e restrição de acesso ao datacenter do prédio, sistema de supressão de fogo.

Identidade e Acesso – Gerenciamento eficiente do Active Directory e do Azure Active Directory, adotar o principio de menor privilégio, fornecer recursos de identificação de usuários multi-fator

Perímetro – O principal sistema de proteção no perímetro é o firewall, um sistema de segurança de rede que monitora e controla o tráfego de entrada e saída da rede com base em regras de segurança predeterminadas.

Rede – Podemos fazer uso de zonas desmilitarizadas (DMZ) ou controlar o acesso com Virtual private network (VPN), proteção de comunicações com criptografia do transporte. Uso de Intrusion Detection Systems (IDS) ou Intrusion Prevention Systems (IPS).

Compute / host – Refere-se a atividades, aplicativos ou cargas de trabalho que requerem mais recursos de processamento. Não podemos pensar somente em um computador, pois podemos nos referir a sistemas na cloud. Como esse “layer” é muito vasto, podemos imaginar um host mesmo onde temos Patch Management, antivírus, politicas e controle de acesso.

Aplicação – Com relação as aplicações podem ter um Application Gateways ou Web Application Firewall (WAF) além de controle de acesso e monitoramento de uso.

Dados – Muitos dos controles acima já ajudaram a proteger de certa forma os dados, mas ainda assim temos que periodicamente aplicar a verificação de acesso, auditoria, criptografia e classificação, atenção especial aos dados que são de backups e dos dados em descanso (Data-At-Rest).

Defesa em profundidade no Azure

Ao observar os controles de segurança já temos uma ideia que quando se trata de cloud com Azure teremos muito menos preocupação. Fisicamente o Datacenter é altamente protegido contra as mais diversas ameaças físicas e lógicas.

Os recursos de gerenciamento de identidade e acesso do Azure são bem robustos como por exemplo:

- Access Management

- Conditional Access

- Multi-fator authentication

- Privilege Indentity management

- Identity Protection

Por padrão o Azure habilita por perímetro a proteção básica de Distributed denial of service (DDoS) e na rede podemos fazer uso do Network Security Groups que contêm regras de segurança que permitem ou negam tráfego.

Em Computer temos o Azure Security Center oferece proteção contra ameaças por sua capacidade detectar ameaças de segurança.

Para aplicações temos o Azure Front Door com:

- Descarregamento de SSL e aceleração de aplicativo.

- WAF (Firewall do Aplicativo Web) e Proteção contra DDoS

- Balanceamento de carga HTTP global com failover instantâneo

- Plano de controle central para orquestração de tráfego

- Insights acionáveis sobre seus usuários e back-ends.

E por fim temos os dados que podemos usar recursos de criptografia de dados em descanso sejam estruturados ou não graças ao Azure Key Vault .

Saiba mais sobre o

- Azure Security Center : https://docs.microsoft.com/en-us/azure/security-center/

- Azure Sentinel: https://docs.microsoft.com/pt-br/azure/sentinel/quickstart-onboard

as ilustrações estão boas. o texto também é didático. obrigado.