Threat Intelligence (CTI) é avaliação de ameaças cibernéticas. A reunião de informações sobre uma determinada possível ameaça através de ações, logs, atividades de malware, inteligência de código aberto, mídia social.

Está relacionado a essa analise (TTPs) Tactics, Techniques, and Procedures que são nada mais que os comportamentos, métodos, ferramentas e estratégias que os agentes de ameaças cibernéticas e hackers usam para planejar e executar ataques cibernéticos. Eu recomendo que se conheça o MITRE ATT&CK FRAMEWORK

🌐 https://mitre-attack.github.io/attack-navigator/

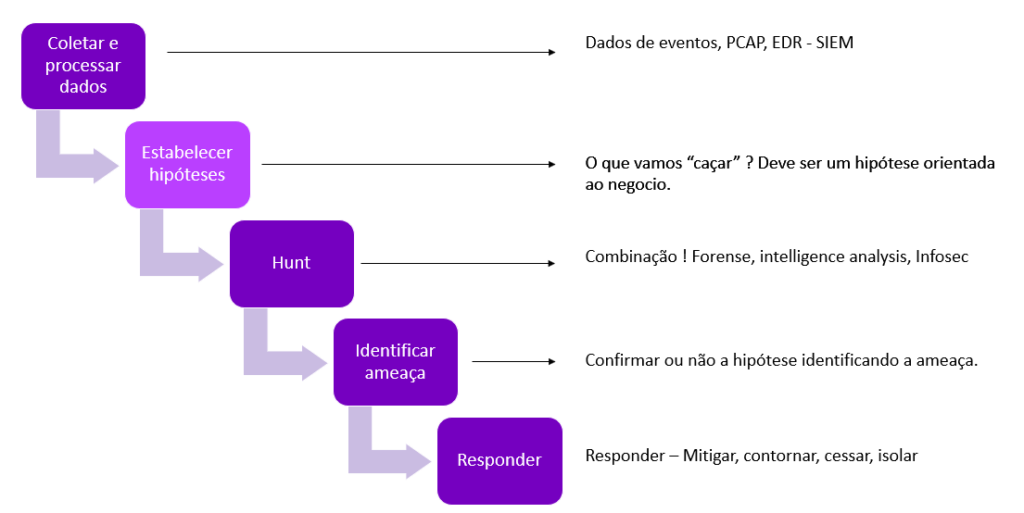

O threat hunting irá coletar o máximo possível de informação sobre a possível ameaça em busca de indicadores que possam validar como uma violação ou evento de segurança. Esses indicadores são artefatos e são denominados como IOC “Indicators of compromise” . Existem também o IOA “Indicator of Attack” que é relacionado a identificação de um ataque cibernético que está em andamento.

IOC é usado como evidência em um computador que indica que a segurança da rede foi violada, por isso é importante aplicar cyber threat Intelligence.

São muitos o IOCs que podemos identificar e gerar uma analise mais detalhada ou forense.

- Tráfego de rede de saída incomum.

- Atividades excessivas de Contas de Usuário Privilegiado

- Altas falhas de autenticação.

- Solicitações incomuns de servidores de nomes de domínio (DNS).

- Muitas solicitações em arquivos importantes.

- É importante conhecer o TTP para ajudar a identificar possíveis IOCs.

Porém hoje com o alto volume de informações geradas nas empresas é interessante combinar humanos, inteligência artificial, machine learning para sermos mais eficazes.

Um exemplo de um IOC é o hash de um arquivo, IP, url, nome de domínio, url, caminho(path), Mutex, YARA e outros…

Uma forma de trabalhar com Threat Intelligence é através de plataformas do tipo ISAC “Information Sharing and analysis centers“. que são dedicadas a compartilhar informações sobre ameaças, malwares usando IOCs.

🌐 Um sistema que eu gosto muito é o https://otx.alienvault.com/

O OTX permite fazer um bom estudo sobre os indicadores e você pode colaborar com a comunidade criando o que se chama de pulse quando estiver fazendo “hunting“. A ferramenta irá extrair automaticamente IOCs de fontes, como qualquer site, postagem de blog, relatório em PDF, e-mail, PCAP, STIX, OpenIOC, CSV ou arquivo de texto. (Pode se adicionar IOC manualmente também).

Boa tarde , eu estava no evento que teve ontem do Bruno fraga e assisti sua palestra e gostei muito , gostaria muito de trabalhar com você . Sou Marcelo , programador e trabalho na área mas gostaria de migrar para essa área da segurança da informação. E você disse no evento que tinha algumas vagas na sua empresa . Gostaria muito de trabalhar com você . Aguardo seu retorno obrigado.

Que legal meu amigo. Fico feliz

E sobre as vagas é isso ai Marcelo. https://www.accenture.com/br-pt/careers/explore-careers/area-of-interest/cybersecurity-careers

Bom dia!!!

Na área de cyber segurança voltada para investigação de crimes digitais,

aqui no Brasil. Qual seria o treinamento, livro e certificação adequadas,

para ser um profissional capacitado?

Desde já agradecido.

Tem muitos treinamentos, livro eu recomendo Crimes Cibernéticos: Ameaças e Procedimentos de Investigação (Volume 1) https://amzn.to/3YTKJUo gostei muito