O famoso ataque ao Active Directory chamado “Pass the Ticket” (PtT) é uma técnica de ataque usada pelos adversários para elevação de privilégio e movimentação lateral.

O PtT é um método de autenticação em um sistema usando tickets Kerberos sem ter acesso à senha de uma conta. A autenticação Kerberos pode ser usada como o primeiro passo para movimento lateral para um sistema remoto.

Fluxo de um ataque de PtT.

- O atacante obtém acesso à máquina de um usuário ou a um controlador de domínio em um ambiente do Windows Active Directory.

- O atacante rouba ou cria um ticket de concessão de tíquete Kerberos (TGT) ou tíquete de serviço associado a uma conta de usuário ou a uma conta privilegiada no domínio.

- O atacante, em seguida, usa o tíquete roubado para autenticar-se e acessar recursos em outras máquinas na rede sem precisar conhecer a senha da conta.

- O atacante pode usar esse acesso para mover-se lateralmente pela rede, acessar dados ou sistemas sensíveis ou realizar atividades maliciosas, como instalar malware, criar novas contas e modificar configurações.

Para saber mais consulte o artigo LSASS Dump, Pass-The-Hash e Pass-The-Ticket

O Pass-The-Ticket (PtT) possui o ID T1550.003 do Mitre e é uma excelente fonte de informação e pesquisa.

Silver Ticket e Golden Ticket

O “Silver Ticket” é o PtT para serviços que usam Kerberos como mecanismo de autenticação (por exemplo, SharePoint) O “Golden Ticket” é o PtT da conta de serviço de distribuição de chaves KRBTGT. É obtido com o hash NTLM, que permite a geração de TGTs para qualquer conta no Active Directory.

Para entender o funcionamento técnico desse ataque consulte o artigo que Ataque Golden Ticket

Hunting

Note que esse é um ataque muito avançado e que certamente o ambiente já foi comprometido e o adversário possui contas com privilégios elevados. E é esse o motivo no qual devemos fazer um “hunting” no ambiente e então fazer uma análise da cadeia de ataque a afim de encontrar todos os IOCs (Indicators of Compromise) para uma tomada de decisão de mitigação e proteção.

Basicamente faremos uso dos seguintes eventos:

- Event ID 4688 – Process Creation

- Event ID 4768 – Kerberos Authentication Service

- Event ID 4672 – Special Logon

- Event ID 4624 – Logon

É importante ressaltar que podemos fazer uma importante correlação usando o ID do logon com o Event ID 4673 Um serviço privilegiado foi chamado.

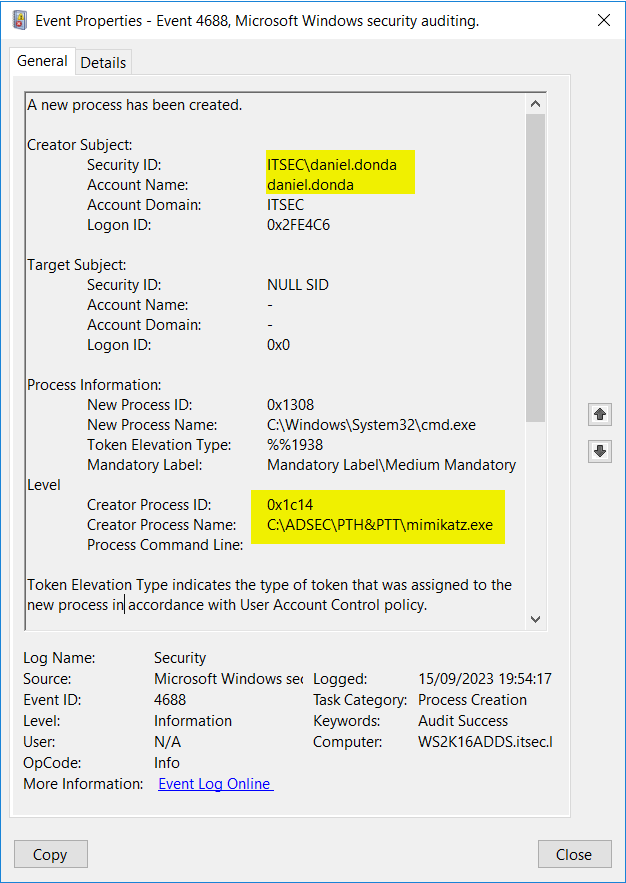

Event ID 4688 – Criação de novo processo

Vamos iniciar pesquisando pelo Event ID 4688, um evento gerado quando um novo processo é criado.

No exemplo a seguir temos um evento no qual o nome do processo encontramos o mimikatz.exe.

Os ataques do tipo Pass-The-Hash (PtH) e Pass-The-Ticket (PtT) que incluem o Silver Ticket e o Golden Ticket são geralmente executados por ferramentas como:

- Mimikatz.exe

- PowerSploit – Usa uma implementação do mimikatz

- Empire – Usa uma implementação do mimikatz

- Ke3chang – Usa uma implementação do mimikatz

- Rubeus.exe

- Impacket (ticketer.py)

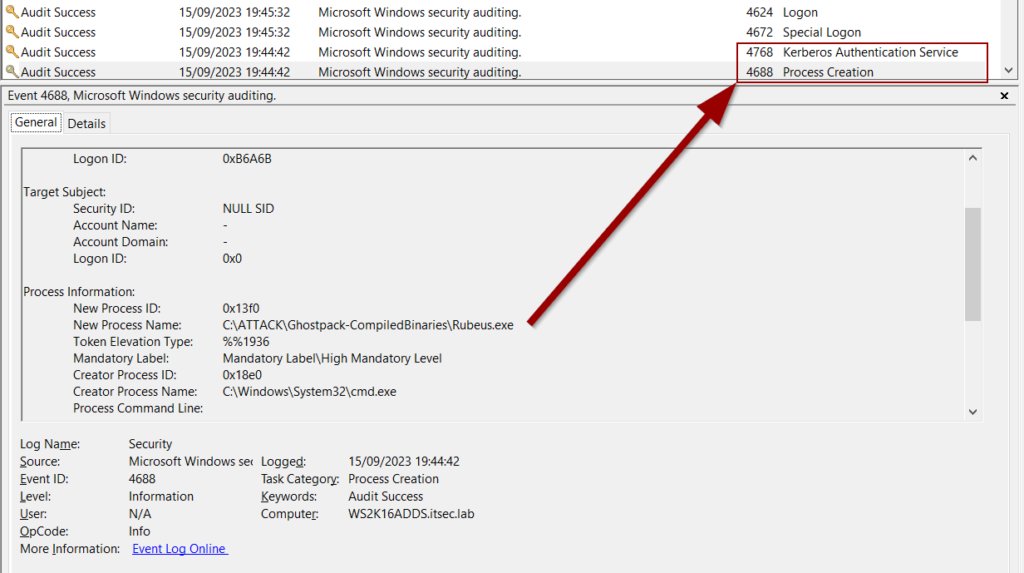

Em meu laboratório identifiquei que após um ataque de “Golden Ticket” usando uma das ferramentas acima é gerado uma sequencia de eventos do tipo:

- Event ID 4688 – Process Creation

- Event ID 4768 – Kerberos Authentication Service

- Event ID 4672 – Special Logon

- Event ID 4624 – Logon

* Todos com o mesmo Logon ID

Vale a pena investigar a sequencia como na imagem a seguir onde o usuário “Administrator” executou o RUBEUS e logo em seguida um evento de Kerberos Authentication Service é gerado. Veja os detalhes a seguir.

Event ID 4768

Esse evento é gerado todas vez quem um ticket do Kerberos é solicitado e como foi possível ver a sequencia, esse evento veio logo após a execução de um comando malicioso de “Golden-Ticket”

Event ID 4672

Ainda seguindo o evento anterior teremos mais dos eventos importantes, o evento 4672 Special Logon que acontece quando Privilégios especiais são atribuídos ao novo logon.

Você verá muitos desses eventos no log de eventos, pois cada logon da conta SYSTEM (Sistema Local) dispara esse evento, por isso é importante analisar a linha do tempo de execução.

Event ID 4624

O evento 4672 seguido logo pelo evento 4624 que é registrado quando uma conta faz logon com sucesso e você pode consultar mais detalhes desse evento no artigo Investigando falhas e sucessos de logon. é uma indicação interessante, veja na imagem.

É importante ressaltar que esse evento é gerado quando uma sessão de logon é criada (no computador de destino) e ele é registrado no computador que foi acessado, onde a sessão foi criada.

Esse evento com muitas informações faltando como por exemplo Account Name / Account Domain deve ser um sinal de atenção.

Referências

- https://www.hackingarticles.in/a-detailed-guide-on-rubeus/

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4672

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4688

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4768

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4624

- https://attack.mitre.org/

Seja o primeiro a comentar