No ultimo artigo eu fiz a instalação básica da stack do Elastic. Hoje vamos configurar recursos que permitem trabalhar com Threat Intelligence.

Primeiro passo é é Instalar o filebeat e então habilitar o modulo threat intel. Este módulo ingere dados de uma coleção de diferentes fontes de inteligência de ameaças.

https://www.elastic.co/guide/en/beats/filebeat/5.3/filebeat-installation.html

Baixe o arquivo zip do “Filebeat Windows” na página de downloads.

Extraia o conteúdo do arquivo zip em uma pasta, pode ser “arquivos de programa”.

Renomeie o diretório filebeat--windows para filebeat.

Abra um prompt do PowerShell como administrador para todas ações a seguir:

Execute os seguintes comandos para instalar o Filebeat como um serviço do Windows:

.\install-service-filebeat.ps1

Edit o arquivo filebeat.yml

Em filebeat.inputs altere o caminho que devem ser rastreados e buscados.

paths:- C:\ES\Logs*

Acesse filebeat-7.17.0-windows-x86_64\modules.d

Renomeie o arquivo threatintel.yml.disabled para threatintel.yml e edit o mesmo seguindo as recomendações do artigo https://www.elastic.co/guide/en/beats/filebeat/current/filebeat-module-threatintel.html

instale o filebeat (isso tb importa os dashboards.) .\filebeat.exe setup

Eu apenas adicionei o API KEY do OTX que você encontra no site do OTX https://otx.alienvault.com/ e desativei o misp mascando como false e deixei os demais recursos marcados como true

Basta executar o KIBANA http://localhost:5601/app/management/kibana/indexPatterns e criar um index pattern filebeat-* com o timestamp field @timestamp

Agora pode fazer um “Discovery” e mudar o filtro para "Filebeat-*"

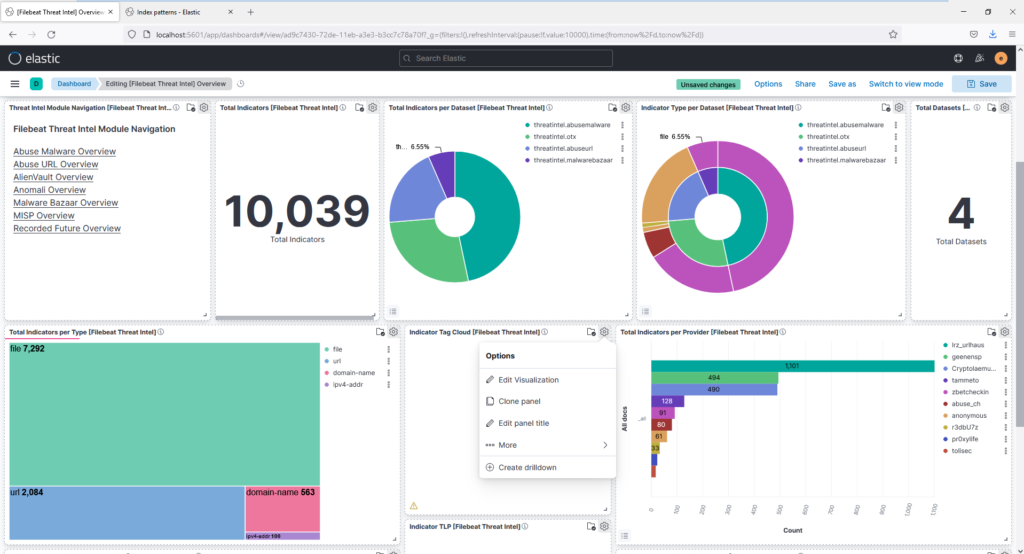

Depois é só carregar o dashboard preferido. Abri aqui o Filebeat Threat Intel Overview.

Seja o primeiro a comentar