Uma ameaça persistente avançada (APT) é um termo usado para descrever um tipo de ataque na qual o atacante ou a equipe de atacantes consegue estabelecer uma presença de longo prazo em uma rede para extrair dados altamente confidenciais.

Os alvos geralmente são grandes empresas ou redes governamentais. As consequências de tais intrusões são vastas e incluem:

- Roubo de propriedade intelectual (por exemplo, segredos comerciais ou patentes)

- Informações confidenciais (por exemplo, dados privados de funcionários e usuários)

- A sabotagem de infraestruturas organizacionais críticas (por exemplo, exclusão de banco de dados)

Os Ataques APT são complexos e segundo pesquisas alguns são até mesmo financiados pelo governo e usados como armas de guerra cibernética (nation–state hacking).

Quando uma rede é infiltrada, o perpetrador permanece para obter o máximo de informações possível.

Imperva

Um ataque de APT bem-sucedido pode ser dividido em três etapas:

- Infiltração de rede

- Expansão da presença do invasor

- Extração de dados acumulados – tudo sem ser detectado.

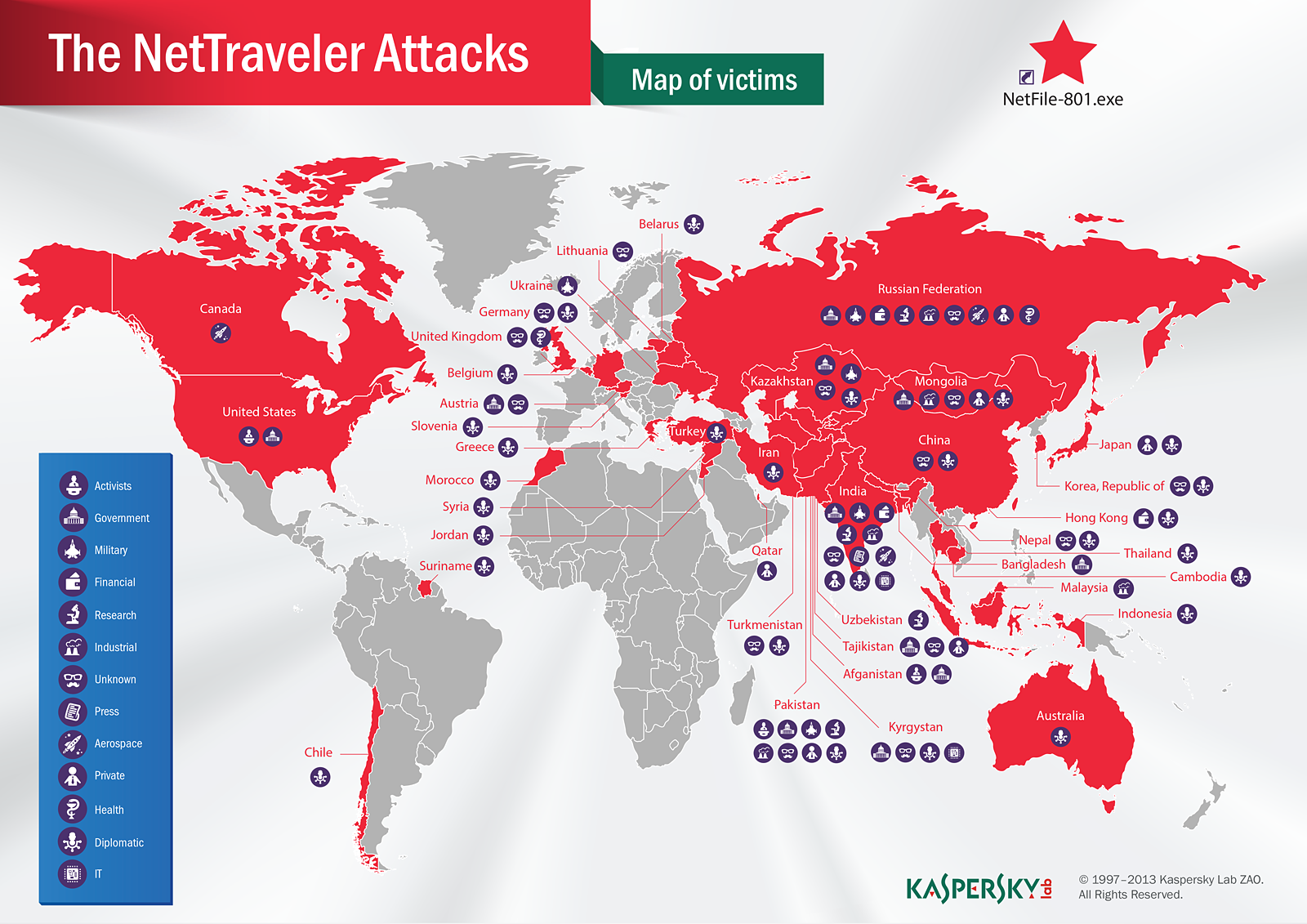

NetTraveler

NetTraveler é um malware é usado por hackers que estão executando ataques APT e é utilizado para a vigilância básica de suas vítimas.

O nome NetTraveler vem de uma string interna que está presente nas primeiras versões do malware: “NetTraveler is Running!”

APT 1

O caso mais famoso e o que deu praticamente o nome desse modelo de ataque é o caso da unidade militar chinesa, agora conhecida como “APT 1”, que invadiu a rede do The New York Times com uma série de emails de spear-phishing e malwares personalizados.

O Ataque

O New York Times reportou que o ataque teve inicio direcionado a certas contas de e-mail de indivíduos específicos. Uma vez obtido acesso, eles estabeleceram comunicação com o sistema command and control (C & C) de um determinado malware específico para essa finalidade, creio eu ser o

NetTraveler .

Eles então iniciaram ataques de movimentos laterais roubando as senhas corporativas de todos os funcionários (Sendo o alvo os controladores de domínio) usando essas credenciais para acessar outros sistemas (incluindo os computadores pessoais de 53 funcionários, a maioria fora da redação do The New york Times). Ao longo do ataque, segundo eles, havia 45 malwares personalizados implantados (e não detectados). O relatório continua dizendo que nenhum dado importante foi exfiltrado, em parte devido ao fato de que o ataque havia sido detectado precocemente e os investigadores monitoraram o ataque para saber o que precisava ser feito para proteger a rede. Será ?

Fontes de pesquisa

- https://www.kaspersky.com.br/blog/o-que-e-apt/754/

- https://securelist.com/nettraveler-is-running-red-star-apt-attacks-compromise-high-profile-victims/35936/

- https://www.incapsula.com/web-application-security/apt-advanced-persistent-threat.html

- https://www.nytimes.com/2013/02/19/technology/chinas-army-is-seen-as-tied-to-hacking-against-us.html

- https://media.kasperskycontenthub.com/wp-content/uploads/sites/43/2018/03/08080841/kaspersky-the-net-traveler-part1-final.pdf

Seja o primeiro a comentar