O que é Inteligência de ameaças?

Em resumo Inteligência de ameaças é a coleta e analise de informações que permite entender possíveis ameaças antecipadamente e acelerar detecção ou resposta. Isso permite entender se existe a sua empresa é um possível alvo de atores maliciosos seja por motivo de

- Crimes financeiros;

- Terrorismo;

- Geopolítico;

- Cyber-espionagem;

- competição;

- industrial;

- sabotagem;

- hacktivismo.

Essa analise permite entender se determinados comportamentos de ataques que poderão ser direcionados a sua empresa e/ou organização e então tomar ações proativas. Durante essa analise vamos encontrar diversos artefatos que correlacionados indicam comportamentos ou relações com grupos especializados.

Inteligência de ameaças em inglês threat Intelligence e para o time operações em tecnologia em usamos o termo Cyber Threat Intelligence (CTI)

Tipos de inteligência de ameaças

Inteligência Estratégica – É uma análise de alto nível destinada a partes interessadas não técnicas preocupadas com a empresa como um todo, incluindo executivos, gerenciamento de TI e conselhos de administração. Ela comunica informações em um contexto amplo e de longo prazo sobre riscos gerais, como a evolução do panorama de ameaças, possíveis vulnerabilidades e implicações financeiras e operacionais de uma violação.

Inteligência Tática – Fornece informações técnicas em tempo real sobre as tendências de TTP e IOCs, geralmente consumidas por gerentes de serviços de TI, funcionários do centro SOC e arquitetos. Use essas informações para tomar decisões sobre controles de segurança e estratégias de defesa proativas. A inteligência operacional de ameaças fornece conhecimento sobre ameaças e campanhas específicas para equipes de resposta a incidentes, permitindo que os profissionais de segurança recebam informações com eficiência através de uma plataforma de inteligência de ameaças cibernéticas que automatiza a coleta de dados.

Use esse tipo de inteligência para tomar decisões sobre controles de segurança e criar estratégias de defesa proativas. Entenda melhor as ameaças para implementar soluções estratégicas e eficazes

Inteligência Operacionais – É o conhecimento sobre ameaças e campanhas específicas. Fornece informações especializadas para equipes de resposta a incidentes sobre a identidade, motivações e métodos do atacante. Permita que os profissionais de segurança em sua organização recebam esse tipo de inteligência com mais eficiência com uma plataforma de inteligência de ameaças cibernéticas que automatize a coleta de dados, traduzindo fontes em língua estrangeira quando necessário.

Compreender a causa raiz de um incidente e implementar medidas preventivas

Inteligência Técnica -Estreitamente alinhada com a inteligência operacional, a inteligência técnica de ameaças refere-se a sinais de que um ataque está acontecendo – como IOCs.

OPSEC

Operations security (OPSEC), também conhecida como segurança operacional, é um conceito desenvolvido por militares norte-americanos durante a Guerra do Vietnã. Segundo as ações de OPSEC foram criadas como um processo de identificação de informações para determinar se a Inteligência adversária poderia observar detalhes e determinar se as informações obtidas pelos adversário teria valor, e o autor complementa que as ações de OPSEC é nada mais que a materialização das táticas de Inteligência e contra inteligência através das técnicas e processos práticos.

OPSEC é uma prática amplamente utilizada por governos, militares, empresas e outras organizações que trabalham com informações confidenciais

O que são indicadores de compromisso (IoC)?

Os Indicadores de Comprometimento (IOC) são dados forenses valiosos na luta contra ameaças cibernéticas. Eles são informações coletadas durante uma investigação de segurança, que possuem o potencial de identificar atividades maliciosas em um sistema ou rede.

Os IOCs podem assumir diferentes formas, como endereços IP, URLs, nomes de domínio, hashes de arquivo, protocolos, portas de rede, dentre outros. Eles permitem que os analistas identifiquem e rastreiem as ameaças cibernéticas, alertando os Threat Hunters sobre possíveis ataques em andamento ou iminentes.

Os IOCs são uma forte indicação de atividades maliciosas em um sistema, pois são baseados em evidências concretas. Eles podem ser usados para detectar uma ampla gama de ameaças, incluindo malware, phishing, ataques de negação de serviço, roubo de dados, entre outros.

O que são indicadores de ataque (IoA)

Um IOA é um dado forense que tem o potencial de identificar atividades maliciosas em um sistema em andamento. Execução de códigos, Persistência, Command Control, Movimentação Lateral.

- Padrões de tráfego incomuns entre sistemas internos

- Padrões de uso incomuns para contas privilegiadas

- Acesso administrativo à sua rede a partir de localizações geográficas insuspeitas

- Um pico nos volumes de leitura do banco de dados

- Alta taxa de tentativas e falhas de autenticação

- Alterações de configuração incomuns

Relacionados a isso temos DLLs, Scripts, Executáveis (PE), domínios, IPs entre outros, e a melhor pratica para “rastrear” esses artefatos é gerando um HASH (FileHash-SHA256) Por exemplo:

WinZip_24.exe c0f10b2cdd69a59ff90bfd2c5f9874585d859f9eb994cfa7bc54b9ec30c39508

Fontes de Inteligência

Existem algumas maneiras de coletar inteligência que são frequentemente chamadas de “disciplinas de coleta de inteligência” ou “INTs“. Algumas podem apenas ser utilizadas por agencias de inteligências militares ou governamentais.

- Inteligência Humana (HUMINT) é a coleta de informações de fontes humanas.

- Signals Intelligence (SIGINT) refere-se a transmissões eletrônicas que podem ser coletadas por navios, aviões, locais terrestres ou satélites.

- Communications Intelligence (COMINT) é um tipo de SIGINT e refere-se à interceptação de comunicações entre duas partes.

- Imagery Intelligence (IMINT) às vezes também é chamada de inteligência fotográfica (PHOTINT).

- Inteligência de Medição e Assinaturas (MASINT) é uma disciplina de coleta relativamente pouco conhecida que diz respeito a capacidades de armas e atividades industriais.

- Open-Source Intelligence (OSINT) refere-se a uma ampla gama de informações e fontes geralmente disponíveis, incluindo informações obtidas da mídia (jornais, rádio, televisão, etc.), registros profissionais e acadêmicos (papéis, conferências, associações profissionais, etc.) e dados públicos (relatórios do governo, dados demográficos, audiências, discursos, etc.).

OSINT

O OSINT (Open Source Intelligence) é uma metodologia de coleta e análise de informações provenientes de fontes abertas disponíveis ao público em geral, como sites de notícias, redes sociais, fóruns online, blogs, relatórios de pesquisas, whitepapers, documentos técnicos, entre outros. É uma técnica amplamente utilizada em inteligência e segurança, incluindo CTI (Cyber Threat Intelligence).

O OSINT é uma fonte de informação valiosa para a coleta de informações sobre ameaças cibernéticas, pois permite que as equipes de segurança identifiquem ameaças emergentes e tendências no cenário de ameaças cibernéticas. O OSINT também pode ser usado para identificar atores de ameaças, coletar informações sobre vulnerabilidades em sistemas e tomar medidas proativas.

🌐 https://github.com/osintbrazuca

Relatórios de Inteligência

Um relatório de inteligência tem como objetivo fornecer informações relevantes, precisas e atualizadas sobre um determinado assunto, para auxiliar na tomada de decisões estratégicas, operacionais ou táticas de uma organização.

A inclusão de IOCs e IOAs em um relatório de inteligência de ameaças pode ajudar as equipes de segurança a tomar medidas proativas para proteger sistemas e redes. Esses indicadores podem ser usados para identificar ameaças potenciais e rastrear a origem do ataque, permitindo que as equipes de segurança respondam rapidamente a ameaças em andamento e tomem medidas preventivas para evitar futuros ataques.

Esses relatórios podem ser produzidos por agências de inteligência, empresas especializadas em inteligência competitiva ou por equipes de inteligência internas de uma empresa ou organização. Eles podem abranger diversos tópicos, como ameaças cibernéticas, ameaças à segurança física, concorrência, análise de mercado, tendências políticas, riscos econômicos, entre outros.

Os relatórios de inteligência são úteis para apoiar decisões importantes, como investimentos, desenvolvimento de produtos, expansão de mercado, mitigação de riscos e preparação para possíveis ameaças ou crises.

Um bom relatório no mínimo deve ser estruturado com:

- Introdução: A introdução deve fornecer um resumo dos principais objetivos do relatório, do contexto em que foi produzido, e das principais ameaças e tendências que serão abordadas.

- Metodologia: Nessa seção, é importante descrever a metodologia usada para coletar e analisar os dados. Isso pode incluir informações sobre as fontes de dados usadas, as técnicas de análise e a validação dos resultados.

- Resumo executivo: Essa seção deve apresentar uma visão geral das principais conclusões e recomendações do relatório. É importante que o resumo executivo seja conciso e direto ao ponto, destacando as informações mais importantes e relevantes para os tomadores de decisão.

- Análise de ameaças: Nessa seção, o relatório deve apresentar uma análise detalhada das ameaças identificadas, incluindo informações sobre as técnicas, táticas e procedimentos (TTPs) usados pelos atacantes, as vulnerabilidades exploradas, os tipos de malware e outros indicadores de comprometimento.

- Avaliação de risco: Nessa seção, o relatório deve avaliar o impacto e a probabilidade de cada ameaça identificada. Isso pode incluir uma análise de como as ameaças afetam os sistemas, as redes e os dados da organização, e uma avaliação dos custos e consequências associados a cada ameaça.

- Recomendações: Nessa seção, o relatório deve apresentar recomendações concretas para mitigar as ameaças identificadas e reduzir os riscos identificados. Isso pode incluir recomendações para aprimorar a segurança da rede, adotar melhores práticas de segurança, atualizar os sistemas e as políticas de segurança.

- Conclusão: A conclusão deve reiterar as principais conclusões do relatório e destacar a importância das recomendações apresentadas. É importante que a conclusão seja clara e sucinta, resumindo as principais informações apresentadas no relatório.

- Bibliografia: Caso haja, é importante listar as fontes consultadas para a produção do relatório, incluindo artigos, relatórios e outras referências relevantes.

TLP (Traffic Light Protocol)

O recurso de TLP (Traffic Light Protocol) pode ser usado em relatórios de CTI para ajudar a proteger a confidencialidade das informações. O TLP é um sistema de classificação de informações que ajuda a controlar a distribuição de informações sensíveis e confidenciais, limitando o acesso apenas às pessoas que precisam conhecer essas informações.

O TLP usa quatro níveis de classificação:

- TLP: RED : As informações são altamente confidenciais e só devem ser compartilhadas com pessoas que tenham uma necessidade crítica de conhecê-las. Esse nível é reservado para informações que, se divulgadas, podem causar danos graves à segurança nacional ou aos interesses comerciais.

- TLP: AMBER: As informações são sensíveis e devem ser compartilhadas apenas com pessoas que precisam conhecê-las. Esse nível é reservado para informações que, se divulgadas, podem prejudicar a segurança ou os interesses comerciais.

- TLP: GREEN: As informações são limitadas e devem ser compartilhadas apenas com pessoas que precisam conhecê-las para realizar suas funções. Esse nível é reservado para informações que, se divulgadas, não causarão danos significativos.

- TLP: WHITE: As informações são públicas e podem ser compartilhadas livremente.

Ao utilizar o TLP em um relatório de CTI, a equipe de segurança pode ajudar a garantir que apenas as pessoas certas tenham acesso às informações confidenciais.

MITRE ATT&CK

O Mitre ATT&CK é um framework de adversário baseado em técnicas, táticas e procedimentos (TTPs) de ataques cibernéticos. Ele é usado para descrever e categorizar as atividades dos adversários, desde o estágio inicial de reconhecimento até o estágio final de exfiltração de dados. O conhecimento do Mitre ATT&CK é essencial para a equipe de CTI, pois ajuda a correlacionar informações de ameaças e gerar um relatório que permita identificar e quebrar uma potencial cadeia de ataque.

O Mitre ATT&CK fornece uma estrutura comum para a descrição de TTPs usados pelos atores de ameaças, permitindo que as equipes de segurança correlacionem informações de várias fontes e identifiquem padrões que possam indicar uma potencial cadeia de ataque. Isso permite que as equipes de segurança identifiquem e respondam rapidamente às ameaças cibernéticas, melhorando a capacidade de defesa contra ataques.

Ao correlacionar informações de ameaças usando o Mitre ATT&CK, as equipes de CTI podem identificar os TTPs usados pelos adversários e entender como eles estão se movendo por meio da rede. Isso permite que as equipes de segurança identifiquem pontos fracos na rede que podem ser explorados pelos atores de ameaças e tomem medidas proativas para proteger a rede.

Além disso, o conhecimento do Mitre ATT&CK pode ajudar a equipe de CTI a criar cenários de ataque realistas para testar a resiliência da rede a diferentes tipos de ameaças cibernéticas. Isso permite que as equipes de segurança identifiquem pontos fracos na rede que precisam de melhorias e desenvolvam estratégias de defesa mais eficazes.

Advanced Persistent Threats (APTs)

Os Advanced Persistent Threats (APTs) são grupos de atores de ameaças altamente sofisticados e organizados que realizam ataques cibernéticos persistentes em organizações específicas com o objetivo de roubar informações valiosas. Esses grupos de ataque muitas vezes são apoiados por governos, mas também podem ser formados por organizações criminosas ou grupos de hacktivistas.

Mitre ATT&CK é uma estrutura que inclui muitas das táticas, técnicas e procedimentos (TTPs) usados pelos APTs em seus ataques cibernéticos. O Mitre ATT&CK fornece informações detalhadas sobre os TTPs utilizados pelos APTs, incluindo o uso de malware personalizado, técnicas de persistência e métodos de exfiltração de dados.

A análise dos grupos APTs é uma parte crítica dos relatórios de inteligência, pois esses grupos são altamente sofisticados e muitas vezes possuem recursos significativos para realizar seus ataques. Ao entender os TTPs usados pelos APTs e as ferramentas que eles usam, as equipes de CTI podem identificar e responder rapidamente às ameaças cibernéticas.

Os relatórios de inteligência que incluem análises dos grupos APTs podem ajudar as organizações a entender as ameaças cibernéticas que enfrentam e tomar medidas proativas para proteger suas redes. Esses relatórios podem incluir informações sobre o perfil dos grupos APTs, incluindo seu modus operandi, suas técnicas de ataque e seus objetivos. Eles também podem fornecer informações sobre as vulnerabilidades de segurança que os grupos APTs tendem a explorar e as melhores práticas de segurança que as organizações podem seguir para se proteger contra essas ameaças.

Feeds de Inteligência

Os feeds de intel são repositórios de vetores de ataques (IoC) que se relacionam e através de uma plataforma ou de uma analise especifica podemos correlaciona-los a fim de identificar uma ação de um adversário.

Eles podem ser alimentados manualmente ou através de “sinais” emitidos por Intrusion detection systems (IDSs), endpoint detection and response (EDR), Extended detection and response (XDR) firewalls e plataformas de SIEM.

Formatos utilizados em feeds

Embora não haja um formato único para feeds de inteligência de ameaças, várias iniciativas formularam um layout para layouts de registros de feeds de inteligência de ameaças táticas.

Os feeds de inteligência de ameaças também podem ser fornecidos nos formatos JSON e CSV.

Feeds na WEB

- Microsoft Defender Threat Intelligence

- AlienVault Open Threat Exchange

- Anomali ThreatStream

- VirusTotal

- Mandiant Threat Intelligence

- CrowdStrike Falcon Intelligence

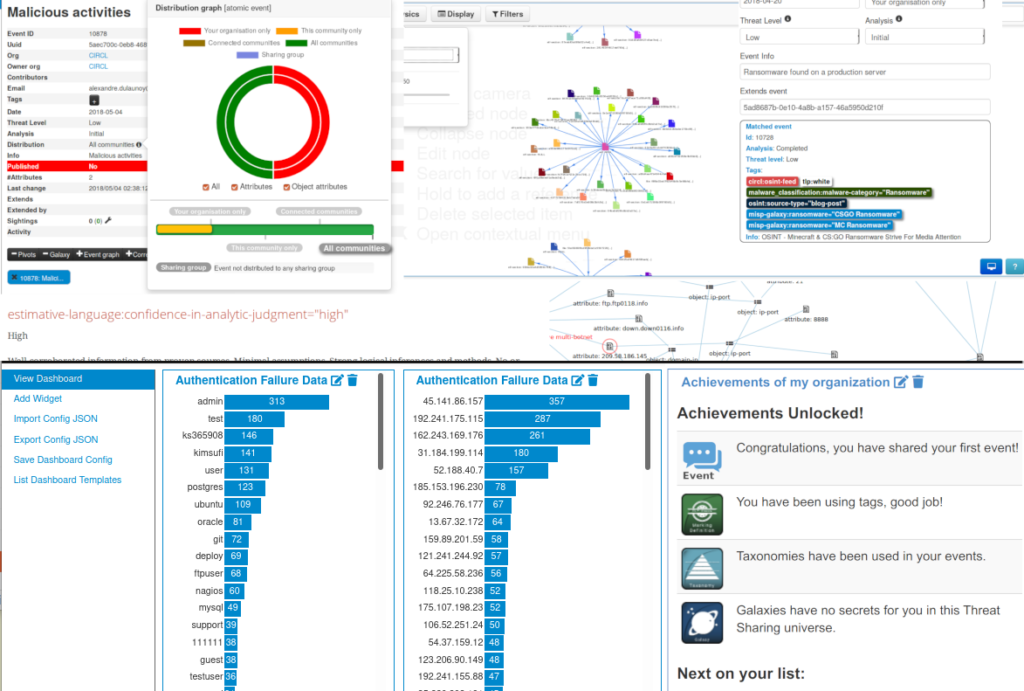

MISP – Open Source Threat Intelligence Platform

O MISP (MISP – Open Source Threat Intelligence Platform) é tanto uma plataforma de software livre para compartilhamento de dados de inteligência de ameaças, quanto um conjunto de padrões abertos para compartilhamento destas informações.

O CERT.br tem incentivado o uso de MISP para compartilhamento de informações de ameaças na comunidade de CSIRTs brasileiros como uma forma de automatizar este processo, utilizando uma plataforma aberta, gratuita e amplamente utilizada pela comunidade internacional. https://www.cert.br/misp/

Muito top! Aqui contém uma gama de detalhes interessante. Gosto muito de OSINT, então compartilho também este guia:

https://osint-mindset.gitbook.io/index/

Essas informações são muito importantes para o crescimento intelectual de um profissional de segurança cibernética!! show!