Falhas de logon podem representar diversas situações do dia a dia como um usuário legitimo usando o seu dispositivo para trabalhar, ou aquele que voltou de férias e que sem querer digitou a senha errada, ou fora do horário autorizado e até mesmo quando a senha dele expirou e isso não é nenhum problema. Entretanto falhas de logon também podem indicar um possível ataque seja por força bruta ou password spray e até mesmo ataques como Kerberoasting ou Pth e Ptt como o famoso Golden Ticket.

É importante o uso de uma solução como um SIEM (Veja o artigo Gerenciamento e analise de Logs) que permita correlacionar e fazer analise de eventos e até mesmo gerar alertas para esses tipos de ataque. Os eventos no qual irei escrever hoje podem gerar milhares de logs por dia, mas é importante entender o que esses eventos podem nos mostrar.

Vamos estudar os seguintes eventos de segurança,

- Event ID 4625 – Registra todas os eventos de falha de logon em um computador local.

- Event ID 4648 – Registra quando um logon foi tentado usando credenciais explícitas.

- Event ID 4624 – Registra todas os eventos de logon com sucesso em um computador local.

Estamos preocupados na maioria das vezes com as tentativas indevidas, entretanto é necessário avaliar se as tentativas com sucesso são legitimas.

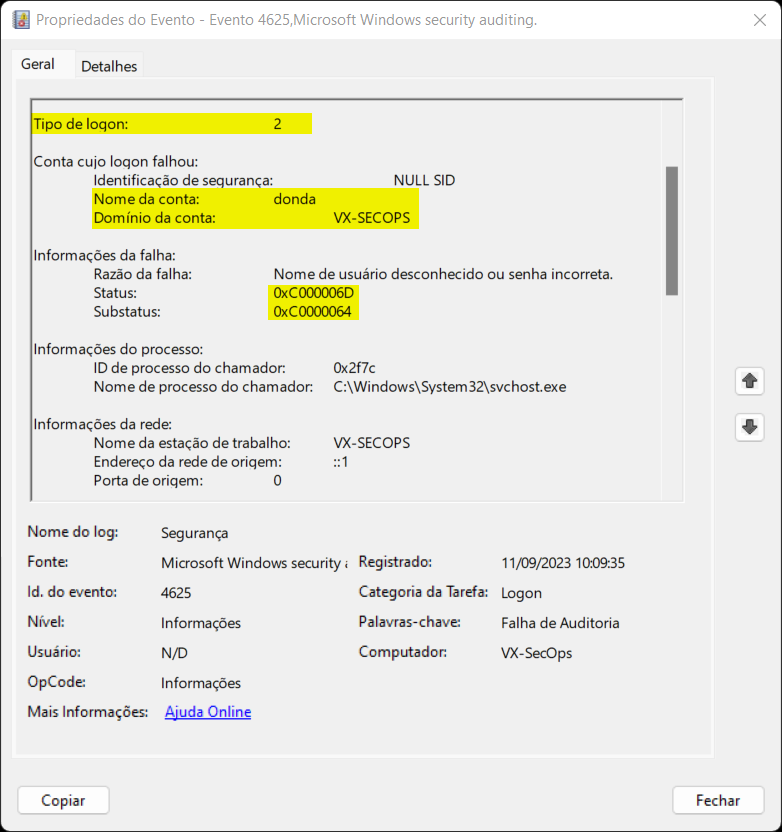

Event ID 4625

O evento 4625 é registrado para qualquer falha de logon.

O evento fica registrado no computador onde a tentativa de logon foi feita, por exemplo, se a tentativa de logon foi feita na estação de trabalho do usuário, o evento será registrado nesta estação de trabalho.

Em domínio da conta podemos encontrar diversos formatos

- NETBIOS do domínio: CONTOSO

- Domínio completo em minúsculas: contoso.local

- Domínio completo em maiúsculas: CONTOSO.LOCAL

- Para contas de usuário locais: nome do computador

Em Informações do Processo temos o ID do Processo (PID) que no evento aparece como hexadecimal, mas se converter para decimal é possível comparar com o PID do “Gerenciador de Tarefas” e em Nome do processo termos o caminho completo do processo chamador.

Tipos de logon podemos consultar a tabela abaixo, e do mesmo modo podemos consultar a razão da falha através de um código de status e sub status.

Tipos de logon no evento 4625

| Tipo de logon | Título de logon | Descrição |

|---|---|---|

| 2 | Interativo | Um usuário fez logon neste computador. |

| 3 | Rede | Um usuário ou computador se conectou a este computador por meio da rede. |

| 4 | Lote | O tipo de logon em lote é usado por servidores de lote, em que os processos podem estar sendo executados em nome de um usuário sem sua intervenção direta. |

| 5 | Fornecer manutenção | Um serviço foi iniciado pelo Service Control Manager. |

| 7 | Desbloquear | Esta estação de trabalho foi desbloqueada. |

| 8 | NetworkCleartext | Um usuário fez logon neste computador por meio da rede. A senha do usuário foi passada para o pacote de autenticação em seu formulário. A autenticação interna empacota todas as credenciais de hash antes de enviá-las pela rede. As credenciais não atravessam a rede em texto simples (também chamado de cleartext). |

| 9 | NewCredentials | Um chamador clonou seu token atual e especificou novas credenciais para conexões de saída. A nova sessão de logon tem a mesma identidade local, mas usa credenciais diferentes para outras conexões de rede. |

| 10 | RemoteInteractive | Um usuário fez logon neste computador remotamente usando Os Serviços de Terminal ou Área de Trabalho Remota. |

| 11 | CachedInteractive | Um usuário fez logon neste computador com credenciais de rede armazenadas localmente no computador. O controlador de domínio não foi contatado para verificar as credenciais. |

Códigos de status eventos 4625

| Código Status\Sub-Status | Descrição |

|---|---|

| 0XC000005E | No momento, não há servidores de logon disponíveis para atender à solicitação de logon. |

| 0xC0000064 | Logon do usuário com a conta de usuário incorreta ou incorreta |

| 0xC000006A | Logon do usuário com senha incorreta ou incorreta |

| 0XC000006D | A causa é um nome de usuário ruim ou informações de autenticação |

| 0XC000006E | Indica que um nome de usuário referenciado e informações de autenticação são válidos, mas alguma restrição da conta de usuário impediu a autenticação bem-sucedida (como restrições de hora do dia). |

| 0xC000006F | Logon do usuário fora do horário autorizado |

| 0xC0000070 | Logon do usuário da estação de trabalho não autorizada |

| 0xC0000071 | Logon do usuário com senha expirada |

| 0xC0000072 | Logon do usuário na conta desabilitada pelo administrador |

| 0XC00000DC | Indica que o Sam Server estava no estado errado para executar a operação desejada. |

| 0XC0000133 | Relógios entre DC e outro computador muito fora de sincronização |

| 0XC000015B | O usuário não recebeu o tipo de logon solicitado (também chamado de logon à direita) neste computador |

| 0XC000018C | A solicitação de logon falhou porque a relação de confiança entre o domínio primário e o domínio confiável falhou. |

| 0XC0000192 | Foi feita uma tentativa de logon, mas o serviço Netlogon não foi iniciado. |

| 0xC0000193 | Logon do usuário com conta expirada |

| 0XC0000224 | O usuário é necessário para alterar a senha no próximo logon |

| 0XC0000225 | Evidentemente, um bug no Windows e não um risco |

| 0xC0000234 | Logon do usuário com a conta bloqueada |

| 0XC00002EE | Motivo da falha: ocorreu um erro durante o Logon |

| 0XC0000413 | Falha de logon: o computador ao qual você está fazendo logon é protegido por um firewall de autenticação. A conta especificada não tem permissão para se autenticar no computador. |

| 0x0 | Status OK. |

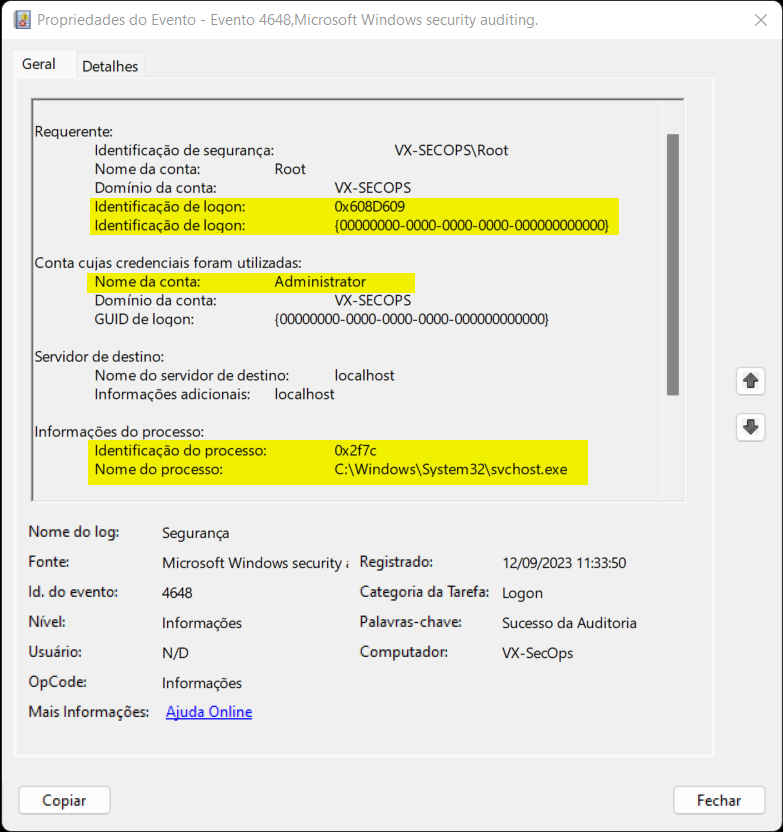

Event ID 4648

Esse evento acontece na tentativa de logon com uso de credenciais explícitas.

Este evento é gerado quando um processo tenta fazer logon na conta especificando explicitamente as credenciais dessa conta. Acontece quando executamos comandos como o RUNAS, scripts ou tarefas agendadas.

Importante consultar a identificação de logon que é um valor hexadecimal e que pode ser correlacionado com o ID de logon dos eventos 4624 (quando é conectada com êxito).

O mesmo vale para o GUID de logon que pode ser correlacionado com o evento 4769 (Sucesso ou falha) que acontece quando um tíquete de serviço Kerberos foi solicitado em um controlador de domínio.

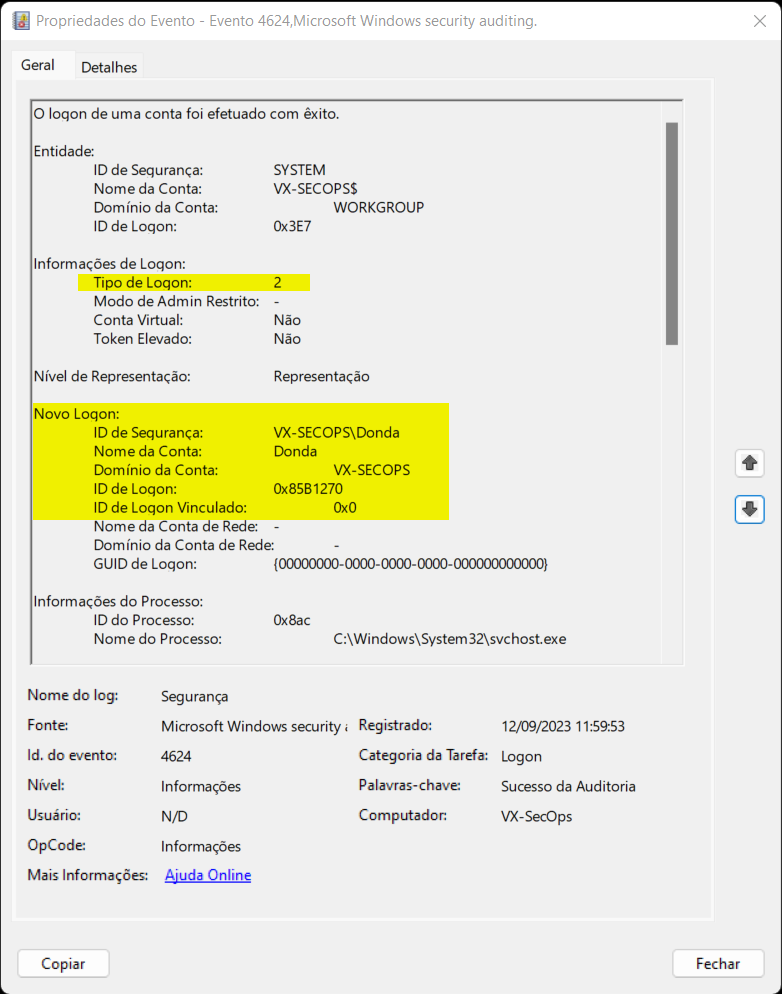

Event ID 4624

O evento 4624 é registrado quando uma conta faz logon com sucesso.

É importante ressaltar que esse evento é gerado quando uma sessão de logon é criada (no computador de destino) e ele é registrado no computador que foi acessado, onde a sessão foi criada.

- Conta virtual – Indica se a conta é uma conta virtual (por exemplo, “Conta de Serviço Gerenciado”),

- Token elevado– Indica se a sessão será elevada e terá privilégios de administrador.

Nível de representação,

- SecurityAnonymous (cadeia de caracteres vazia) geralmente 0

- SecurityIdentification (Identificação) Pode obter informações do cliente, mas não poderá representar o mesmo.

- SecurityImpersonation (Representação) -Sistema local.

- SecurityDelegation (Delegação)

ID de logon

- ID de logon: Valor em hexadecimal que ajuda a correlacionar com outros eventos.

- ID de logon vinculado: Se não houver outra sessão de logon associada a essa sessão de logon, o valor será “0x0

Tipos e descrições de logon do evento 4624

| Tipo de logon | Título de logon | Descrição |

|---|---|---|

0 | System | Usado apenas pela conta do Sistema, por exemplo, na inicialização do sistema. |

2 | Interactive | Um usuário fez logon neste computador. |

3 | Network | Um usuário ou computador se conectou a este computador por meio da rede. |

4 | Batch | O tipo de logon em lote é usado por servidores de lote, em que os processos podem estar sendo executados em nome de um usuário sem sua intervenção direta. |

5 | Service | Um serviço foi iniciado pelo Service Control Manager. |

7 | Unlock | Esta estação de trabalho foi desbloqueada. |

8 | NetworkCleartext | Um usuário fez logon neste computador por meio da rede. A senha do usuário foi passada para o pacote de autenticação em seu formulário. A autenticação interna empacota todas as credenciais de hash antes de enviá-las pela rede. As credenciais não atravessam a rede em texto simples (também chamado de cleartext). |

9 | NewCredentials | Um chamador clonou seu token atual e especificou novas credenciais para conexões de saída. A nova sessão de logon tem a mesma identidade local, mas usa credenciais diferentes para outras conexões de rede. |

10 | RemoteInteractive | Um usuário fez logon neste computador remotamente usando Os Serviços de Terminal ou Área de Trabalho Remota. |

11 | CachedInteractive | Um usuário fez logon neste computador com credenciais de rede armazenadas localmente no computador. O controlador de domínio não foi contatado para verificar as credenciais. |

12 | CachedRemoteInteractive | O mesmo que RemoteInteractive. Isso é usado para auditoria interna. |

13 | CachedUnlock | Logon da estação de trabalho. |

Referências

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4625

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4648

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4624

- https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4769

Excelente material , muito esclarecedor.