O Active Directory local (on-premises) ainda é muito usado. Com diz o @reprise99 “Atacar e defender o Active Directory é um assunto tão amplo que é basicamente uma especialidade dentro da própria segurança cibernética“.

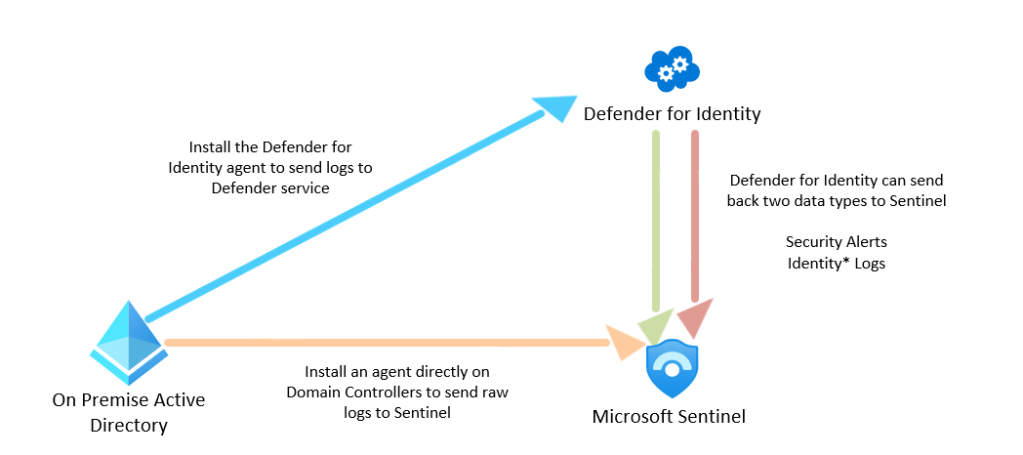

Você pode integrar os logs do Active Directory de várias maneiras, todas elas têm seus prós e contras e você pode encontrar 3 modos detalhados no blog Microsoft Sentinel 101.

- Log Analytics (EOL 2024)

- Azure Monitor

- Defender for identity

Você pode usar o agente Log Analytics (Este agente está EOL 2024) ou ao agente Azure Monitor. Você também pode ter licenciado o Defender for Identity.

Então, em geral, para enviar logs para o Microsoft Sentinel do Active Directory, você precisará de um agente instalado.

Recebendo logs através do Azure Monitor Agent

Azure Monitor Agent (AMA) usa regras de coleta de dados, onde você define quais dados deseja que cada agente colete.

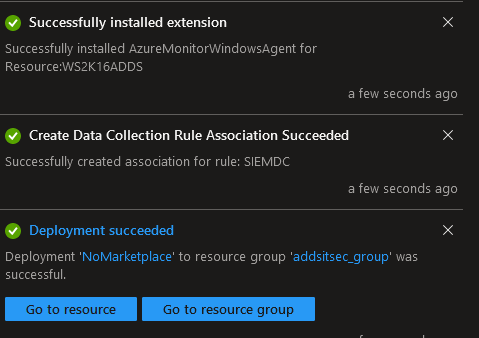

Para instalar o Azure Monitor Agent em On-premises servers (Azure Arc-enabled servers) é necessário criar uma regra de coleta de dados. Esse processo cria a regra, associa aos recursos selecionados e instala o Azure Monitor Agent neles, caso ainda não esteja instalado.

Consulte sobre O que é um Azure Arc-enabled servers?

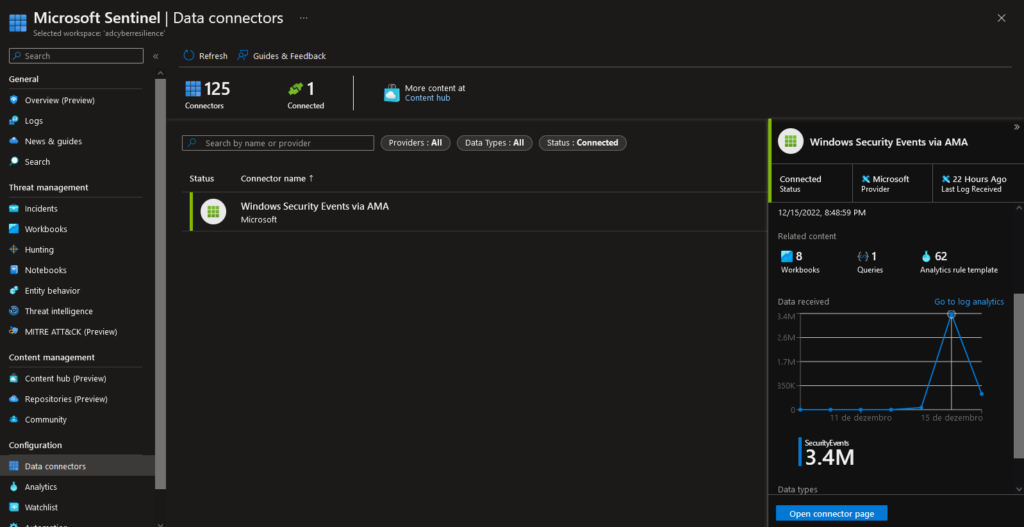

No portal em Microsoft Sentinel você pode usar o conector do “Windows Security Events via AMA” e em configuração tem a oportunidade de criar a regra de coleta de dados.

Em Microsoft Sentinel | Data connectors é possivel consultar o volume de logs recebidos.

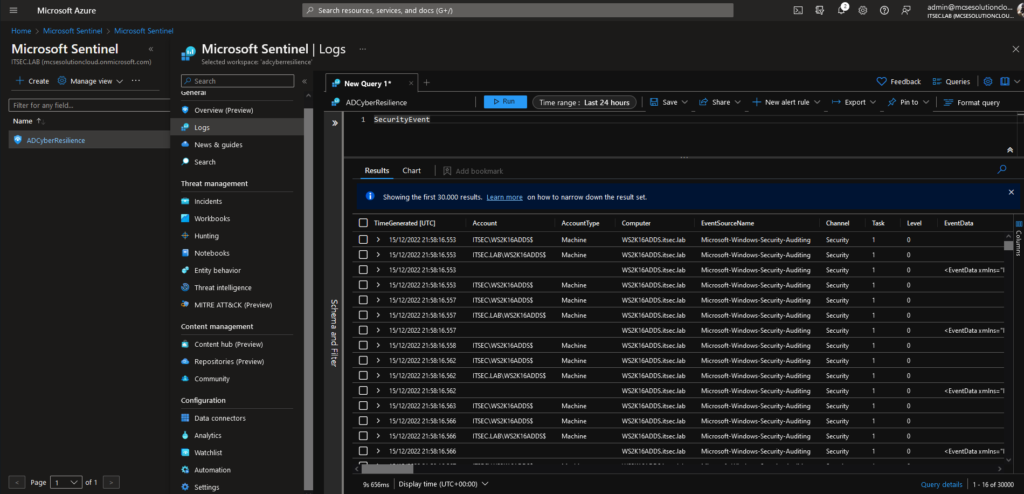

E através dos LOGs fazer uma query simples para trazer os eventos de segurança.

Seja o primeiro a comentar