Neste artigo quero compartilhar um pouco dessa incrível área da computação que está em constante evolução e que exige habilidades técnicas e conhecimentos especializados.

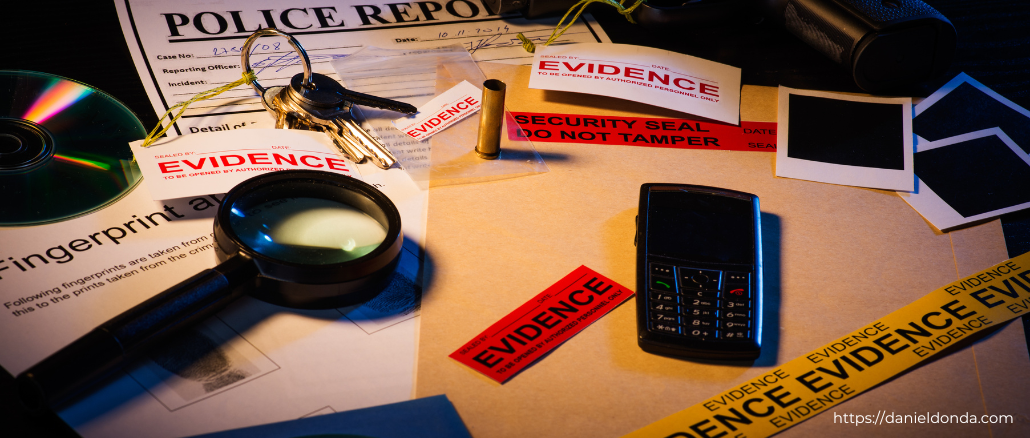

Uma perícia forense digital pode ser solicitada em diversas situações em que há a necessidade de investigar e analisar evidências digitais. Alguns dos cenários mais comuns:

- Investigações de Crimes Cibernéticos

- Disputas Empresariais

- Casos de Violação de Dados e Proteção de Dados

- Casos de Fraude e Lavagem de Dinheiro

- Investigações Internas em Empresas

- Incidentes de Ransomware

Os passos da perícia forense digital envolvem uma série de procedimentos cuidadosos para coletar, preservar, analisar e relatar evidências digitais de forma apropriada e legal.

Mas antes é necessário entender

- Evidências são os fatos, objetos ou informações coletadas durante uma investigação.

- Provas são as conclusões ou resultados tirados a partir dessas evidências, que ajudam a provar ou refutar um ponto em um caso.

Muito difícil para nós técnicos mas é importante ressaltar que a perícia é uma declaração técnica de um elemento de prova, até mesmo porque a produção exige o domínio de determinado saber. Sabemos que profissional de perícia computacional é uma pessoa com conhecimentos técnicos-científicos. Entretanto a prova técnica não pode ser assumida como verdade absoluta, ela deve ser comparada e avaliada em relação ao contexto em que foi produzida e principalmente com outros meios de prova.

Faremos uma investigação minuciosa por evidencias em logs, e-mails, arquivos, redes sociais, transações financeiras, navegação de web, metadados e em vários outros recursos e locais. Depois vamos produzir as provas fazendo a análise e interpretação das evidências digitais coletadas para chegar a conclusões que sustentem sua investigação ou caso.[1]

Preparação e Planejamento

Obter autorização legal ou permissão para conduzir a perícia, quando necessário. Pode ser diretamente na empresa e esse é o mais simples dos cenários, salvo quando extrapolam o limite e necessitam de recursos providos por terceiros que geralmente é o caso de peritos policiais ou especialistas que irão executar investigação e pericia forense para crimes mais complexos.

Neste caso compete as autoridades policiais ou de estado (Delegados da Polícia Civil, Federal, Judiciaria, MP estadual ou federal).

As leis relacionadas a pericia que devem ser observada;

- Lei nº 12.737/2012 (Lei Carolina Dieckmann)

- Lei nº 13.709/2018 (Lei Geral de Proteção de Dados – LGPD)

- Código de Processo Penal (CPP) – Capitulo 2

- Lei nº 8.069/1990 Estatuto da Criança e Adolescente (ECA)

Inicio da pericia

- Cadeia de custodia;

- Coleta e aquisição;

- Analise de artefatos;

- Correlação e estudo;

- Laudo pericial.

Cadeia de custódia

A cadeia de custódia (Chain of custody (CoC)) é um processo que garante a integridade e a autenticidade das evidencias e esse processo se dá desde o início da pericia.

É um documento que apresenta detalhes da posse, manuseio e controle de evidências físicas ou digitais desde o momento em que são coletadas até a apresentação no tribunal como prova.

Este documento deve conter data, hora, local, quem coletou e uma descrição detalhada do que foi coletado. Como foi identificada a evidencia, deve conter detalhes de onde que está armazenada em locais seguros e que seja preservada evitando contaminação, pois se a cadeia de custódia for comprometida, a evidência pode ser considerada inadmissível.

Aquisição

A aquisição é um dos primeiros passos em uma investigação digital.

Em alguns casos a aquisição requer autorização legal, como um mandado de busca, intimação ou consentimento (em caso de empresa privada).

Durante a aquisição, é fundamental garantir que os dados originais não sejam modificados de forma alguma e por isso a aquisição deve seguir procedimentos rigorosos de modo que possa ser deita uma cópia de informações específicas ou de todo o conteúdo de um dispositivo, como um computador, smartphone, servidor, disco rígido, pen drive, ou qualquer outro meio de armazenamento eletrônico.

A cópia forense deve ser uma representação exata do conteúdo original.

O maior desafio é nesse momento e deixo um link para um PDF da Interpol sobre os guias de aquisição de dispositivos [2]

Hashes

O uso de hashes em forense digital é uma prática crucial para verificar a integridade, autenticidade e confiabilidade dos dados durante o processo de investigação. Os algoritmos de hash comuns são o MD5, SHA-1, SHA-256 entretanto existem muitos outros, cada um com diferentes níveis de segurança e comprimento de hash.

Existem vários softwares de forense já executam a verificação de hash automaticamente. Entretanto é necessário muitas vezes aplicar manualmente, podemos usar a linha de comando ou usar um software como o hashcalc.

Download: http://www.slavasoft.com/zip/hashcalc.zip

No linux é muito simples gerar e consultar hashes de arquivos:

md5sum nome_do_arquivo

sha256sum nome_do_arquivo

Analise de artefatos

A análise de artefatos em perícia forense computacional é fundamental para investigações e exige conhecimentos específicos de determinadas tecnologias e não se limita a :

- Análise de Imagens

- Análise de Logs

- Análise de Arquivos Excluídos

- Análise de Arquivos com Esteganografia

- Análise de Comunicações Criptografadas

- Recuperação de Dados em Dispositivos Móveis

- Análise de Transações Financeiras Digitais

- Análise de Malware e Ataques Cibernéticos

- Análise de Ameaças Internas

A perícia forense computacional requer conhecimento técnico avançado e em muitos casos ferramentas especializadas.

Correlações

Muitas vezes uma informação leva a outra por alguma conexão ou relação entre os dados que estão sendo analisados.

Podemos identificar padrões entre pessoas, eventos, locais ou atividades.

Correlacionar dados no tempo ajuda a reconstruir a sequência de eventos em um caso, permitindo entender melhor como algo aconteceu.

Porém nem sempre é necessário cruzar todas as informações. Depende da natureza da investigação, da quantidade de evidências disponíveis e dos objetivos da investigação. Em alguns casos, pode ser mais eficiente e relevante focar em correlações específicas que têm maior probabilidade de fornecer insights cruciais para a investigação.

Laudo Pericial

Ao termino da pericia e com todos os recursos coletados você deve escrever um Laudo Pericial ou um Parecer Técnico sobre o resultado e aqui será necessário entender quem é que vai receber essa informação. Não podemos ser muito técnico e nem muito superficial. O laudo deve ser claro de fácil compreensão pois provavelmente será lido por um magistrado, advogados, executivos e pessoas que não irão entender tecnicamente o que acontece no meio computacional.

Referências

- https://www.tjse.jus.br/portal/arquivos/documentos/publicacoes/manuais/1grau-criminal/manual-requisicoes-pericia-oficial.pdf 1

- https://www.cnj.jus.br/wp-content/uploads/2023/04/fbsp-pericia-criminal-para-magistrados-digital.pdf

- https://resources.infosecinstitute.com/topics/digital-forensics/computer-forensics-chain-custody/

- https://www.interpol.int/content/download/16243/file/Guidelines_to_Digital_Forensics_First_Responders_V7.pdf 2

Seja o primeiro a comentar