O Sysmon faz parte do pacote Sysinternals e pode ser usado para obter logs importantes durante um hunting ou investigações.

Neste artigo quero demonstrar como receber os importantes logs do Sysmon usando o novo Azure Monitor Agent (AMA). Afinal o Azure Monitor Agent (AMA) substituirá o agente Log Analytics no futuro. O agente Log Analytics será desativado em 31 de agosto de 2024.

Instalação básica do Sysmon

Eu já fiz um artigo sobre Threat Hunting com System Monitor (Sysmon) ,e nesse artigo explico como instalar e detalhes sobre seus logs,

Baixe o Sysmon (ou toda a suíte Sysinternals) é gratuito.

Crie ou baixe a configuração escolhida

- Você pode fazer manualmente usando o exemplo do site oficial https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

- Ou você pode baixar um pronto como por exemplo https://github.com/SwiftOnSecurity/sysmon-config/blob/master/sysmonconfig-export.xml super completo. Tem 1200 linhas.

- Ou você pode baixar XML modular no https://github.com/olafhartong/sysmon-modular

Abra o cmd administrador e digite: sysmon64.exe –accepteula –i c:\windows\config.xml

| ID | Tag | Event |

|---|---|---|

| 1 | ProcessCreate | Process Create |

| 2 | FileCreateTime | File creation time |

| 3 | NetworkConnect | Network connection detected |

| 4 | n/a | Sysmon service state change (cannot be filtered) |

| 5 | ProcessTerminate | Process terminated |

| 6 | DriverLoad | Driver Loaded |

| 7 | ImageLoad | Image loaded |

| 8 | CreateRemoteThread | CreateRemoteThread detected |

| 9 | RawAccessRead | RawAccessRead detected |

| 10 | ProcessAccess | Process accessed |

| 11 | FileCreate | File created |

| 12 | RegistryEvent | Registry object added or deleted |

| 13 | RegistryEvent | Registry value set |

| 14 | RegistryEvent | Registry object renamed |

| 15 | FileCreateStreamHash | File stream created |

| 16 | n/a | Sysmon configuration change (cannot be filtered) |

| 17 | PipeEvent | Named pipe created |

| 18 | PipeEvent | Named pipe connected |

| 19 | WmiEvent | WMI filter |

| 20 | WmiEvent | WMI consumer |

| 21 | WmiEvent | WMI consumer filter |

| 22 | DNSQuery | DNS query |

| 23 | FileDelete | File Delete archived |

| 24 | ClipboardChange | New content in the clipboard |

| 25 | ProcessTampering | Process image change |

| 26 | FileDeleteDetected | File Delete logged |

| 27 | FileBlockExecutable | File Block Executable |

| 28 | FileBlockShredding | File Block Shredding |

Windows Event Forwarding (WEF)

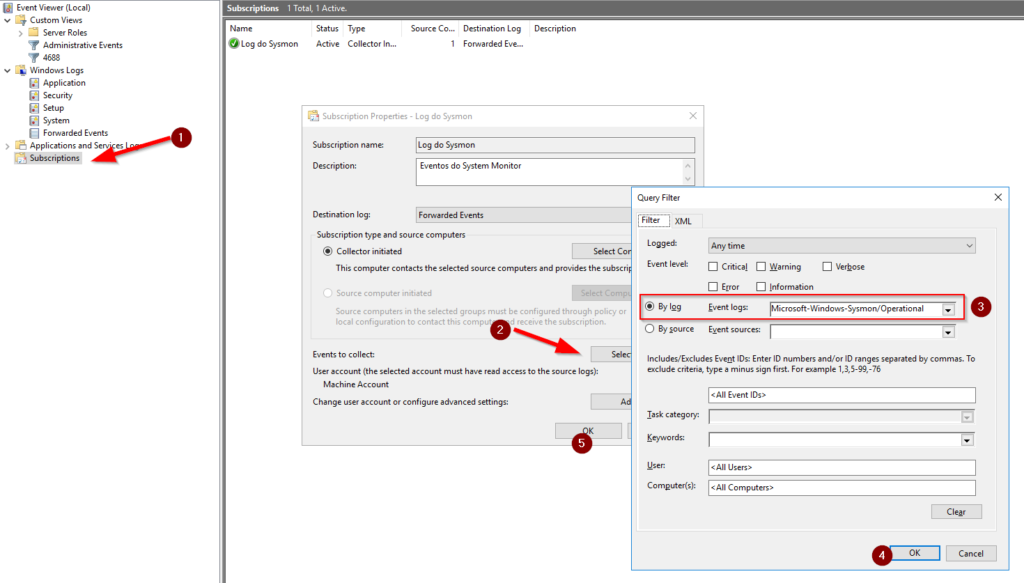

Já escrevi sobre o Windows Event Forwarding para estratégia de alertas e detecções que você pode usar em ambientes corporativos e então coletar eventos de diversos servidores e estações ou você pode simplesmente criar um encaminhador mais simples para poucas maquinas usando a instrução básica a seguir.

Logo estará recebendo os eventos do Sysmon em “Forward Events”

Configurando o Microsoft Sentinel

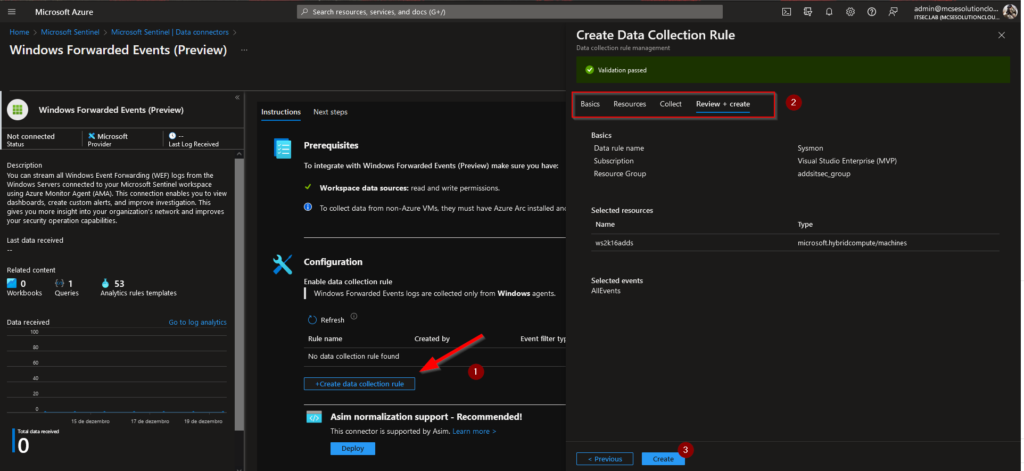

Você pode transmitir todos os logs do Windows Event Forwarding (WEF) dos Windows Servers conectados ao seu espaço de trabalho do Microsoft Sentinel usando Azure Monitor Agent (AMA).

Azure Monitor Agent (AMA) usa regras de coleta de dados, onde você define quais dados deseja que cada agente colete.

Para instalar o Azure Monitor Agent em On-premises servers (Azure Arc-enabled servers) é necessário criar uma regra de coleta de dados. Esse processo cria a regra, associa aos recursos selecionados e instala o Azure Monitor Agent neles, caso ainda não esteja instalado.

Consulte sobre O que é um Azure Arc-enabled servers?

No portal em Microsoft Sentinel você pode usar o conector do “

Azure Monitor Agent (AMA) usa regras de coleta de dados, onde você define quais dados deseja que cada agente colete.

Para instalar o Azure Monitor Agent em On-premises servers (Azure Arc-enabled servers) é necessário criar uma regra de coleta de dados. Esse processo cria a regra, associa aos recursos selecionados e instala o Azure Monitor Agent neles, caso ainda não esteja instalado.

Consulte sobre O que é um Azure Arc-enabled servers?

No portal em Microsoft Sentinel você pode usar o conector do “Windows Security Events via AMA” e em configuração tem a oportunidade de criar a regra de coleta de dados.

Azure Monitor Agent (AMA) usa regras de coleta de dados, onde você define quais dados deseja que cada agente colete.

Para instalar o Azure Monitor Agent em On-premises servers (Azure Arc-enabled servers) é necessário criar uma regra de coleta de dados. Esse processo cria a regra, associa aos recursos selecionados e instala o Azure Monitor Agent neles, caso ainda não esteja instalado.

Consulte sobre O que é um Azure Arc-enabled servers?

No portal em Microsoft Sentinel você pode usar o conector do “Windows Forwarded Events (Preview) via AMA”

Em “Create Data Collection Rule” selecione o grupo e os recursos e em “Collect” você pode receber todos os eventos ou você pode Filtrar logs do Windows enviado para o Microsoft Sentinel usando Queries XPath.

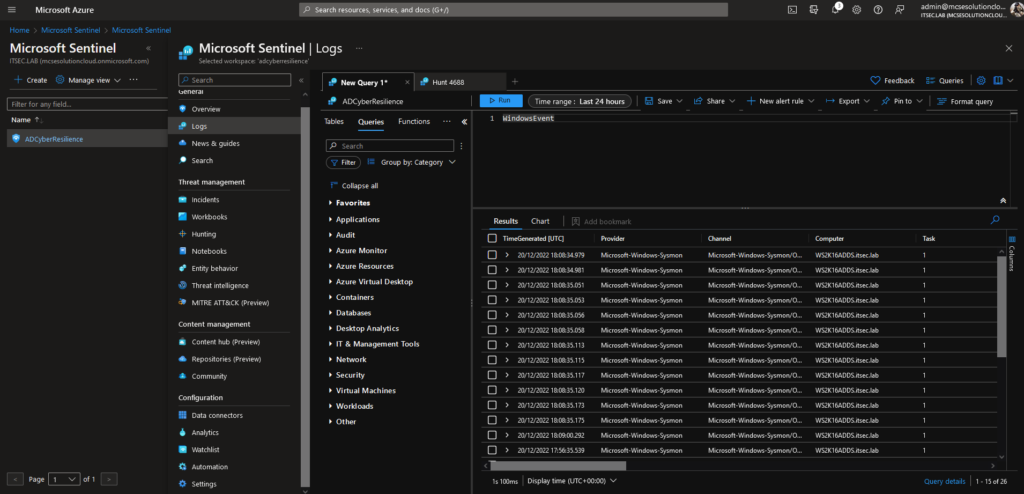

Em LOGS podemos buscar pelos eventos com a query simples “WindowsEvent“

Recursos

- Jeffrey Appel https://jeffreyappel.nl/deploy-sysmon-and-collect-data-with-sentinel-and-the-ama-agent/

- m365internals.com: How To Deploy Sysmon And MMA Agent To Receive Logs In Azure Sentinel?

- SwiftOnSecurity Github: Sysmon-config

- OlafHartong Github: Sysmon-modular

- BlueTeamLabs Detections: https://github.com/BlueTeamLabs/sentinel-attack/tree/master/detections

- BlueTeamLabs general information: https://github.com/BlueTeamLabs/sentinel-attack

- Configuration Repo: Neo23x0 / Sysmon Config | Github

Seja o primeiro a comentar