Uma das principais fontes de informação para Threat Hunting é o DNS (Domain Name System). Aqui está um guia básico simplificado sobre alguns pontos interessantes para Threat Hunting no DNS.

Uma das dificuldades nos ambientes é garantir que a empresa está registrando todas as consultas DNS e e é claro, armazenar os logs de forma eficiente e segura para análise posterior. Se sim, é mais facil e podemos começar a analisar os IOCs.

Quais são Indicadores de Compromisso (IoCs) para DNS ?

TTL (Time-To-Live) muito curto (Fast Flux DNS) – Atacantes podem usar TTLs curtos para mudar rapidamente a infraestrutura de comando e controle, tornando mais difícil para os defensores bloquear ou rastrear (TTL inferior a 5 a 10 minutos é sinal de alerta).

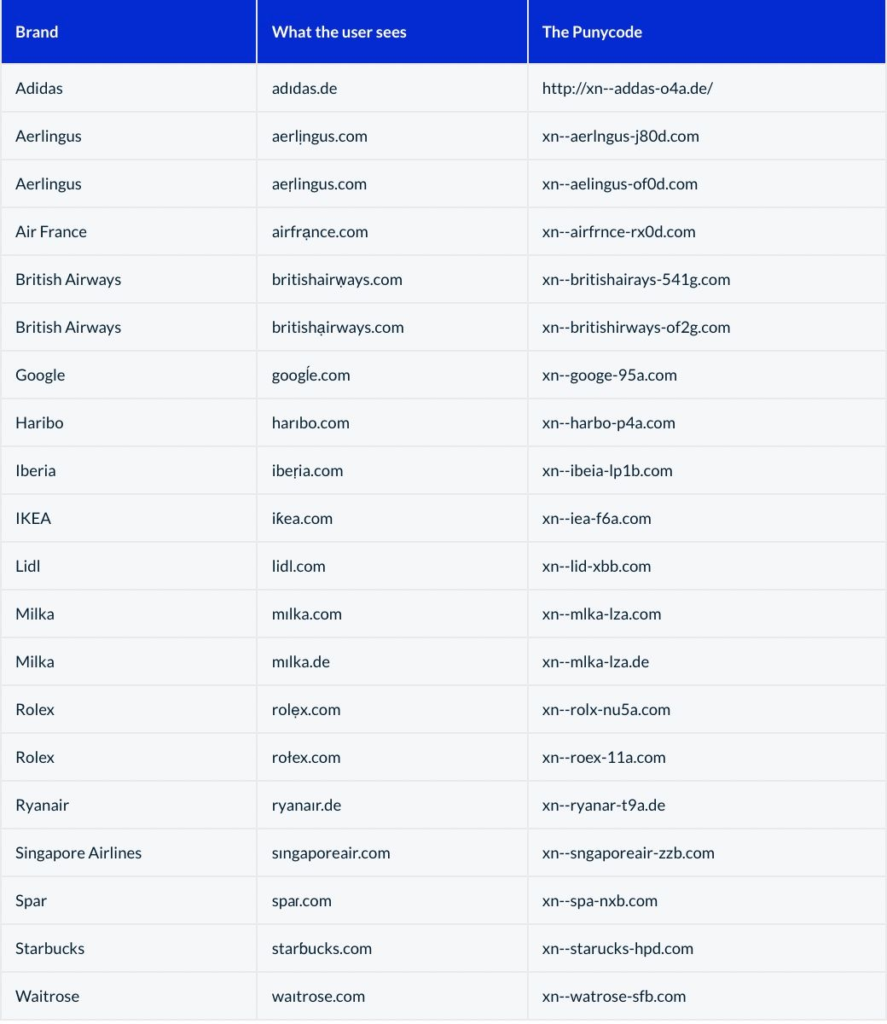

Punycode, um tipo de codificação que permite a representação de caracteres Unicode em domínios IDN (Internationalized Domain Names). Os atacantes criam domínios que parecem visualmente idênticos a domínios legítimos, mas são codificados com caracteres não latinos. Punycode é usado com a técnica conhecida como ataque homográfico. As URLs parecem legítimas e o conteúdo da página pode parecer o mesmo à primeira vista

DGA – Domain Generation Algorithms) DGAs são usados por malware para gerar um grande número de domínios possíveis em um curto período de tempo. Apenas alguns desses domínios são registrados e usados para comando e controle, tornando difícil para os defensores prever e bloquear esses domínios.

Domínios gerados por DGA geralmente parecem aleatórios e não têm sentido, como “jh23kjl23kjl.com

Monitoramento de destinos incomuns nas consultas de DNS pois o padrão é que todo o tráfego seja direcionado ao provedor de serviços DNS configurado ou ao provedor de serviços de internet. Qualquer desvio pode indicar tráfego malicioso ou sistemas mal configurados.

Verificação de desvio dos servidores de encaminhamento de DNS seguindo a mesma ideia de monitorar destino incomum pois o tráfego normalmente é encaminhado para o provedor de serviços de internet ou provedor de serviços DNS por meio de um servidor de encaminhamento de DNS. Qualquer host interno que não siga esse padrão deve ser investigado.

Uso de múltiplos subdomínios em consultas de DNS é uma tática feita por grupos de ameaças persistentes avançadas (APTs), para exfiltrar dados camuflados no tráfego de rede.

Passive DNS é uma ferramenta valiosa para o “hunting”, podemos investigar o histórico do domínio suspeito. o VirusTotal é um dos sites mais conhecidos para essa busca, mas podemos usar também o https://stat.ripe.net/app/launchpad

Listas de sites maliciosos

Esta coleção espera ajudá-lo a minimizar esses problemas e a manter uma presença online mais agradável, usando o maravilhoso utilitário gratuito e de código aberto conhecido como Pi-hole. https://firebog.net/

Existem várias listas de sites que podemos usar como recurso de consulta de validar se determinados domínios são maliciosos.

- https://raw.githubusercontent.com/DandelionSprout/adfilt/master/Alternate%20versions%20Anti-Malware%20List/AntiMalwareHosts.txt

- https://osint.digitalside.it/Threat-Intel/lists/latestdomains.txt

- https://s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt

- https://v.firebog.net/hosts/Prigent-Crypto.txt

- https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.Risk/hosts

- https://bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt

- https://phishing.army/download/phishing_army_blocklist_extended.txt

- https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt

- https://v.firebog.net/hosts/RPiList-Malware.txt

- https://v.firebog.net/hosts/RPiList-Phishing.txt

- https://raw.githubusercontent.com/Spam404/lists/master/main-blacklist.txt

- https://raw.githubusercontent.com/AssoEchap/stalkerware-indicators/master/generated/hosts

- https://urlhaus.abuse.ch/downloads/hostfile/

- https://malware-filter.gitlab.io/malware-filter/phishing-filter-hosts.txt

- https://v.firebog.net/hosts/Prigent-Malware.txt

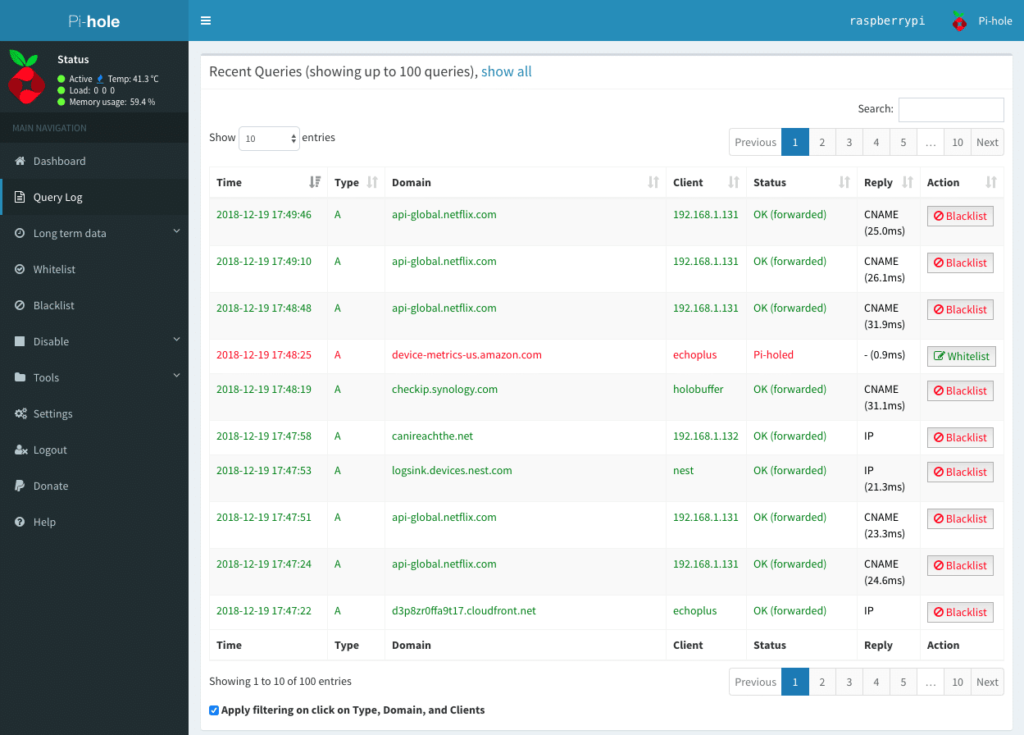

Pi-hole

O Pi-hole é um “sumidouro de DNS” que protege seus dispositivos contra conteúdo indesejado sem instalar nenhum software do lado do cliente.

Inclusive é possível usar um script e obter dados de https://firebog.net/ que fornece várias listas de websites maliciosos e usar no pihole. https://github.com/LoganBresnahan/pihole_cron_scripts/blob/main/pihole-adlist-adder-remover

Espero que essas informações sejam uteis.

Happy hunting

Seja o primeiro a comentar