O Wireshark é um dos mais utilizados analisadores de pacotes do mundo, uma ferramenta de código aberto, que oferece funcionalidades para a captura e a interpretação detalhada de pacotes de dados. Ele é capaz de exibir todo o tráfego de rede com os valores de campos específicos de diversos protocolos em uso e isso é muito importante para a análise em diversos níveis da pilha de protocolos OSI ou do modelo TCP/IP.

Baixe o Wireshark gratuitamente em https://www.wireshark.org/

Filtros

Os filtros são uma ferramenta essencial para análise de rede no Wireshark, pois permitem isolar rapidamente os pacotes mais importantes para investigação facilitando a detecção de atividades suspeitas.

Existem dois tipos principais de filtros no Wireshark: filtros de captura e filtros de exibição.

Filtros de captura são usados para decidir quais dados a ferramenta vai salvar durante a captura de tráfego da rede, como por exemplo apenas os dados que passam por uma porta específica. Eles ajudam a diminuir a quantidade de informação que você está coletando.

Já os filtros de exibição são utilizados depois que os dados já foram capturados. Eles servem para esconder certos pacotes que você não quer ver, facilitando a análise dos dados que são realmente importantes para você.

Filtros de captura 🔎

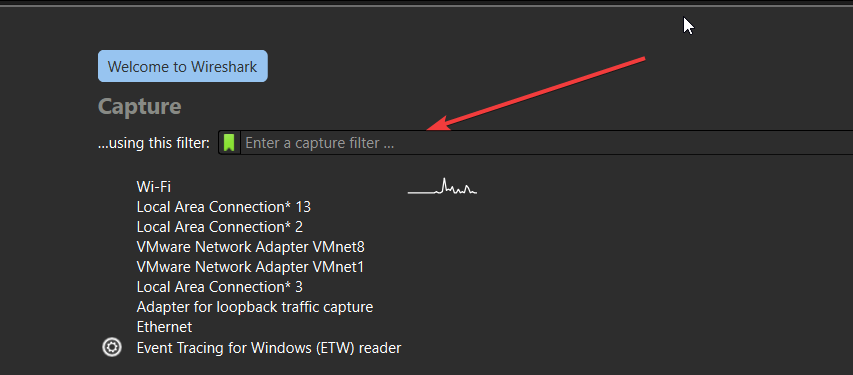

Os filtros de captura podem ser criados logo no inicio da sessão de captura de pacotes.

Os filtros de captura usam a sintaxe do pcap (packet capture library), permitindo especificar critérios baseados em endereços IP, portas, protocolos e outros atributos do pacote.

Filtros de exibição 🔎

São aplicados aos pacotes já capturados ou carregados de um arquivo. Permitem deixar a analise dops pacotes mais simplificada e limpa filtrando por protocolos, endereços, portas e informações contidas nos pacotes. Os filtros de exibição no Wireshark têm uma sintaxe própria, que permite expressões complexas para filtrar exatamente os dados de interesse.

Quando você digitar e ficar com o background verde é porque está correto.

Você pode e deve usar recursos (operadores) que facilitarão os filtros, veja nos exemplos abaixo.

| Valor | Descrição |

| Ispresent | Está presente |

| == | Igual |

| != | Não igual |

| > | Maior que |

| < | Menor que |

| >= | Maior igual |

| <= | Menor igual |

| && | AND (e) |

| || | OR (ou) |

| ^^ | XOR (ou exclusivo |

| ! | NOT (Não |

O filtro mais importante, ip de origem e/ou ip de destino ip.addr, ip.dst ip.src.

Exemplo:

- ip.addr == 10.0.0.1 – Exibe somente pacotes desse host

- id.dst == 8.8.8.8 – Exibe somente pacotes para esse destino

- ir.src == 192.168.0.2 – Exibe somente pacotes desse origem

+ Filtros

- dns – Exibe somente pacotes do protocolo DNS

- arp – Exibe somente pacotes do protocolo ARP

- http – Exibe somente pacotes do protocolo HTTP

- tcp – Exibe somente pacotes do protocolo DNS

- tcp.port == 443 – Exibe somente pacotes do protocolo TCP com a porta 443

- tcp.analysis.flags – Exibe pacotes com problemas no trace (pacotes perdidos, não capturados retransmissões, ack duplicados)

- !(arp or icmp) – Remove os pacotes de ARP e ICMP da exibição

- tcp contains twitter – Exibe pacotes TCP que contenham a palavra Twitter

- http.response

- http.response == 404 – Exibe o codigo http 404 – Consulte outros códigos https://developer.mozilla.org/pt-BR/docs/Web/HTTP/Status

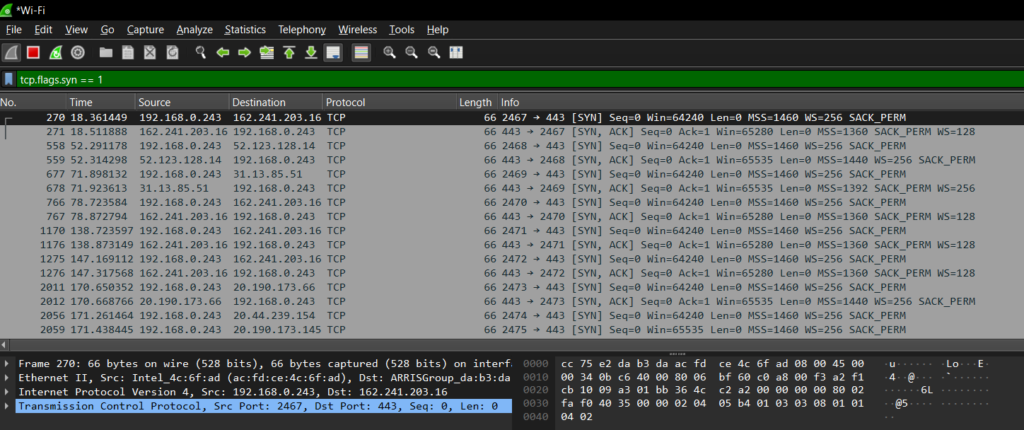

Exemplo usando o Three-way handshake

+----+ +----+| | --------SYN-------> | || | <------SYN/ACK----- | || | --------ACK-------> | |

10.0.0.1 10.0.0.2

- tcp.flags.reset

- tcp.flags.syn

- tcp.flags.ack

- tcp.flags.syn == 1 – Exibe todos os pacotes com inicio de SYN 👇

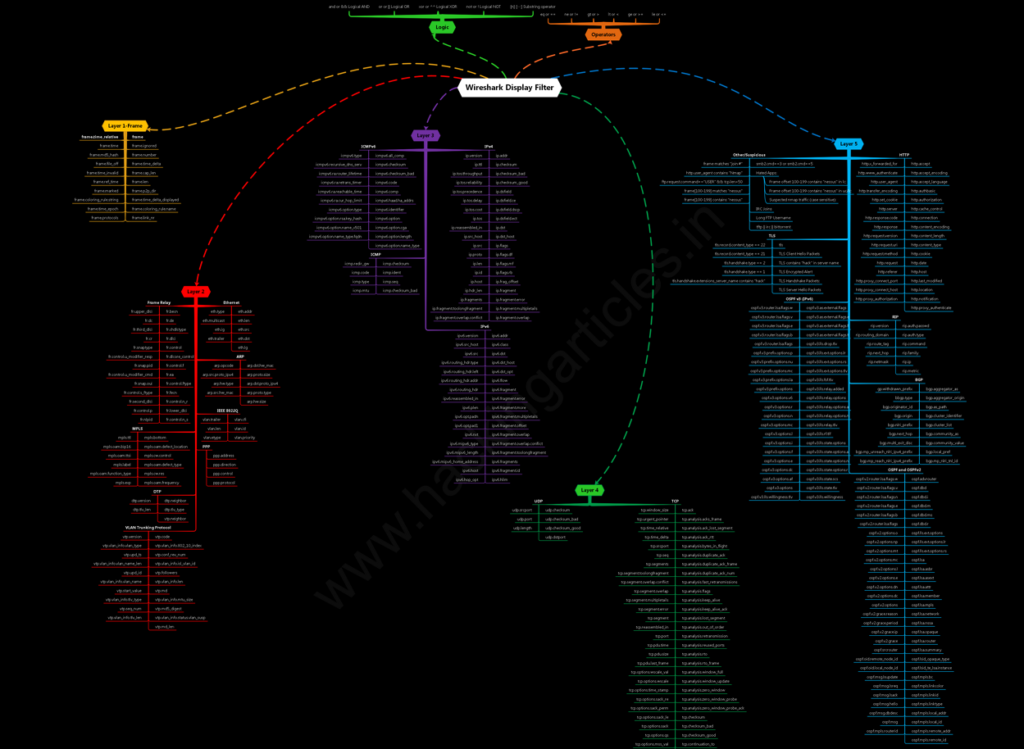

Mindmap do Wireshark

O github do Hacking Articles da Ignitetechnologies da fornece muitos mindmaps maravilhosos entre eles diversos mindmaps do Wireshark e do Tshark.

🚀 https://github.com/Ignitetechnologies/Mindmap/tree/main/Wireshark

Deep Dive no Wireshark

O site Malware Traffic Analysis é em inglês, e possui excelentes tutoriais,

- Tutorial do Wireshark: Alterando Sua Exibição de Colunas – Aprenda a personalizar as colunas de exibição no Wireshark para melhor visualizar e analisar os dados de rede relevantes para suas necessidades.

- Tutorial do Wireshark: Expressões de Filtro de Exibição – Este tutorial ensina como usar expressões de filtro de exibição para filtrar especificamente o tráfego de rede que você está interessado em analisar.

- Tutorial do Wireshark: Identificando Hosts e Usuários – Aprenda a identificar hosts e usuários na rede analisando os pacotes capturados com o Wireshark.

- Tutorial do Wireshark: Exportando Objetos de um Pcap – Descubra como exportar objetos, como arquivos e imagens, de um arquivo pcap capturado para análise mais detalhada.

- Tutorial do Wireshark: Examinando Infecções por Trickbot – Um guia para analisar o tráfego de rede associado a infecções pelo malware Trickbot.

- Tutorial do Wireshark: Examinando Infecções por Ursnif – Aprenda a detectar e analisar infecções por Ursnif observando o tráfego de rede.

- Tutorial do Wireshark: Examinando Infecções por Qakbot – Este tutorial foca em identificar e analisar infecções por Qakbot através da análise de tráfego de rede.

- Tutorial do Wireshark: Decifrando Tráfego HTTPS – Aprenda técnicas para decifrar e analisar tráfego HTTPS capturado, o que é crucial para a análise de segurança.

- Tutorial do Wireshark: Examinando Tráfego de Infecção por Dridex – Guia sobre como identificar e examinar o tráfego de rede gerado por infecções pelo malware Dridex.

- Tutorial do Wireshark: Examinando Tráfego de Infecção por Emotet – Este tutorial ensina como detectar e analisar o tráfego de rede relacionado a infecções pelo malware Emotet.

- Tutorial do Wireshark: Decifrando Tráfego RDP – Aprenda a decifrar e analisar tráfego RDP (Remote Desktop Protocol) para fins de segurança e análise.

- Tutorial do Wireshark: Examinando Tráfego de Infecções por Hancitor – Foca na detecção e análise de tráfego de rede associado a infecções pelo malware Hancitor.

🚀 https://www.malware-traffic-analysis.net/tutorials/index.html

Seja o primeiro a comentar