Recentemente eu escrevi um artigo sobre como receber os logs do AD on-premises no Microsoft Sentinel usando o Azure Monitor Agent (AMA) que permite usar regras de coleta de dados, onde você define quais dados deseja que cada agente colete.

Consulte o artigo Logs do AD on-premises no Microsoft Sentinel

Neste artigo vou explicar configurar uma regra de dados para selecionar os logs de eventos de segurança do Windows a ser coletados no Microsoft Sentinel.

Quais logs devo escolher receber ?

Quando estamos criando regras no “Create Data Collection Rule” temos 4 opções:

- All events – Todos os eventos do Windows Security e do App Locker.

- Common– Um conjunto padrão de eventos para fins de auditoria.

- Minimal – Um pequeno conjunto de eventos que podem indicar ameaças potenciais. Ao habilitar esta opção, você não poderá ter uma trilha de auditoria completa.

- Custom – permite filtrar e selecionar os eventos de segurança para transmitir usando consultas Xpath.

Os filtros customizados são criados usando as queries XPatch

Por exemplo, digamos que eu queira receber apenas os seguintes eventos:

| 4740 | A user account was locked out |

| 4767 | A user account was unlocked |

| 4735 | A privileged local group was modified |

| 4737 | A privileged global group was modified |

| 4755 | A privileged universal group was modified |

| 4772 | A Kerberos authentication ticket request failed |

| 4777 | The domain controller failed to validate the credentials of an account. |

| 4782 | Password hash an account was accessed |

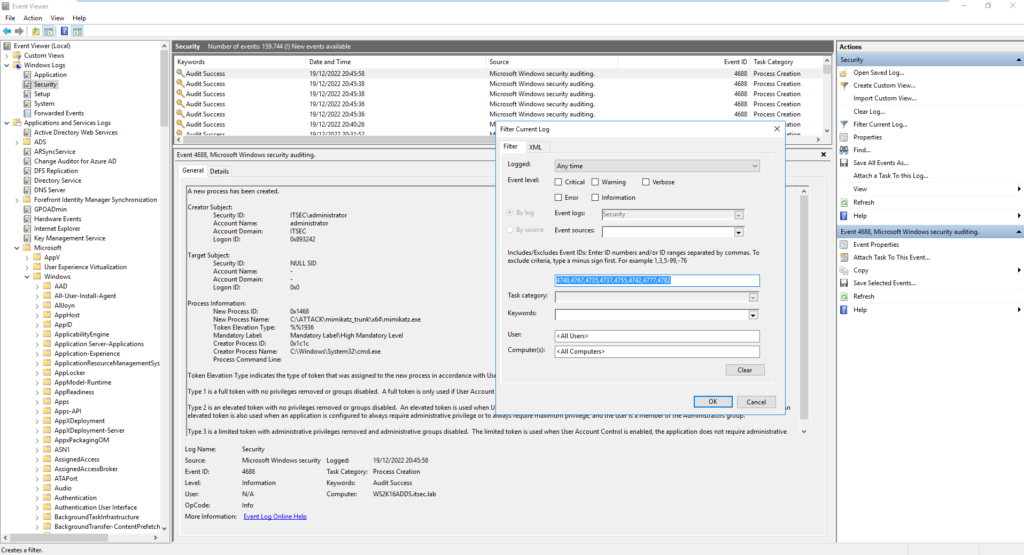

Uma maneira muito simples de criar um filtro é usando o próprio Windows Event Viewer e selecionando os eventos listados:

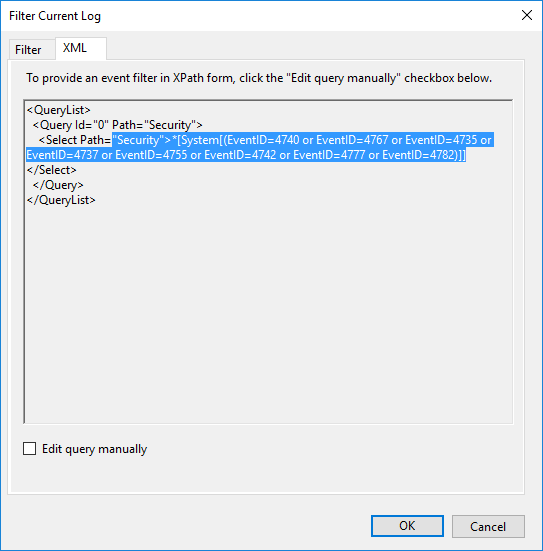

Em seguida basta clicar na aba XML da janela que está gerando o filtro e copiar o XPath

“Security”>*[System[(EventID=4740 or EventID=4767 or EventID=4735 or EventID=4737 or EventID=4755 or EventID=4742 or EventID=4777 or EventID=4782)]]

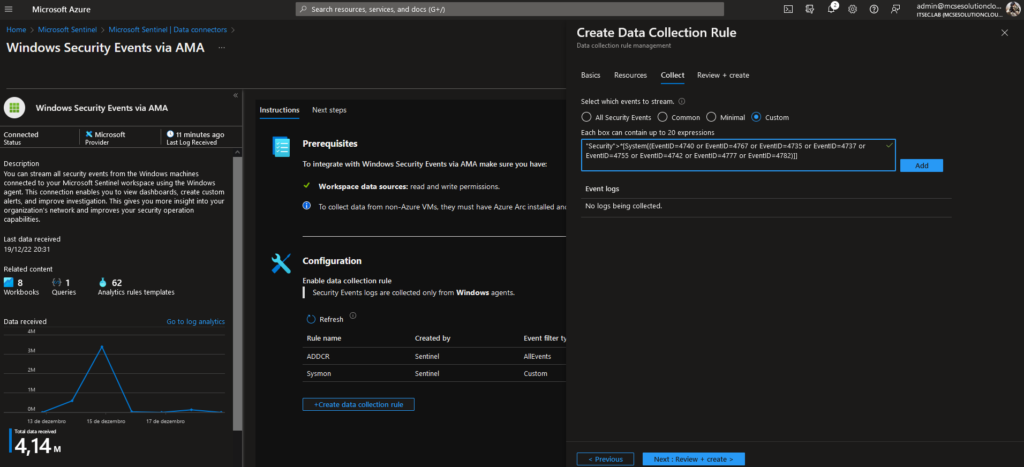

No Microsoft Sentinel no conector WIndows Security Events via AMA, em “Create Data Collection Rule” basta colar o XPath copiado do Windows Event Viewer

Seja o primeiro a comentar